Redazione RHC : 11 octubre 2025 21:41

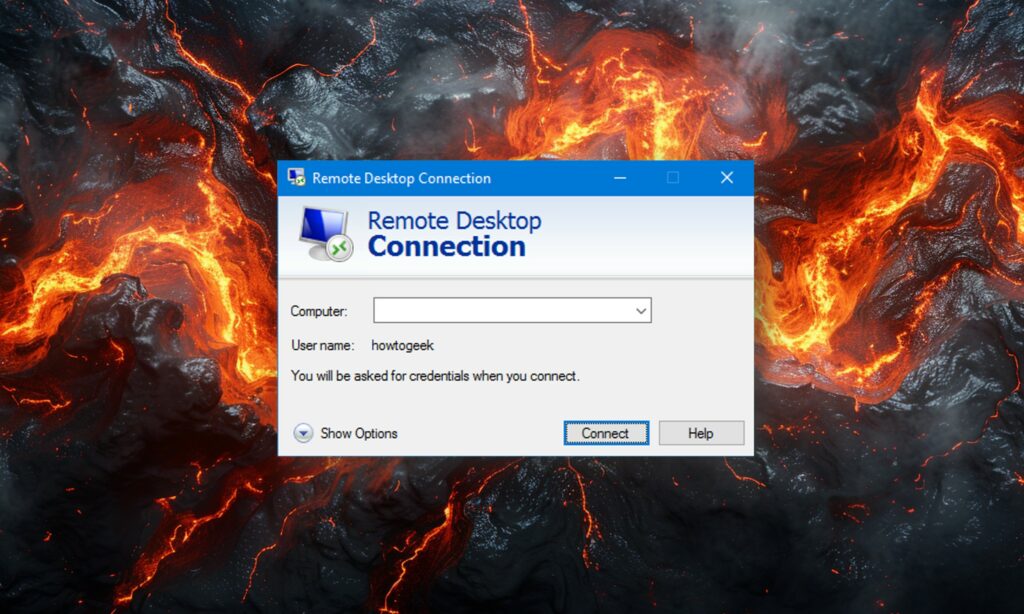

En Estados Unidos, una campaña de botnets coordinada a gran escala tiene como objetivo servicios basados en el Protocolo de Escritorio Remoto (RDP).

La escala y la estructura organizativa de esta campaña representan una amenaza importante, especialmente para las organizaciones que dependen de RDP para sus operaciones diarias.

La empresa de seguridad GreyNoise informó haber rastreado una ola significativa de ataques originados en más de 100.000 direcciones IP únicas en más de 100 países.

La operación parece estar controlada centralmente, con el objetivo principal de comprometer la infraestructura RDP , un componente crítico para el trabajo y la administración remotos.

Este descubrimiento provocó un análisis más amplio, que rápidamente identificó picos similares de actividad en una multitud de países, incluidos Argentina, Irán, China, México, Rusia y Sudáfrica .

A pesar de sus diferentes orígenes geográficos, los ataques comparten un objetivo común: los servicios RDP en Estados Unidos.

Los analistas están firmemente convencidos de que esta actividad es obra de una única botnet a gran escala . Esta conclusión se sustenta en el hecho de que casi todas las IP participantes comparten una firma TCP similar . Esta firma técnica sugiere una estructura de comando y control estándar y centralizada que orquesta los ataques.

El primero es un ataque de temporización de acceso web a Escritorio remoto , un método en el que los atacantes miden el tiempo de respuesta del servidor a los intentos de inicio de sesión para distinguir de forma anónima los nombres de usuario válidos de los no válidos.

Los actores de amenazas detrás de esta campaña están utilizando dos vectores de ataque específicos para identificar y comprometer los sistemas vulnerables.

El segundo vector es una enumeración de los inicios de sesión de clientes web RDP, que intenta sistemáticamente adivinar las credenciales de usuario. Estos métodos permiten a la botnet escanear e identificar eficazmente los puntos de acceso RDP vulnerables sin activar inmediatamente las alertas de seguridad estándar.

El uso sincronizado de estos métodos de ataque específicos y no triviales en una cantidad tan grande de nodos indica además una operación coordinada gestionada por un único operador o grupo.

En respuesta a esta amenaza persistente, GreyNoise ha publicado recomendaciones específicas para los administradores de seguridad de red.

La empresa recomienda que las organizaciones monitoreen de forma proactiva sus registros de seguridad para detectar cualquier sonda RDP inusual o intentos fallidos de inicio de sesión que coincidan con los patrones de esta campaña.

Para una protección más directa, GreyNoise ha creado una plantilla de lista de bloqueo dinámica, llamada «microsoft-rdp-botnet-oct-25», disponible a través de su plataforma.

Redazione

Redazione

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...