Redazione RHC : 15 agosto 2025 12:14

Los atacantes han comenzado a usar un truco inusual para enmascarar enlaces de phishing, haciéndolos aparecer como direcciones de Booking.com. La nueva campaña de malware utiliza el carácter hiragana japonés «ん» (U+3093). En algunas fuentes e interfaces, se asemeja visualmente a una barra diagonal, lo que hace que la URL parezca una ruta normal en el sitio, aunque en realidad conduce a un dominio falso.

El investigador JAMESWT descubrió que el enlace en los correos electrónicos de phishing se ve así:

https://admin.booking.com/hotel/hoteladmin/…

Pero en realidad Dirige al usuario a un tipo

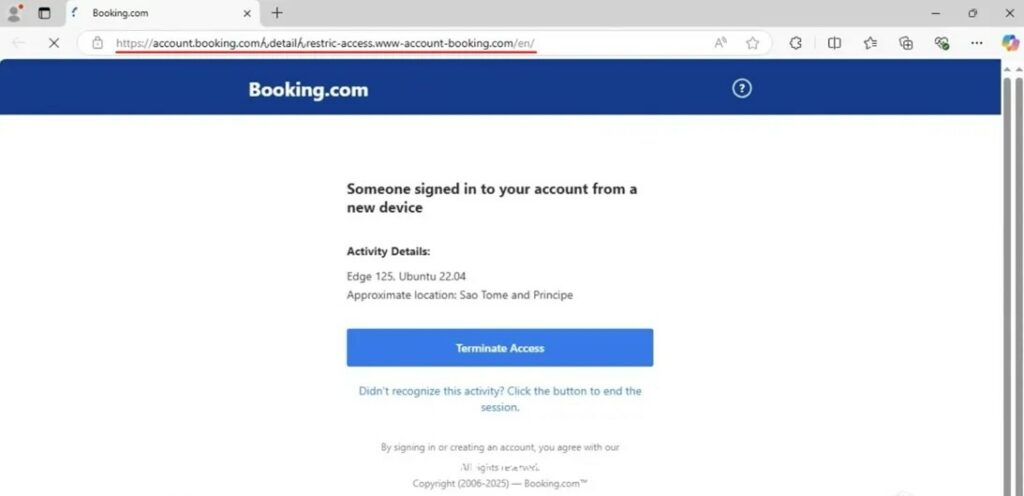

https://account.booking.comんdetailんrestrict-access.www-account-booking.com/en/.

Todo lo anterior a «www-account-booking[.]com» es simplemente un subdominio que imita la estructura del sitio web real. El dominio registrado real pertenece a los atacantes. Al hacer clic, la víctima accede a la página

www-account-booking[.]com/c.php?a=0

que descarga un archivo MSI malicioso del nodo CDN updatessoftware.b-cdn[.]net.

Según el análisis de MalwareBazaar y ANY.RUN, el instalador distribuye componentes adicionales, probablemente robadores de información o herramientas de acceso remoto.

La técnica se basa en el uso de homoglifos, que son símbolos que se parecen a otros, pero pertenecen a diferentes alfabetos o conjuntos Unicode. Estos símbolos se utilizan a menudo en ataques homógrafos y de phishing. Un ejemplo es la «O» cirílica (U+041E), que es casi indistinguible de la «O» latina (U+004F). A pesar de que los desarrolladores de navegadores y servicios han incorporado protecciones contra estas sustituciones, los ataques continúan.

Esta no es la primera vez que Booking.com se convierte en una trampa de phishing. En marzo, Microsoft Threat Intelligence informó sobre correos electrónicos que se hacían pasar por un servicio de reservas y que utilizaban la técnica ClickFix para infectar los ordenadores de los empleados del hotel. Y en abril, los investigadores de Malwarebytes informaron de un esquema similar.

Sin embargo, el uso de homoglifos como «ん» puede engañar incluso a los usuarios más precavidos, por lo que es importante complementar la precaución con un software antivirus actualizado que pueda bloquear la descarga de contenido malicioso.

Redazione

Redazione

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...