Sandro Sana : 26 agosto 2025 11:29

A principios de 2025, una organización italiana fue víctima de una intrusión furtiva. No se trataba de un exploit drástico ni de un ataque convencional. Lo que les abrió la puerta a los atacantes fue una cuenta VPN que quedó activa tras la salida de un exempleado. Un simple descuido les permitió infiltrarse en la red sin ningún esfuerzo aparente. A partir de entonces, el resto fue cuestión de paciencia: movimientos silenciosos, escalada de privilegios y meses de presencia oculta dentro de la infraestructura.

Descarga el informe de STAGERSHELL creado por Malware Forge

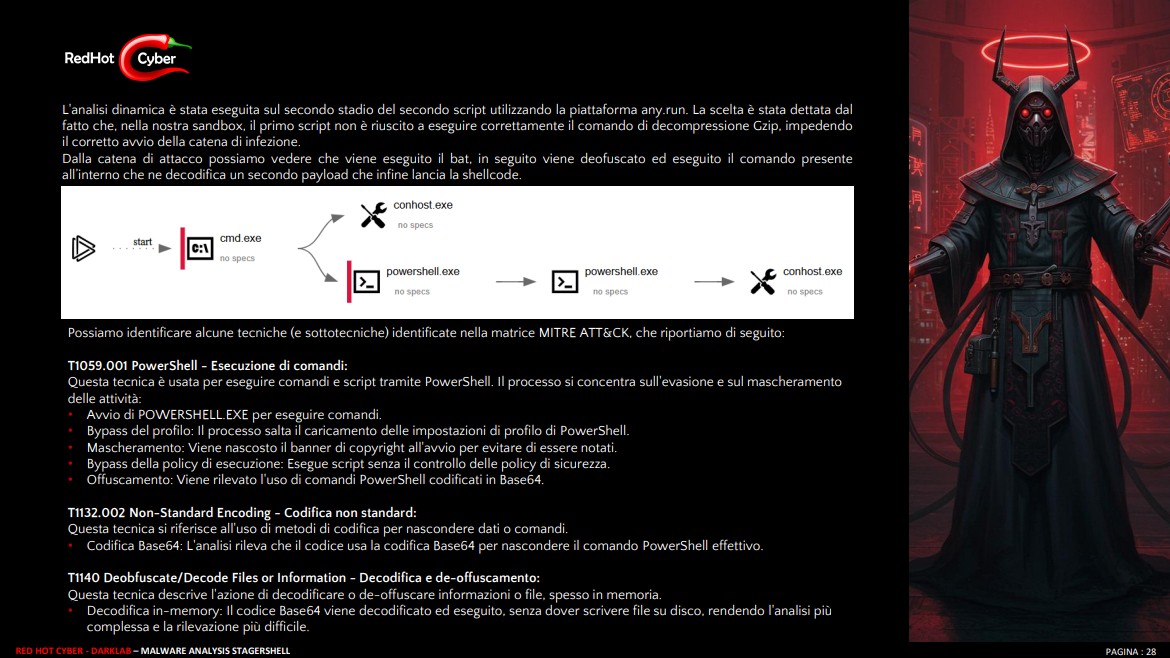

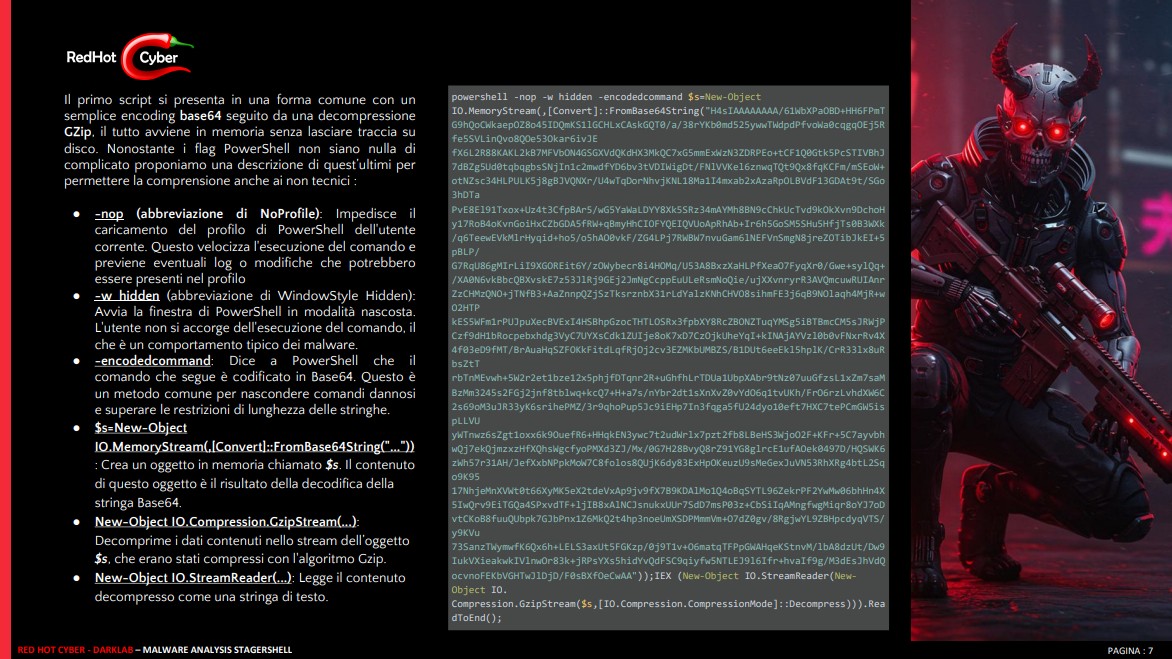

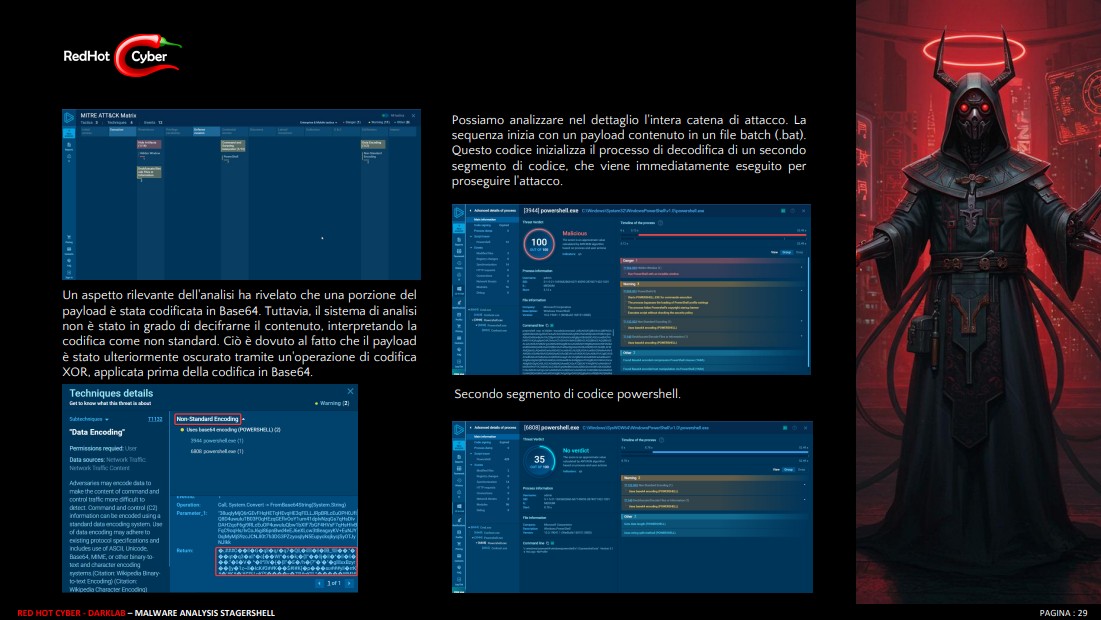

Durante las operaciones de respuesta a incidentes, un Equipo Azul identificó dos artefactos sospechosos. No se trataba de los archivos ejecutables habituales, sino de scripts de PowerShell capaces de ejecutarse directamente en memoria.

Aquí es donde entra en escena el malware, protagonista del informe publicado por el laboratorio de análisis de malware de Red Hot Cyber, Malware Forge, al que el laboratorio ha denominado StagerShell. Este componente es invisible para los sistemas menos avanzados y está diseñado para preparar el terreno para una segunda etapa más agresiva, probablemente ransomware.

La principal característica de StagerShell es su naturaleza sin archivos. Esto significa que no deja archivos en el disco ni contamina el entorno con rastros obvios, sino que se infiltra en los procesos de memoria. Este enfoque le permite evadir la mayoría de las defensas tradicionales. En la práctica, el malware no es un ladrón que derriba la puerta, sino un intruso que se camufla silenciosamente entre los habitantes del edificio, lo que dificulta su reconocimiento.

El nombre no es casualidad: StagerShell es un «stager» o plataforma de lanzamiento. Su propósito no es infligir el daño final, sino abrir un canal invisible a través del cual se pueda distribuir la carga útil real. En otras palabras, prepara el camino y agiliza el trabajo del malware principal, que a menudo solo entra en escena en la fase final, la más devastadora. Es el preludio de un ataque que se materializa cuando los atacantes ya han obtenido una gran ventaja táctica.

Los analistas de Malware Forge han observado una gran similitud entre StagerShell y herramientas ya utilizadas por grupos criminales como Black Basta. Tras el colapso de ese acrónimo, muchos de sus miembros se fusionaron con organizaciones como Akira y Cactus, que también son muy activas en Italia, especialmente en el noreste, la misma zona afectada por este episodio. No fue posible atribuir el ataque con certeza, pero el contexto deja pocas dudas: se trató de una campaña de ransomware que se interrumpió antes de la fase de cifrado. Sin embargo, la sombra de la exfiltración persiste: se encontró un archivo de 16 GB en un controlador de dominio, una clara señal de que los datos ya habían sido robados.

Este caso demuestra claramente cómo, a menudo, no son los grandes exploits los que ponen en crisis a las empresas, sino los errores cotidianos de gestión. Una cuenta que no está deshabilitada, una credencial olvidada, un control que falta. A esto se suma la capacidad de los atacantes para combinar herramientas conocidas con técnicas avanzadas de evasión, capaces de confundir a los antivirus y a los sistemas de defensa menos avanzados. Es la combinación perfecta: por un lado, la negligencia de las víctimas; por otro, la creatividad de los delincuentes.

El informe envía un mensaje claro: la seguridad no es estática. Contar con firewalls y antivirus no es suficiente si no van acompañados de una monitorización continua, una revisión constante del acceso y la capacidad de responder rápidamente a los incidentes. En este caso, fueron las alertas EDR y la rapidez del Equipo Azul las que evitaron lo peor. Pero es evidente que, sin mayor atención, la operación podría haber resultado en un cifrado masivo y el cierre total de la infraestructura.

Los ataques sin archivos no son un fenómeno raro ni se limitan a las grandes multinacionales. Son una realidad cotidiana que afecta a empresas de todos los tamaños. Para los atacantes, Italia, y especialmente sus zonas de producción, es un objetivo lucrativo: cadenas de suministro críticas, empresas manufactureras indetenibles, información valiosa para revender o usar como herramienta de chantaje. Es un problema sistémico que debe abordarse con consciencia y seriedad.

El documento Malware Forge no es solo un análisis técnico. Es una herramienta práctica para comprender cómo operan realmente los atacantes, qué errores explotan y qué contramedidas pueden marcar la diferencia. Relata un caso real, con protagonistas y dinámicas reales, y lo traduce en lecciones que toda organización puede aplicar. No es teoría, es experiencia de campo.

Publicar este tipo de análisis significa convertir el conocimiento en defensa. Esta es la idea que guía a Red Hot Cyber: reconocer el riesgo, hablar de él y compartir lo aprendido. No es un gesto académico, sino una forma concreta de dificultarles la vida a los atacantes y fortalecer la comunidad de seguridad. Porque el conocimiento, en este campo, no es poder si se guarda en un cajón: solo se convierte en poder cuando se difunde.

StagerShell nos enseña que la intrusión más peligrosa suele ser la que no se ve. Es la señal que aún no ha hecho ruido, la presencia silenciosa que prepara un ataque devastador. Leer el informe significa tomar conciencia de estas dinámicas y aprender tres simples convicciones: detener lo innecesario, ver lo importante y reaccionar sin dudar.

La siguiente intrusión podría ya haber comenzado. Y, como demuestra StagerShell, lo que no ves es precisamente lo que te pone en mayor riesgo.

Los especialistas en Malware Forge representan el núcleo técnico de la subcomunidad de Red Hot Cyber de Análisis de Malware. Estos profesionales cuentan con habilidades avanzadas en análisis de malware, ingeniería inversa y seguridad ofensiva y defensiva. Son capaces de reconstruir comportamientos complejos de código malicioso y traducirlos en información práctica para empresas, instituciones y profesionales del sector.

Su trabajo no se limita a la simple identificación de malware: los especialistas estudian cómo operan los atacantes, qué vulnerabilidades explotan, cómo se mueven lateralmente dentro de las redes y cómo planifican sus campañas (también en colaboración con otros grupos de Red Hot Cyber como HackerHood, especializado en hacking ético, o Dark Lab, especializado en inteligencia de ciberamenazas).

Cualquier persona interesada en unirse a la comunidad y colaborar con Malware Puedes encontrar toda la información y cómo unirte a Forge en este artículo oficial: Malware Forge: Nace el Laboratorio de Análisis de Malware de Red Hot Cyber.

Sandro Sana

Sandro Sana

Conocemos al hombre considerado uno de los científicos más polifacéticos y brillantes del siglo pasado, quizá solo comparable a Einstein. Poseía un amplio abanico de talentos científicos, desarr...

Muchos de nosotros crecimos con Hiroshi Shiba, de Jeeg, el robot de acero que hablaba con su difunto padre, el profesor Senjiro Shiba, científico y arqueólogo, dentro de una gran computadora. En un ...

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...