Redazione RHC : 21 noviembre 2025 10:23

Los especialistas de ThreatFabric han descubierto un nuevo troyano bancario, Sturnus . Este malware es capaz de interceptar mensajes de aplicaciones de mensajería con cifrado de extremo a extremo (Signal, WhatsApp, Telegram) y obtener el control total de los dispositivos mediante VNC.

Los investigadores informan que Sturnus utiliza un esquema de comunicación avanzado con los servidores de comando y control: una combinación de texto plano, RSA y cifrado AES.

Una vez instalado, el malware se conecta al servidor de comando y control, inicia sesión en la víctima y crea dos canales de comunicación: HTTPS cifrado para comandos y exfiltración de datos y un WebSocket cifrado con AES para operaciones VNC en tiempo real.

Una infección por Sturnus suele comenzar con la descarga de un archivo APK malicioso que se hace pasar por Google Chrome (com.klivkfbky.izaybebnx) o Preemix Box (com.uvxuthoq.noscjahae). Se desconoce el método de distribución exacto, pero los investigadores sospechan que los atacantes utilizan anuncios maliciosos o mensajes privados en aplicaciones de mensajería.

El troyano intercepta los mensajes en aplicaciones de mensajería instantánea no durante la transmisión, sino después del descifrado. Básicamente, el malware lee el contenido directamente de la pantalla del dispositivo infectado. Para ello, Sturnus explota el servicio de Accesibilidad , obteniendo acceso a todo lo que se muestra en la pantalla: contactos, chats, mensajes entrantes y salientes.

«Esto permite eludir por completo el cifrado de extremo a extremo, lo que permite el acceso a los mensajes después de que hayan sido descifrados por una aplicación legítima, dando a los atacantes acceso directo a conversaciones supuestamente privadas», señalan los investigadores.

Además de leer mensajes, Sturnus requiere privilegios de administrador en Android, lo que le permite monitorizar los cambios de contraseña, bloquear el dispositivo de forma remota y evitar su desinstalación. A menos que se revoquen manualmente los privilegios de administrador, la desinstalación y la eliminación mediante ADB estarán bloqueadas.

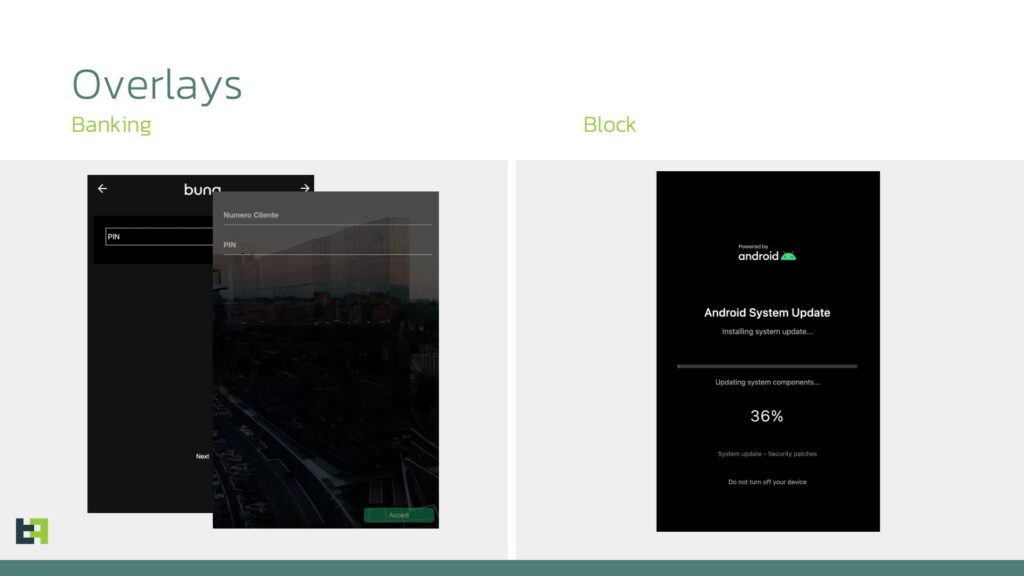

Mediante VNC, los atacantes pueden simular pulsaciones de teclas, entrada de texto, desplazamiento y navegación. En el momento oportuno, pueden activar una superposición negra y realizar acciones ocultas: transferir dinero desde aplicaciones bancarias, confirmar conversaciones, aprobar la autenticación multifactor, cambiar la configuración o instalar aplicaciones adicionales.

Sturnus ataca principalmente cuentas de instituciones financieras europeas, utilizando patrones regionales. Actualmente, según informes, el banco se centra en usuarios del sur y centro de Europa. Dado que el alcance de los ataques aún es limitado, los investigadores creen que los hackers están poniendo a prueba sus capacidades antes de lanzar campañas de mayor envergadura.

Redazione

Redazione

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...

Masimo, una empresa estadounidense que desarrolla tecnologías de monitorización médica, ha ganado otra batalla legal contra Apple . Un jurado federal le otorgó 634 millones de dólares por infring...