Redazione RHC : 8 septiembre 2025 08:15

En el panorama actual de la ciberseguridad, una de las tendencias más preocupantes es el abuso de plataformas de mensajería legítimas con fines maliciosos. Telegram, en particular, es explotado cada vez más por grupos criminales como infraestructura de Comando y Control (C2), un sistema centralizado para gestionar ciberataques, recibir datos robados y coordinar operaciones ilícitas. Este fenómeno supone un reto importante para las empresas, ya que el uso de servicios legítimos dificulta la detección y el bloqueo de dichas actividades.

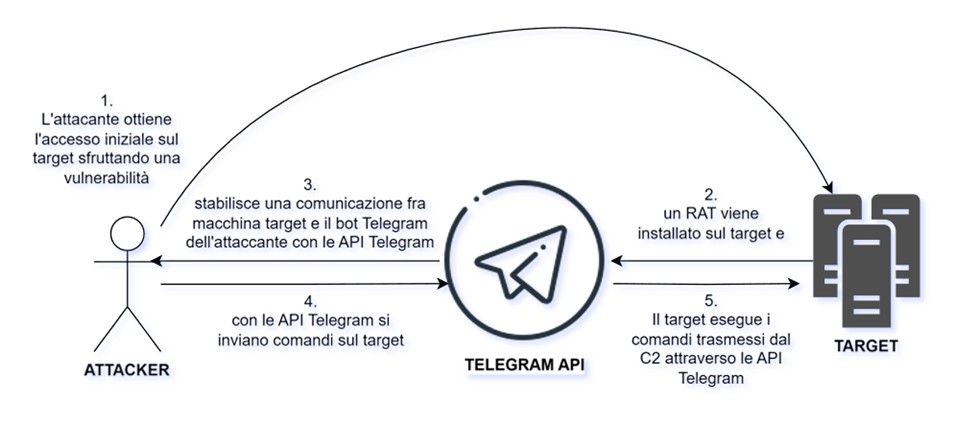

Los atacantes explotan las API públicas de Telegram para crear bots automatizados capaces de recibir comandos y transmitir datos robados. El proceso típico implica una fase inicial de compromiso, a menudo mediante campañas de phishing o malware, seguida de la instalación de un agente malicioso en los dispositivos de las víctimas. Una vez que obtienen acceso, los hackers utilizan bots de Telegram para mantener el control remoto, evitando la necesidad de servidores dedicados y reduciendo drásticamente el riesgo de detección.

La facilidad de configuración de estos bots, sumada al cifrado integrado de la plataforma, hace que Telegram sea especialmente atractivo para los ciberdelincuentes. Además, al ser un servicio ampliamente utilizado con fines legítimos, el tráfico generado por bots maliciosos pasa desapercibido en las comunicaciones normales, lo que complica aún más el trabajo de los equipos de seguridad.

El grupo ciberdelincuente Lazarus, vinculado a Corea del Norte, es conocido por su capacidad de evolución constante, adoptando tácticas cada vez más sofisticadas para que sus ataques sean lo más invisibles y efectivos posible. Una de sus estrategias implica el uso de Telegram, por las razones mencionadas anteriormente. En la campaña «Operación Blacksmith», Lazarus aprovechó la vulnerabilidad Log4Shell para propagar el troyano NineRAT. Este malware permite a los hackers controlar remotamente sistemas comprometidos mediante Telegram como canal de comando y control.

Esta táctica demuestra la creciente sofisticación de los ciberdelincuentes, que no solo explotan vulnerabilidades conocidas, sino que también adaptan herramientas comunes con fines delictivos. Para las empresas, el riesgo es evidente. Defenderse de estos grupos avanzados requiere no solo actualizaciones constantes, sino también especialistas en inteligencia de amenazas capaces de identificar comportamientos anómalos incluso dentro de servicios aparentemente seguros.

La lección aprendida es clara: en un panorama cibernético cada vez más complejo, incluso las aplicaciones que usamos a diario pueden convertirse en vehículos de intrusión. Es responsabilidad del responsable de ciberseguridad adoptar estrategias adecuadas para intentar mitigar amenazas cada vez más ingeniosas. El flujo de ataque se puede resumir en el siguiente diagrama, en el que los ciberdelincuentes aplican (entre otras) las técnicas descritas en MITRE T1102.002 (Servicio web: Comunicación bidireccional) y T1567 (Exfiltración a través de un servicio web).

Una empresa especializada en ciberseguridad e inteligencia de amenazas como Olympos Consulting desempeña un papel fundamental para ayudar a las organizaciones a protegerse de estas amenazas avanzadas. Mediante un enfoque proactivo y basado en datos, Olympos puede interceptar las acciones de estas infraestructuras criminales e intervenir antes de que causen daños significativos.

Colaborar con un socio especializado como Olympos Consulting ofrece a las organizaciones varias ventajas en la lucha contra estas amenazas híbridas.

En primer lugar, el equipo de expertos puede implementar sistemas de detección avanzados capaces de identificar comunicaciones sospechosas dirigidas a bots de Telegram, incluso cuando se camuflan como tráfico legítimo. Al analizar el tráfico de red y detectar solicitudes de un host a la API api.telegram.org, se observa una clara indicación de que el host utiliza la API de Telegram para operaciones de comando y control (C2) o exfiltración de datos.

En segundo lugar, mediante evaluaciones adecuadas, el equipo puede evaluar la resiliencia de la infraestructura corporativa e identificar cualquier vulnerabilidad que pueda ser explotada por actores de amenazas.

Además, emite boletines de inteligencia de amenazas que permiten a las empresas anticipar amenazas avanzadas, tomar contramedidas específicas y fortalecer su estrategia de seguridad de acuerdo con los estándares de cumplimiento del sector. Confiar en su análisis experto no solo reduce los riesgos cibernéticos, sino que también acerca a las organizaciones al cumplimiento de sus obligaciones regulatorias, transformando la ciberseguridad del cumplimiento normativo a la ventaja competitiva.

Otro aspecto crucial es la capacitación del personal, ya que muchos de estos ataques comienzan con técnicas de ingeniería social. Educar a los empleados para que reconozcan los intentos de phishing y otras amenazas puede reducir significativamente el riesgo de vulneración. El uso de plataformas de mensajería como infraestructuras C2 por parte de actores de amenazas plantea un desafío complejo para la ciberseguridad, pero con las herramientas y habilidades adecuadas, los riesgos pueden mitigarse.

Empresas como Olympos Consulting demuestran cómo un enfoque basado en inteligencia de amenazas puede marcar la diferencia en la protección de los datos y sistemas corporativos. A medida que los atacantes continúan innovando sus técnicas, es crucial que las defensas evolucionen en consecuencia. Invertir en soluciones proactivas y alianzas estratégicas con expertos en ciberseguridad ya no es una opción, sino una necesidad para cualquier organización que desee garantizar su seguridad en un entorno digital cada vez más hostil.

Si desea verificar la eficacia de sus defensas contra estas amenazas, contacte con Olympos Consulting para una consulta personalizada aquí: [email protected]

¡Convierta su empresa en un blanco más difícil para los ciberdelincuentes con el apoyo de expertos que dominan el lenguaje de los negocios!

Redazione

Redazione

En 2025, los usuarios siguen dependiendo en gran medida de contraseñas básicas para proteger sus cuentas. Un estudio de Comparitech, basado en un análisis de más de 2 mil millones de contraseñas ...

En unos años, Irlanda y Estados Unidos estarán conectados por un cable de comunicaciones submarino diseñado para ayudar a Amazon a mejorar sus servicios AWS . Los cables submarinos son una parte fu...

No se trata “ solo de mayor velocidad ”: ¡el 6G cambia la naturaleza misma de la red! Cuando hablamos de 6G, corremos el riesgo de reducirlo todo a una simple mejora de velocidad, como si la red ...

En septiembre se publicó una nueva vulnerabilidad que afecta a Notepad++. Esta vulnerabilidad, identificada como CVE-2025-56383, puede consultarse en el sitio web del NIST para obtener más informaci...

Google ha emitido un aviso urgente sobre una vulnerabilidad crítica en Android que permite a los atacantes ejecutar código arbitrario en el dispositivo sin interacción del usuario. La vulnerabilida...