Redazione RHC : 23 septiembre 2025 10:07

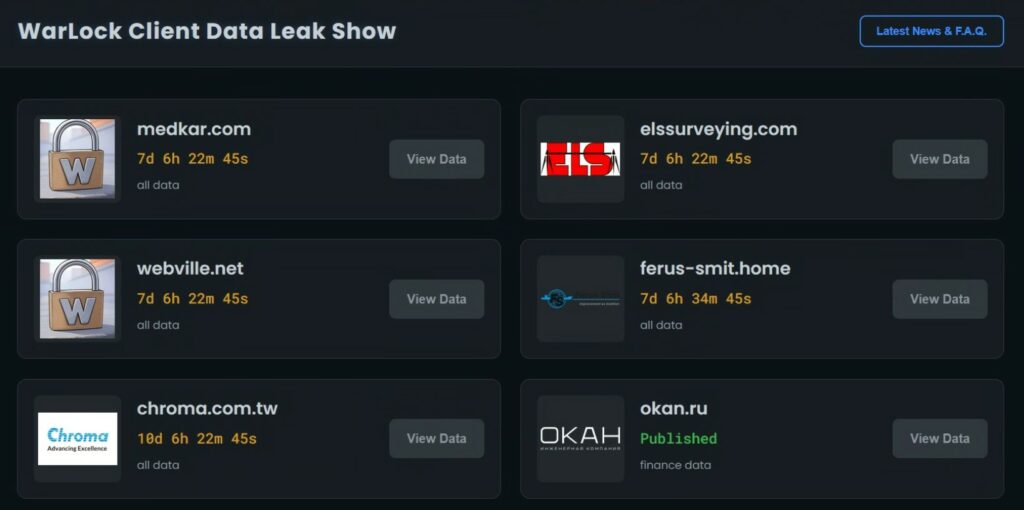

El grupo Warlock , también conocido como Storm-2603 y GOLD SALEM , ha pasado de ser un recién llegado a convertirse en un actor importante en el mercado del ransomware en tan solo unos meses. Investigadores de Sophos informan que el grupo inició su actividad en marzo de 2025 y que , para septiembre, ya había creado su propio portal de filtraciones de datos, «Warlock Client Data Leak Show», donde se publicaron 60 víctimas. Los atacantes operan en todo el mundo, atacando a pequeñas agencias gubernamentales y empresas comerciales, así como a corporaciones multinacionales de Norteamérica, Sudamérica y Europa.

Warlock recibió especial atención tras los incidentes de agosto: los criminales se jactaron de haber comprometido a la empresa francesa Orange y a la británica Colt . En esta última, afirmaron haber robado un millón de documentos e incluso anunciaron una subasta del archivo.

El mismo recurso incluyó posteriormente a Star Alliance entre sus víctimas, aunque no hubo confirmación oficial de la organización, y la publicación misma incluía una nota sobre la venta del conjunto de datos robado . A diferencia de otros grupos de ransomware, Warlock no publica las fechas de los ataques y rara vez muestra ejemplos de material robado, limitándose a notas breves sobre el estado del rescate o un enlace a un archivo.

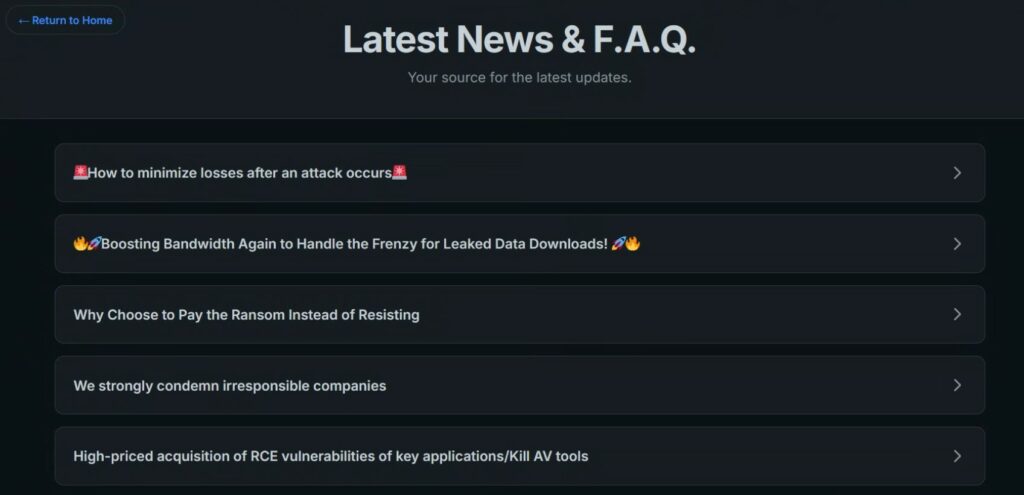

El estilo de negociación de Warlock es claramente duro: en su sitio web, acusan a las organizaciones de irresponsabilidad y prometen revelar datos si se niegan a contactarlas. Al mismo tiempo, en el caso de las grandes empresas que poseen información extremadamente sensible, declaran que no se hará público el alcance total de los datos robados. Este enfoque permite al grupo socavar la reputación de la víctima y, al mismo tiempo, mantener el interés de los compradores del mercado negro.

El informe de Sophos hace especial hincapié en las técnicas de ataque. Warlock apareció públicamente por primera vez en junio en un foro de hackers, donde un representante del grupo buscaba exploits para aplicaciones empresariales como Veeam, ESXi y SharePoint , así como herramientas para eludir los sistemas EDR.

En julio, Microsoft ya había detectado que el grupo estaba utilizando una nueva vulnerabilidad de día cero en servidores locales de SharePoint.

El exploit fue distribuido inicialmente por el grupo chino Salt Typhoon el 18 de julio, pero una actualización problemática dejó vulnerables a decenas de miles de sistemas, incluyendo servidores gubernamentales. Warlock aprovechó la situación e implementó su propia cadena ToolShell para instalar un shell web y lograr persistencia en la red mediante un servidor Golang personalizado basado en WebSocket.

Además, los atacantes combinan activamente métodos probados: utilizan Mimikatz para robar credenciales, PsExec e Impacket para el movimiento lateral, y distribuyen ransomware por la red mediante políticas de grupo. Para el tráfico encubierto, utilizan herramientas legítimas, en particular Velociraptor . Esta combinación hace que sus ataques sean flexibles y difíciles de detectar. Sophos enfatiza que esta combinación de técnicas estándar e innovaciones específicas demuestra el alto nivel de preparación y valentía de los autores.

Warlock se convirtió rápidamente en una de las 20 operaciones de ransomware más activas del año pasado. Los expertos estiman que es improbable que se detenga la presión sobre las infraestructuras corporativas sin medidas enérgicas por parte de los operadores de seguridad.

Para mitigar los riesgos, los expertos aconsejan a las organizaciones prestar mayor atención a la monitorización de la superficie de ataque, aplicar parches rápidamente a los servicios públicos y mantenerse preparadas para una respuesta rápida a incidentes. Sophos enfatiza que comprender las tácticas de Warlock es esencial para fortalecer las defensas antes de que el grupo seleccione un nuevo objetivo.

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...