Redazione RHC : 11 septiembre 2025 11:58

Millones de personas y empresas confían en Google Drive para almacenar contratos, informes, fotos y documentos de trabajo, utilizando el cliente de escritorio de Windows para sincronizar archivos entre carpetas locales y en la nube. Pero fue precisamente esta aplicación la que resultó vulnerable: se descubrió un grave error que permite a cualquier persona en un ordenador compartido acceder completamente al contenido de la cuenta de Google Drive de otra persona sin tener que solicitar una nueva autorización.

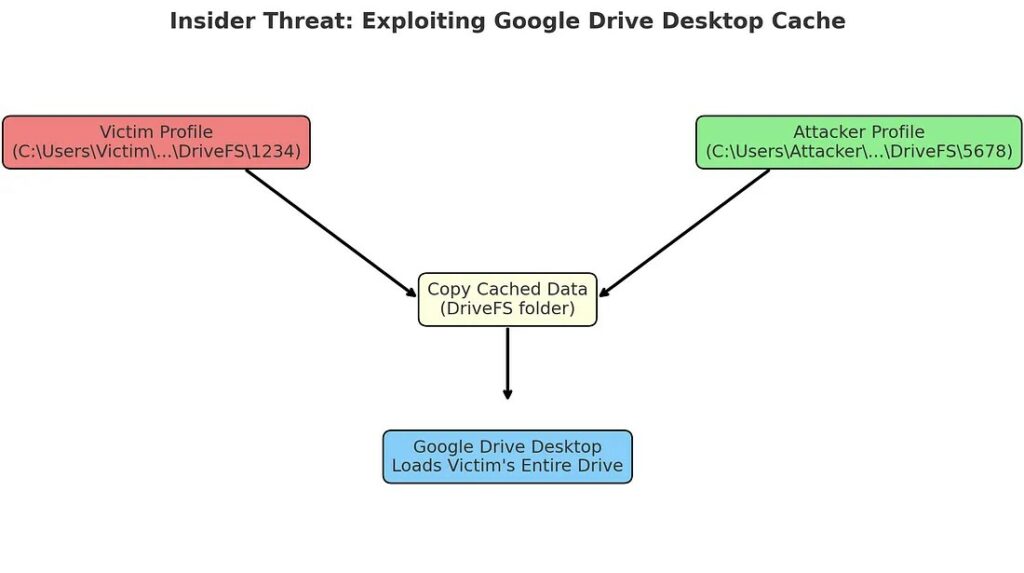

Investigadores descubrieron que el programa guarda copias de los datos sincronizados en una carpeta oculta de DriveFS dentro del perfil de Windows. Este directorio debería ser accesible solo para el propietario, pero la aplicación no comprueba los derechos de acceso al conectarse a la caché. Simplemente copie el contenido de la carpeta DriveFS de otro usuario a su perfil y el cliente cargará los datos de otra persona como si fueran suyos. Al iniciarse, Google Drive Desktop percibe la caché transferida como legítima, omitiendo las comprobaciones de autenticación y permitiendo el acceso a archivos personales y corporativos.

Una prueba práctica ha demostrado que en Windows 10 y 11 con la versión de cliente 112.0.3.0, el procedimiento es sencillo: el atacante inicia sesión en Google Drive con su cuenta, cierra la aplicación, copia el directorio DriveFS de la víctima (C:/Users/[víctima]/AppData/Local/Google/DriveFS/[ID]) a su propio directorio (C:/Users/[atacante]/AppData/Local/Google/DriveFS/[ID]) y reinicia el programa. Como resultado, obtiene acceso completo a la unidad principal de la víctima, así como a todas las unidades compartidas, sin contraseñas ni notificaciones.

El código fuente, los estados financieros, las fotos personales y cualquier otro documento están en formato abierto.

Este mecanismo viola los principios básicos de Cero Confianza, que requiere verificación obligatoria de identidad en cada inicio de sesión, y también compromete la protección asociada al cifrado de datos. Los archivos en caché se almacenan sin cifrar y cualquier persona con acceso al sistema puede acceder a ellos. Esto infringe las normas y regulaciones NIST, ISO 27001, RGPD e HIPAA, que exigen un aislamiento estricto y la verificación periódica de credenciales.

Hasta que se publique una solución, se recomienda a las organizaciones que dejen de usar Google Drive Desktop en equipos con varios usuarios. Las medidas temporales incluyen borrar la caché al cambiar de cuenta, usar perfiles de Windows independientes con permisos de acceso estrictos y restringir la ejecución del cliente para que solo se ejecute en dispositivos de confianza. Para solucionar este problema de forma permanente, Google debería implementar el cifrado individual de los datos en caché, un nuevo inicio de sesión obligatorio al montar una carpeta y permisos estrictos en el sistema de archivos.

Dado que un porcentaje significativo de las filtraciones son causadas por personal interno, depender de una caché sin protección se convierte en una amenaza directa. Hasta que la empresa cierre esta brecha, los usuarios y los departamentos de TI corren el riesgo de sufrir accesos no autorizados a sus datos más críticos.

Redazione

Redazione

El software espía (también conocido como aplicaciones espía) representa una de las amenazas más insidiosas y peligrosas de la era digital. Se trata de programas maliciosos diseñados para infiltra...

Google se acerca a la presentación oficial de Gemini 3.0 , el nuevo modelo de inteligencia artificial que representa uno de los pasos más significativos en la estrategia de la compañía. Según inf...

La búsqueda de la inmortalidad es una obsesión generalizada en Silicon Valley. Asimismo, la idea de perfeccionar a los niños mediante la modificación genética es otra. Sam Altman, el hombre que p...

El quishing es una forma emergente de ciberataque que combina el phishing tradicional con el uso de códigos QR , herramientas ya conocidas por muchos. El término « quishing » es una combinación d...

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...