Redazione RHC : 13 noviembre 2025 18:39

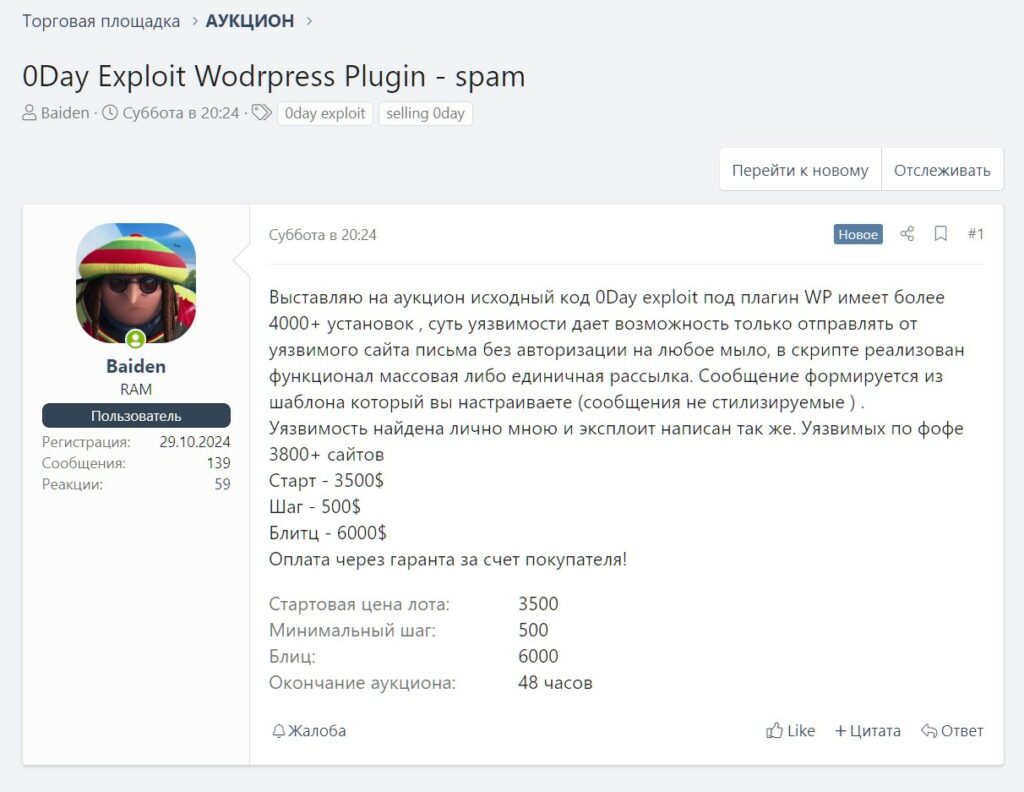

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de ser trivial. El usuario conocido como «Baiden» ofrece a la venta el código fuente de una supuesta vulnerabilidad de día cero en un plugin de WordPress; un fallo que, según el autor, afecta a miles de instalaciones.

La publicación indica que la vulnerabilidad permite el envío de correos electrónicos » no autorizados » desde sitios vulnerables, ya sea de forma individual o masiva, con mensajes generados a partir de una plantilla configurable.

El autor afirma haber descubierto personalmente la vulnerabilidad y haber desarrollado el exploit; estima que afectó a entre 3800 y 4000 sitios web . La oferta se estructura como una subasta: el precio inicial es de 3500 dólares, con pujas mínimas de 500 dólares, y una opción de puja relámpago de 6000 dólares, en la que se requiere un garante y el pago corre a cargo del comprador.

El anuncio dura 48 horas.

El formato del mensaje es típico de esos mercados: cifras para el apalancamiento, garantía de anonimato y métodos de pago diseñados para minimizar el riesgo de fraude entre vendedores y compradores anónimos. Pero más allá de la forma, lo preocupante es la naturaleza misma del artículo en venta: el código fuente de un exploit que, en manos equivocadas, podría transformarse en una herramienta para campañas a gran escala.

El comercio de vulnerabilidades no es un fenómeno aislado, sino todo un ecosistema. Por un lado, están los investigadores —algunos con una ética más marcada, otros únicamente interesados en el lucro— que descubren vulnerabilidades. Por otro lado, existe una red de intermediarios, foros y canales privados que conectan a descubridores y compradores: ciberdelincuentes, grupos que ofrecen servicios de ataques comerciales y, en casos extremos, actores con recursos estatales. Los precios se determinan en función de factores concretos: la cantidad de instalaciones potencialmente explotables, la facilidad de explotación de la vulnerabilidad, su impacto y la probabilidad de que permanezca indetectada.

Vender el código fuente —no solo una prueba de concepto, sino la implementación completa— aumenta el valor de la oferta, ya que permite al comprador adaptar, automatizar e integrar el exploit en campañas maliciosas. Foros como XSS funcionan como mercados donde se realizan estas transacciones, a menudo con mecanismos de depósito en garantía y reputación desarrollados con el tiempo para «garantizar» los acuerdos entre partes anónimas.

Una vulnerabilidad que permite el envío de correos electrónicos desde un sitio web comprometido tiene consecuencias inmediatas y tangibles. Un sitio web comprometido que envía mensajes utilizando un dominio legítimo aumenta drásticamente el éxito de las operaciones de phishing: el remitente parece auténtico, los filtros de spam se burlan con mayor facilidad y aumenta el número de víctimas potenciales. Este tipo de brecha puede dañar la reputación del dominio, incluir direcciones IP y nombres en listas negras y comprometer la entrega de comunicaciones legítimas durante semanas o meses.

Los correos electrónicos pueden contener enlaces a páginas de robo de credenciales, archivos adjuntos con malware o instrucciones para cometer fraude dirigido. Pero el daño no se limita a una sola campaña: un sitio web comprometido puede convertirse en un punto de partida para ataques contra clientes, socios o usuarios del servicio, y puede albergar puertas traseras que permitan el acceso posterior. Si el sitio contiene datos personales o información confidencial, la vulnerabilidad también puede utilizarse para extraer esos datos, lo que genera repercusiones legales y financieras para el propietario (como, por ejemplo, las derivadas del RGPD en Europa).

La aparición de un anuncio de este tipo es una señal de alerta. No es necesario que la vulnerabilidad sea de dominio público para tomar medidas: el simple hecho de que alguien afirme tenerla y venderla aumenta el riesgo de que caiga en manos de grupos dispuestos a explotarla. Para los administradores de sitios web, esto implica priorizar las actualizaciones, revisar los plugins instalados y monitorizar los registros: volúmenes inusuales de correos electrónicos salientes, solicitudes sospechosas a servidores de correo conocidos y cambios en los archivos del sitio requieren atención.

Tras las cifras y las subastas se esconde una consecuencia humana: la proliferación de exploits en mercados no regulados alimenta el fraude, el robo de identidad, las pérdidas económicas y una creciente desconfianza en las comunicaciones digitales. La divulgación responsable sigue siendo clave para limitar los daños: informar de la vulnerabilidad al responsable del plugin o utilizar programas de recompensas por errores ayuda a corregir el fallo antes de que se convierta en material para ataques reales.

El anuncio sobre XSS nos recuerda que el cibercrimen se ha convertido en un mercado sofisticado, donde una vulnerabilidad de software se transforma en un producto comercial. Para los propietarios de sitios web, la respuesta práctica es tan simple como urgente: actualizar, limitar las superficies de ataque y monitorizar. Para el resto de la sociedad digital, el reto sigue siendo reducir los incentivos económicos para este comercio ilegal, facilitando que los descubrimientos y los informes se trasladen de los mercados clandestinos a canales que reparen el daño en lugar de multiplicarlo.

Redazione

Redazione

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...