Redazione RHC : 20 octubre 2025 14:44

La Agencia de Seguridad Cibernética y de Infraestructura (CISA) y el Centro de Análisis e Intercambio de Información Multiestatal (MS-ISAC) están emitiendo este Aviso Conjunto de Ciberseguridad (CSA) en respuesta a la explotación activa de CVE-2022-1388 .

Esta vulnerabilidad, revelada recientemente en ciertas versiones de F5 Networks, Inc. (F5) BIG-IP, permite a un atacante no autenticado obtener el control de los sistemas afectados a través del puerto de administración o direcciones IP personales. F5 publicó un parche para CVE-2022-1388 el 4 de mayo de 2022, y desde entonces se han publicado pruebas de concepto (POC) que permiten a atacantes menos sofisticados explotar la vulnerabilidad.

Debido a la explotación previa de vulnerabilidades de F5 BIG-IP , CISA y MS-ISAC creen que los dispositivos F5 BIG-IP sin parchear son un objetivo atractivo; las organizaciones que no han aplicado el parche son vulnerables a ataques que toman el control de sus sistemas.

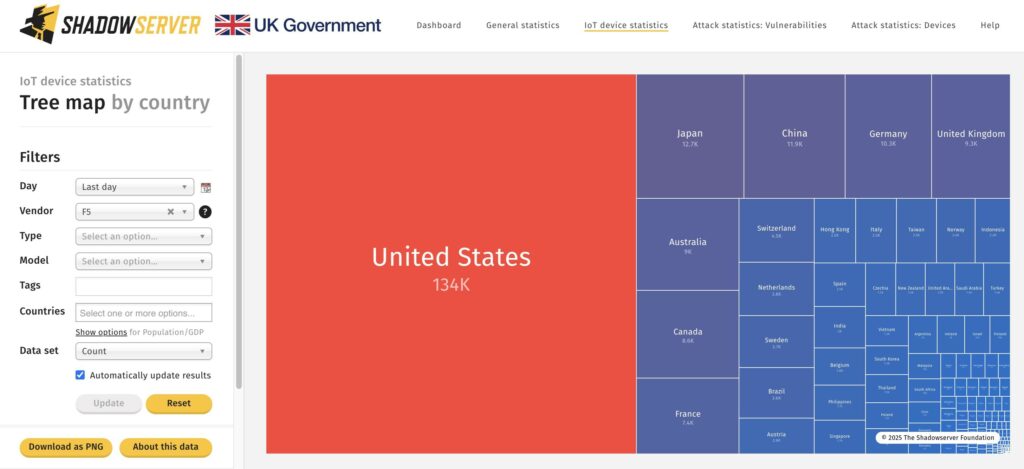

El organismo de control de internet Shadowserver monitoriza actualmente 266.978 direcciones IP con firma BIG-IP F5, de las cuales aproximadamente 2.500 se encuentran en Italia. Además de los sistemas estadounidenses, hay aproximadamente 100.000 dispositivos en Europa y Asia. En concreto, en los Países Bajos, 3.800 sistemas están expuestos.

Estas cifras ilustran la magnitud del incidente de seguridad de F5, que se dio a conocer a principios de esta semana. La empresa de seguridad informó que hackers estatales tuvieron acceso a su entorno de desarrollo de productos BIG-IP durante meses. Los productos BIG-IP de F5 están presentes en todas las redes corporativas, proporcionando equilibrio de carga, cortafuegos y control de acceso para aplicaciones críticas. El hecho de que cientos de miles de estos sistemas sean ahora visibles públicamente los convierte en objetivos atractivos para los ciberdelincuentes.

CVE-2022-1388 es una vulnerabilidad crítica de omisión de autenticación REST de iControl que afecta a las siguientes versiones de F5 BIG-IP:[ 1 ]

Un agente no autenticado con acceso de red al sistema BIG-IP a través del puerto de administración o direcciones IP personales podría explotar la vulnerabilidad para ejecutar comandos arbitrarios del sistema, crear o eliminar archivos, o deshabilitar servicios. F5 publicó un parche para CVE-2022-1388 para todas las versiones afectadas, excepto las 12.1.x y 11.6.x, el 4 de mayo de 2022 (las versiones 12.1.x y 11.6.x están al final de su ciclo de vida [EOL] y F5 ha declarado que no publicará parches).[ 2 ]

Se han hecho públicas las pruebas de concepto (POC) para esta vulnerabilidad, y el 11 de mayo de 2022, CISA la añadió a su catálogo de vulnerabilidades explotadas conocidas , basándose en la evidencia de explotación activa. Debido a las POC y a la facilidad de explotación, CISA y MS-ISAC anticipan una explotación generalizada de dispositivos F5 BIG-IP sin parchear en redes gubernamentales y privadas.

CISA recomienda que los administradores, especialmente las organizaciones que no hayan aplicado el parche de inmediato:

Redazione

Redazione

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...

Según informes, los servicios de inteligencia surcoreanos , incluido el Servicio Nacional de Inteligencia, creen que existe una alta probabilidad de que el presidente estadounidense Donald Trump cele...

En 2025, los usuarios siguen dependiendo en gran medida de contraseñas básicas para proteger sus cuentas. Un estudio de Comparitech, basado en un análisis de más de 2 mil millones de contraseñas ...

En unos años, Irlanda y Estados Unidos estarán conectados por un cable de comunicaciones submarino diseñado para ayudar a Amazon a mejorar sus servicios AWS . Los cables submarinos son una parte fu...