Redazione RHC : 24 julio 2025 15:10

Imagina abrir tu foro favorito, como cada noche, y encontrar nuevas variantes de robo de credenciales o un nuevo lote de credenciales vulneradas. En lugar del tablón de anuncios habitual, aparece un banner con tres logotipos destacados: la Brigada Francesa de Lucha contra la Ciberdelincuencia, el Departamento de Ciberinteligencia de Ucrania y Europol.

Debajo, un texto contundente: «Este dominio ha sido confiscado». Así cayó el telón sobre XSS.IS, la sala de subastas clandestina que durante doce años reunió a desarrolladores de malware, intermediarios de acceso y afiliados de ransomware.

Lo que sigue no es solo la historia de una redada sorpresiva: es la historia de una investigación cronometrada que, a lo largo de cuatro años, transformó registros de chat cifrados y transacciones de Bitcoin en una orden de arresto internacional. Este es un viaje tras bambalinas a una operación que, al socavar la infraestructura y la confianza, sacudió todo el mercado negro de la ciberdelincuencia. Si crees que un foro oscuro está a salvo de miradas indiscretas, esta historia podría hacerte cambiar de opinión.

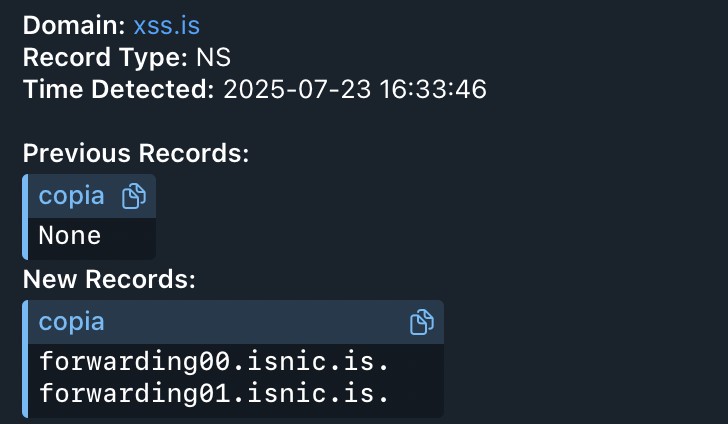

Cuando, el 2 de julio de 2021, la Fiscalía Nacional Francesa de Ciberdelincuencia (JUNALCO) abrió un expediente sobre XSS.SI, el objetivo era comprender cómo ese foro lograba mantenerse en línea a pesar de las constantes referencias a extorsión e intrusiones contra empresas francesas. Investigadores de la Brigada de Ciberdelincuencia de la Prefectura de Policía (BL2C) empezaron desde abajo: listaron registros DNS, analizaron certificados TLS «nuevos» y reconstruyeron un mapa de servidores a prueba de balas en los Países Bajos, Rusia y Malasia.

La clave surgió cuando un analista observó que, cada vez que se cerraba un acuerdo importante en el foro, varios usuarios citaban el mismo dominio de Jabber, thesecure.biz. BL2C solicitó al juez instructor que supervisara ese servidor: no se trataba de una adquisición masiva, sino de un registro minucioso de los chats utilizados por el personal. La orden de intervención telefónica revela los turnos de trabajo del administrador, siempre entre las 9:00 y las 18:00. En Kiev, y sobre todo, la billetera Bitcoin, que recibe el 3% de comisiones retenidas del depósito en garantía (AP News, SecurityWeek).

Para finales de 2023, el archivo ya era un cúmulo de pruebas técnicas: direcciones IP, marcas de tiempo, cantidades de criptomonedas, capturas de pantalla del backend e incluso los hashes de las copias de seguridad automáticas guardadas por Administrador en un NAS remoto.

Encontrar el nombre real tras el apodo requiere paciencia. Europol, que entra en escena con su Centro Europeo de Ciberdelincuencia, cruza tres conjuntos de datos:

Cuando la seguridad interna ucraniana (Služba Bezpeky Ukraïny, Departamento de Ciberseguridad) verifica que el hombre reside efectivamente en el barrio indicado por el Análisis, y las piezas del rompecabezas encajan.

A las 6:00 de la mañana, agentes del SBU llaman al timbre de un apartamento en un cuarto piso de Kiev. Dentro, encuentran un portátil Linux, un NAS Synology y dos tokens FIDO: todo se clona in situ utilizando kits forenses portátiles de Europol. Las contraseñas, escritas a mano en un cuaderno, permiten descifrar los discos incluso antes de que el sospechoso llegue a la comisaría.

Paralelamente, los registradores que gestionan xss.is reciben una orden de incautación francesa, refrendada por Europol, y redirigen el DNS a un servidor en París con un mensaje de «toma de control». Lo mismo ocurre con el nodo Jabber: el tráfico residual fluye hacia un sumidero monitoreado por la policía, útil para mapear a los afiliados desprevenidos que intentan conectarse (Hackread, Ars Technica).

En dos horas, el foro desaparece de la web y el presunto administrador, un ucraniano de treinta y cinco años, se encuentra en prisión preventiva acusado de conspiración criminal, extorsión y blanqueo de capitales.

| Fecha | Evento | Detalle de la investigación |

|---|---|---|

| 2013 | Nace XSS (heredero de DaMaGeLaB) | Foro de exploits y puntuación de confianza interna |

| Diciembre de 2018 | Cambio de nombre a «XSS» | Acceso por invitación, arbitraje pagado |

| Mayo de 2021 | Prohibición de ransomware | Intento de reducir el perfil después de Oleoducto Colonial |

| Julio de 2021 | Expediente abierto en París | JUNALCO confía el caso a BL2C (infosecurity-magazine.com) |

| Agosto de 2021 | Intervención telefónica thesecure.biz | Registros de chat del personal selectivo (AP Noticias) |

| 2022-2023 | OSINT + análisis de blockchain | Alias→wallet→KYC |

| Septiembre de 2024 | Grupo de Trabajo UE-UA | Europol crea una oficina móvil en Kiev |

| Julio de 2025 | Arresto e incautación de dominio | Redada del SBU, banner de incautación en línea |

Si XSS era el mercado, su verdadero tesoro era el servicio de depósito de garantía: un administrador-garante que guardaba los fondos hasta que el comprador y el vendedor decían «OK, todo está bien». Comisión fija: 3% – a veces 5% para ventas más arriesgadas (securitymagazine.com, ReliaQuest). El pago se realizaba en Bitcoin, con aprobación final a través de Jabber. Es el mismo modelo que vemos en Exploit y WWH-Club, pero XSS tenía dos ventajas: árbitros rápidos (en 24 horas) y un canal VIP para transacciones superiores a $50,000.

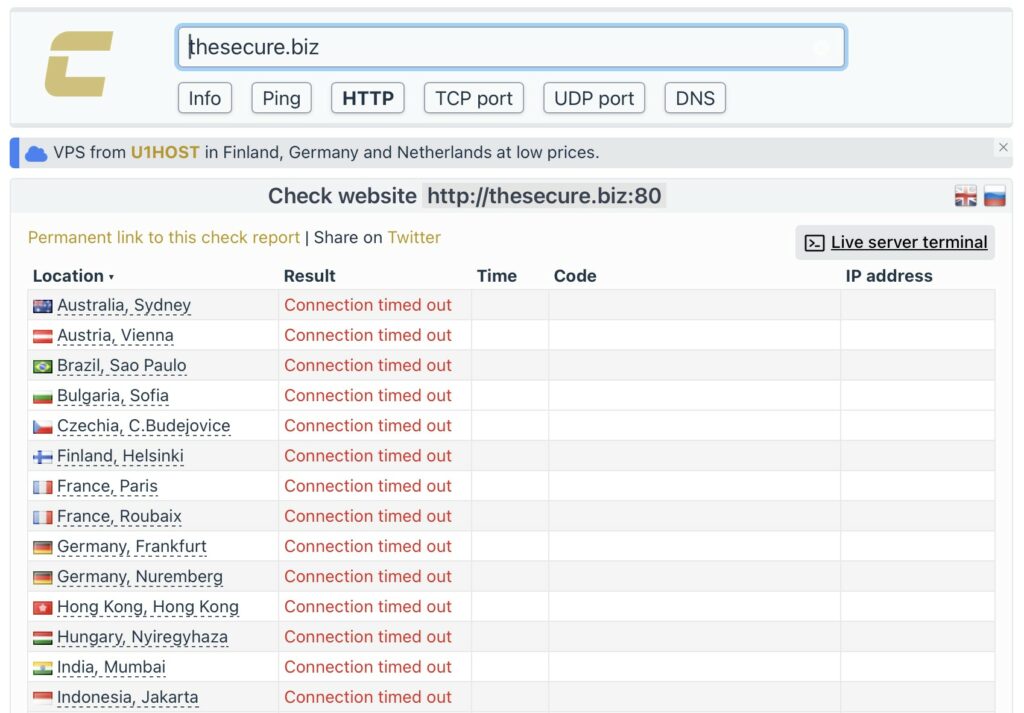

thesecure.biz, el servidor Jabber que usa el personal de XSS para gestionar disputas y el depósito de garantía, también está completamente desconectado. Una simple comprobación multioc (ver captura de pantalla) muestra tiempos de espera en todos los nodos de prueba, desde Australia hasta Finlandia: sin respuesta HTTP, sin banner de reemplazo, solo silencio de red.

Según fuentes cercanas a la investigación, el volcado recuperado en el allanamiento contiene:

Para las fuerzas del orden, es oro puro: al cruzar las carteras con las listas negras de Chainalysis y la base de datos de quejas contra el blanqueo de capitales, es posible rastrear a intermediarios de acceso, desarrolladores de ransomware e incluso a mulas de blanqueo de capitales. Sin embargo, los equipos de respuesta a incidentes podrán notificar a las empresas cuyos datos aparezcan entre los «paquetes» vendidos: una oportunidad excepcional para cerrar la cadena de ataque antes de que se materialice.

Con el XSS offline, los flujos migran a Exploit y a pequeños canales de Telegram. Pero la «garantía» falta: las estafas están aumentando, como lo demuestran los primeros hilos de denuncia de estafas publicados en Exploit menos de 48 horas después de la incautación. Es la misma dinámica observada tras las redadas contra Genesis Market (abril de 2023) y BreachForums (2023-2024): sin un árbitro creíble, la dark web se convierte en el Salvaje Oeste y los márgenes de beneficio se desploman (Departamento de Justicia, CyberScoop).

La incautación de XSS no es un simple arresto más: es un ataque directo al mecanismo de confianza que sustenta los mercados criminales. Sin depósito en garantía, la web oscura corre el riesgo de implosionar en microcomunidades sospechosas. Y cada nueva microcomunidad será, a su vez, un blanco más fácil de infiltrar.

Europol, Reuters, Associated Press, SecurityWeek, Infosecurity-Magazine, CyberScoop, ReliaQuest, DigitalShadows, Departamento de Justicia (Genesis Market), TrendMicro (Operación Cronos), Europol (Operación Endgame) (AP News, Reuters, CyberScoop, SecurityWeek, Europol, trendmicro.com, <a Ministerio de Justicia, ReliaQuest)

Redazione

Redazione

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...