Redazione RHC : 24 septiembre 2025 21:15

Los desarrolladores de Kali Linux han lanzado una nueva versión, 2025.3 , que amplía la funcionalidad de la distribución y agrega diez nuevas herramientas de prueba de penetración.

La actualización mejora los procesos de implementación en entornos virtuales, restaura la compatibilidad de los controladores inalámbricos para Raspberry Pi, reelabora varios complementos y elimina la compatibilidad con la arquitectura ARMel heredada.

Los desarrolladores han rediseñado por completo el proceso de creación de imágenes virtuales, actualizando la integración con HashiCorp Packer y Vagrant . Los scripts ahora utilizan el estándar de la versión 2, lo que garantiza una generación de plantillas consistente. Los archivos de preconfiguración para instalaciones automatizadas se han estandarizado, y los scripts de Vagrant ahora pueden aplicar configuraciones adicionales inmediatamente después del lanzamiento, eliminando la necesidad de pasos rutinarios durante la implementación en el laboratorio.

Una incorporación importante fue el regreso de Nexmon para Broadcom y Cypress , incluyendo la Raspberry Pi 5. El parche habilita el modo de monitorización y la inyección de paquetes en dispositivos donde esta funcionalidad no está disponible en los controladores estándar. Al mismo tiempo, se ha eliminado la compatibilidad con la arquitectura ARMel debido a la decisión de Debian de finalizar el mantenimiento tras el lanzamiento de «trixie» . El equipo está dedicando estos recursos a la preparación para la futura compatibilidad con RISC-V.

Los usuarios de Xfce ahora tienen un panel IP VPN rediseñado que les permite seleccionar la interfaz para monitorear y copiar rápidamente la dirección de la conexión específica que necesitan.

Se han añadido diez nuevas herramientas al repositorio. Estas incluyen las interfaces gráficas y de consola de Caido para auditoría de seguridad web, la utilidad Detect It Easy para el reconocimiento de tipos de archivo, la interfaz de línea de comandos (CLI) de Gemini con integración de agente de IA directamente en la terminal y krbrelayx para ataques Kerberos.

También se agregaron ligolo-mp para proxy de tráfico, llm-tools-nmap para escaneo de red usando modelos de lenguaje, patchleaks para análisis de parches y vwifi-dkms para crear redes Wi-Fi simuladas.

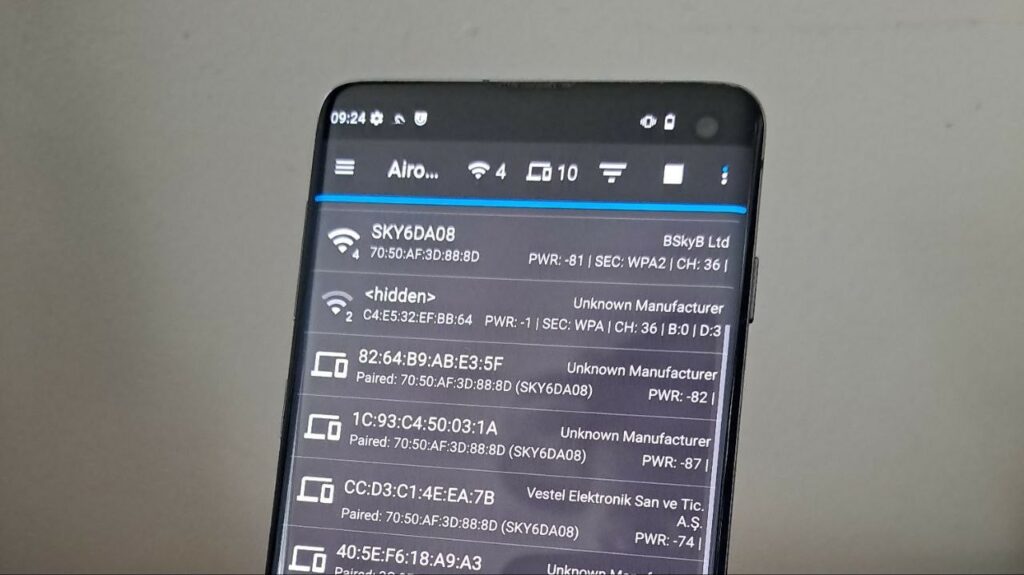

La versión móvil de Kali NetHunter ha recibido actualizaciones importantes. La compatibilidad con los dispositivos disponibles ahora incluye monitorización interna con inyección de tramas en las bandas de 2,4 y 5 GHz. La adaptación al Samsung Galaxy S10 generó firmware compatible con Broadcom, un kernel especializado y una versión ARM64 estable de la utilidad de secuestrador.

El módulo de coche CARsenal se ha actualizado con un paquete y se han añadido nuevas funciones, cuya activación requiere volver a ejecutar el script de instalación.

De este modo, Kali Linux 2025.3 combina una infraestructura de virtualización rediseñada, controladores de tarjetas inalámbricas actualizados y una serie de nuevas utilidades, lo que hace que la distribución sea aún más conveniente y relevante para los especialistas en pruebas de seguridad.

Redazione

Redazione

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...