Redazione RHC : 13 noviembre 2025 14:34

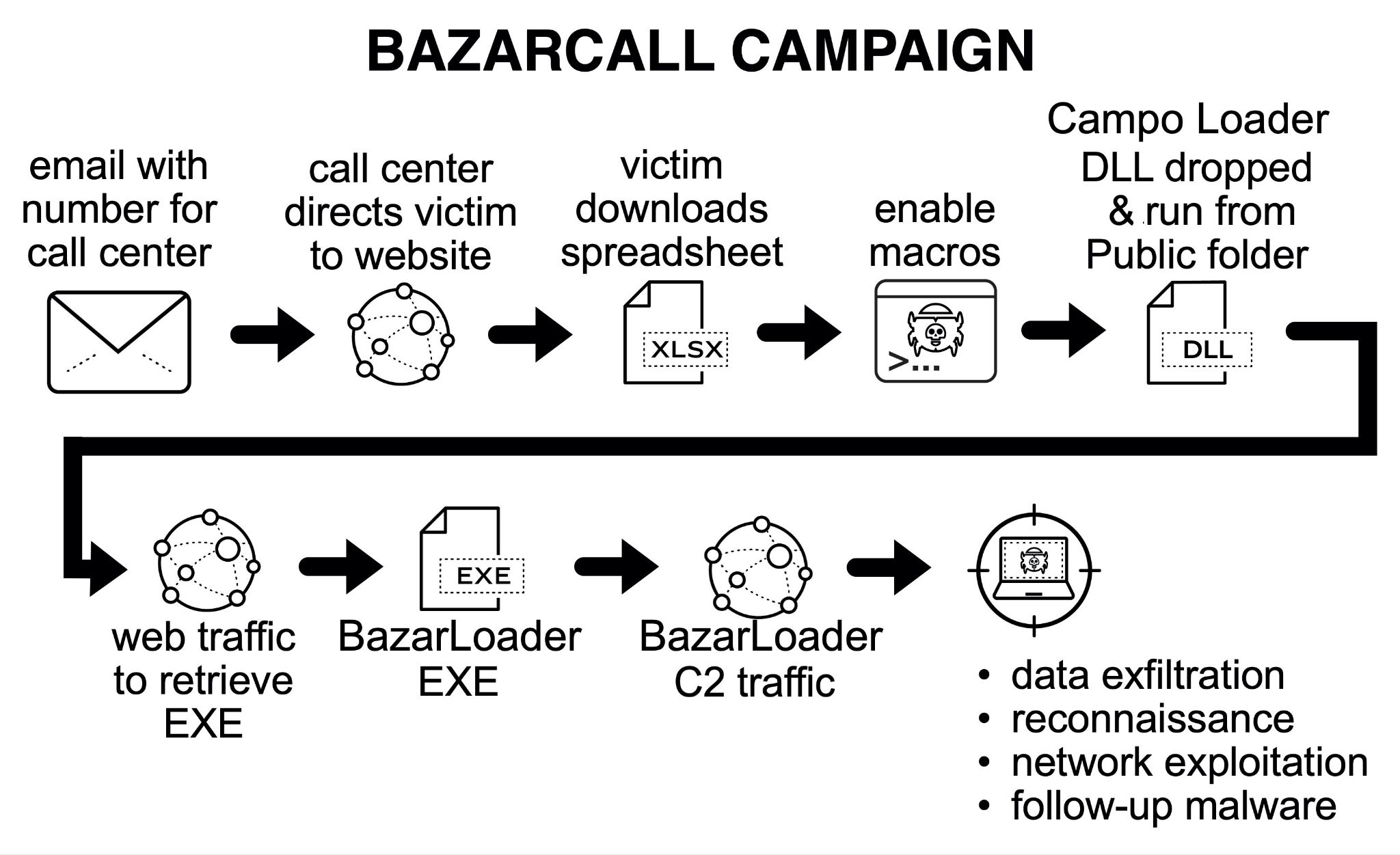

BazarLoader (a veces llamado BazaLoader ) es un malware precursor que proporciona acceso inicial a un equipo Windows infectado. Una vez infectado el cliente, los ciberdelincuentes utilizan este acceso para distribuir malware adicional, escanear el entorno, explotar otras vulnerabilidades en la red y ejecutar el ransomware.

El grupo de ciberdelincuentes responsable de BazarLoader utiliza diferentes métodos para distribuir este malware a las víctimas potenciales.

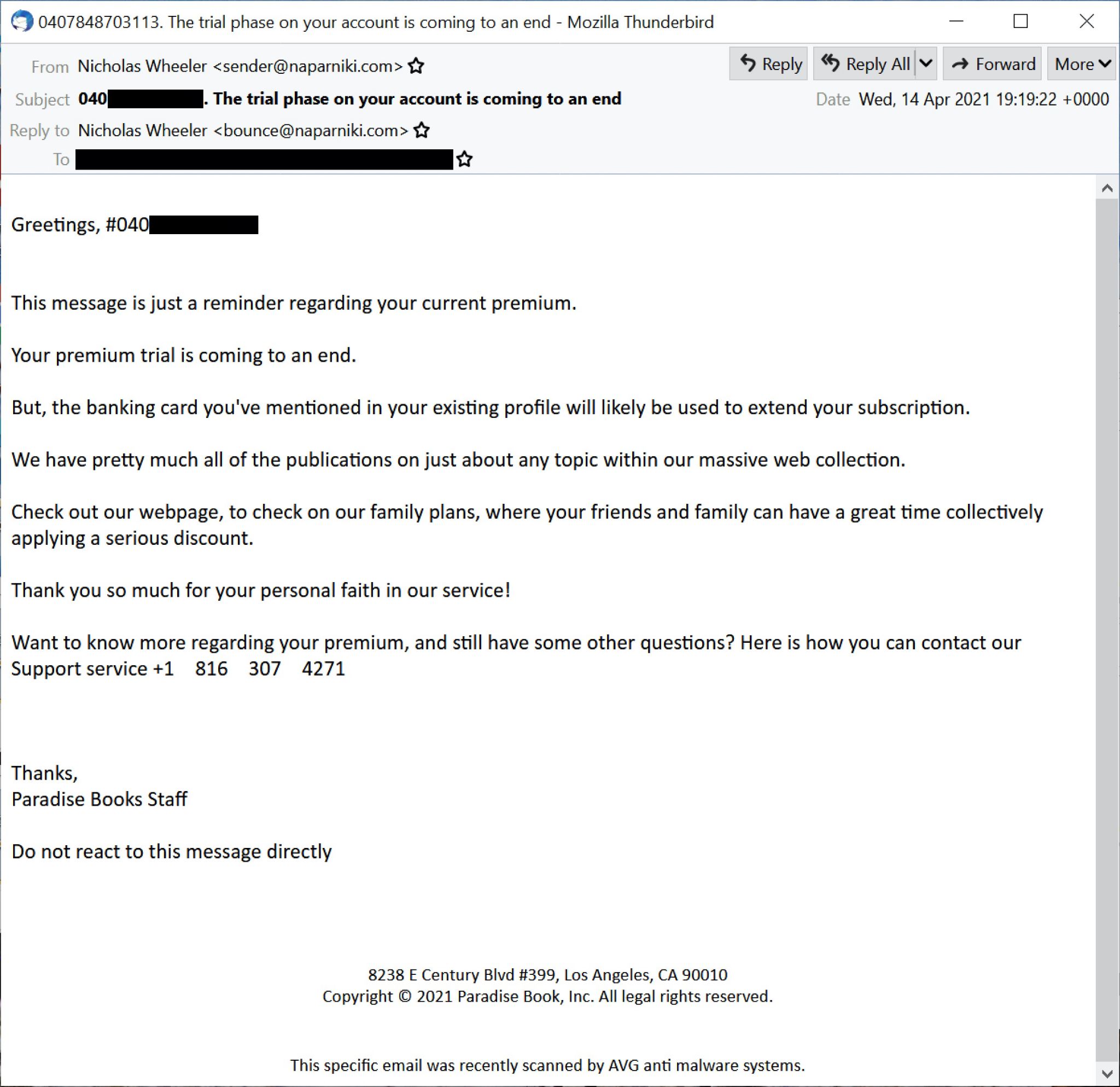

A principios de febrero de 2021 , los investigadores comenzaron a informar sobre un método de distribución de BazarLoader basado en centros de llamadas. Este método utiliza correos electrónicos con temática de suscripción de prueba que incitan a las posibles víctimas a llamar a un número de teléfono específico.

Un operador de centro de llamadas responde y dirige a las víctimas a un sitio web para cancelar su suscripción al servicio. Los operadores se ofrecen a guiar personalmente a las víctimas a través de un proceso diseñado para infectar ordenadores vulnerables con BazarLoader.

Este proceso de infección de ordenadores con BazarLoader, basado en un centro de llamadas , se ha denominado método «BazarCall» (a veces también llamado método «BazaCall»).

Las infecciones por BazarCall siguen un patrón muy específico. La figura 1 proporciona un diagrama de flujo que ilustra con precisión la cadena de eventos.

Estos eventos se pueden resumir en las siguientes fases:

El centro de atención telefónica, contactado por Palo Alto Network (UNIT42), aparentemente contaba con personal nativo de inglés. Dos de los operadores eran mujeres y tres eran hombres. Todos seguían el mismo guion básico, aunque con algunas variaciones.

La siguiente conversación, reportada a través de un video de YouTube a continuación, tuvo lugar el miércoles 14 de abril de 2021, utilizando un número de teléfono del correo electrónico que se muestra a continuación en la Figura 2.

Operador: Servicio al Cliente. ¿En qué puedo ayudarle?

Víctima: Hola. Hoy recibí un correo electrónico de una empresa llamada Paradise Books. Dice que tengo una suscripción y que se me cobrará en mi tarjeta de crédito. Pero nunca he tenido ninguna relación con Paradise Books. No recuerdo haber hecho nada al respecto, ni haber visitado su sitio web ni nada parecido.

Operador: Muy bien, señor. ¿Tiene un número de abonado?

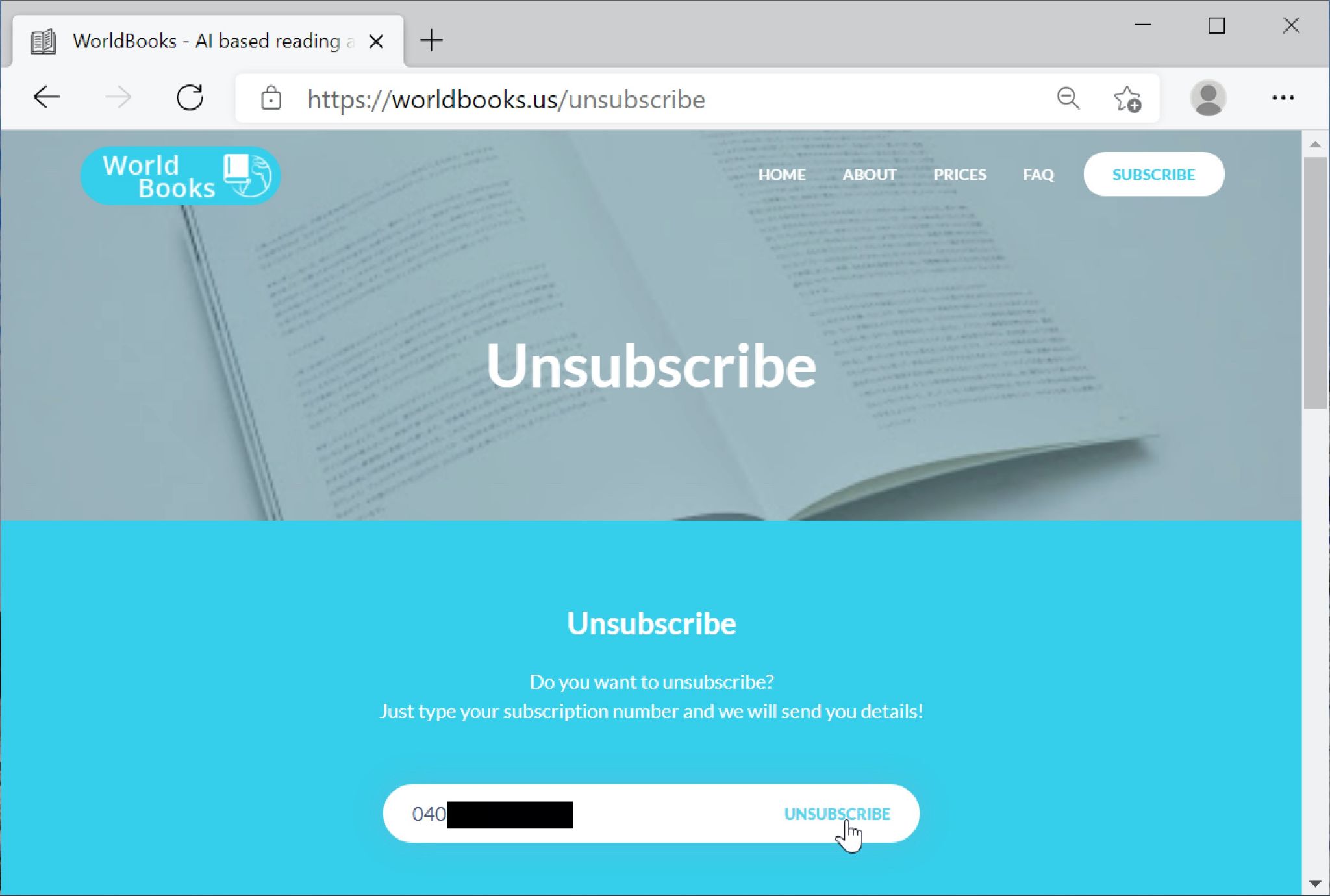

Víctima: Sí, espere. 040*********. [Nota: Los últimos 9 dígitos de este número se ocultan intencionalmente porque el número identifica la dirección de correo electrónico del destinatario.]

Operador: De acuerdo, puedo repetirlo. 040*********.

Víctima: Sí.

Operador: Espere un momento, déjeme revisar nuestro sistema.

Víctima : De acuerdo.

[música de fondo]

Operador : ¿Hola?

Víctima : Sí.

Operador : De acuerdo. Parece que esta cuenta fue abierta por John Edwards, pero su correo electrónico comienza con [nombre de la víctima] .

Víctima : Sí, soy [nombre de la víctima] . No conozco a ningún John Edwards.

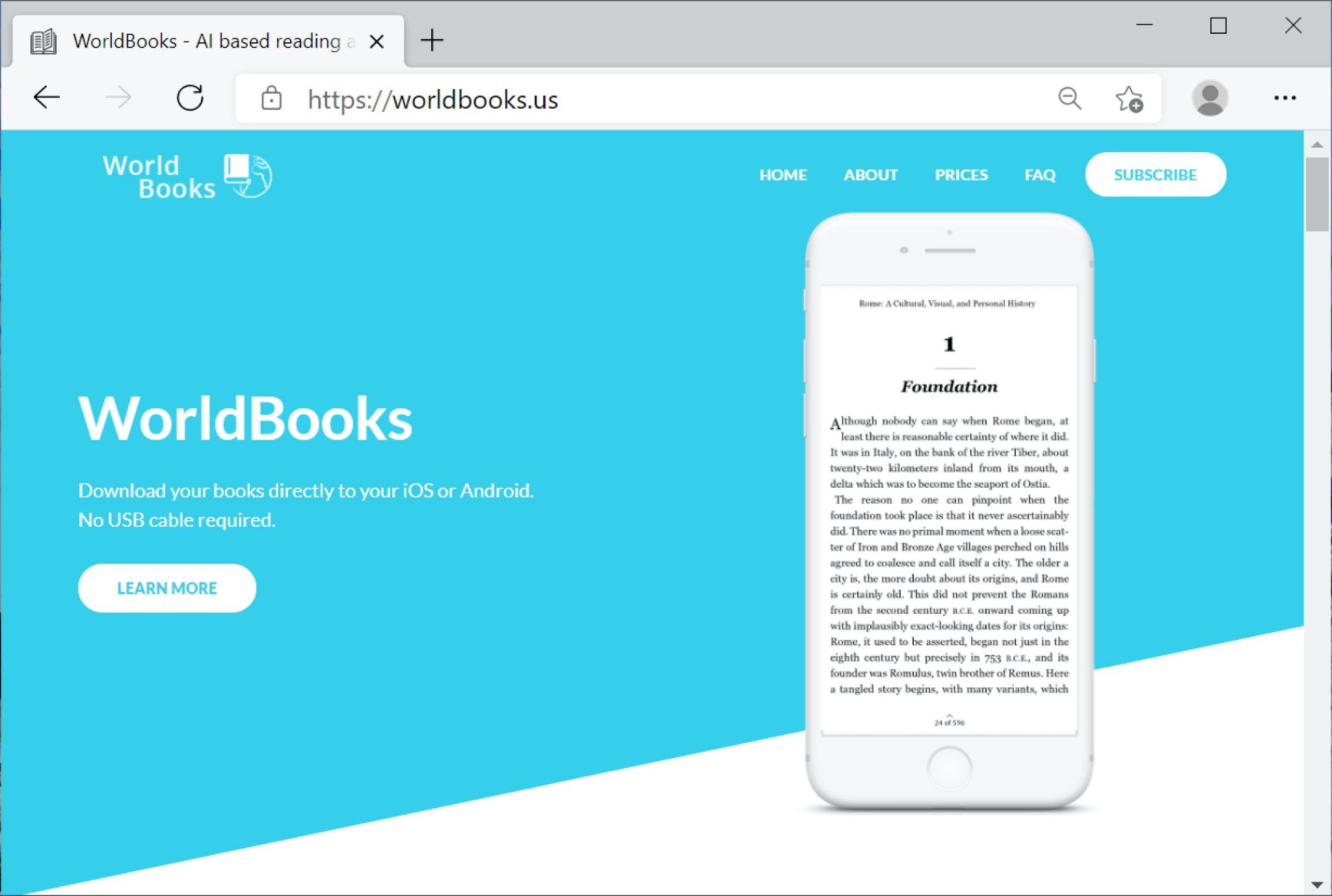

Operador : De acuerdo, señor. Necesitamos cancelar su suscripción. Entonces, lo que debe hacer es ir a worldbooks.us.

Operador : Worldbooks [indica cada letra fonéticamente] US punto.

Víctima : Espere un segundo. Déjeme acceder al sitio web.

Operador : ¿Sí? ¿Puedo leerlo de nuevo?

Víctima : No, gracias. Estoy aquí. [Sonidos de teclado]

Operador : ¿Hola?

Víctima : Sí, espera. Parece que está cargando.

Operador : ¿Ya ha visto la página web?

Víctima : De acuerdo, ya estoy aquí. Nunca había visto este sitio antes.

Operador : No hay problema. Podemos cancelar su suscripción sin problema. Necesitamos su número de abonado, el que nos facilitó anteriormente.

Víctima : De acuerdo.

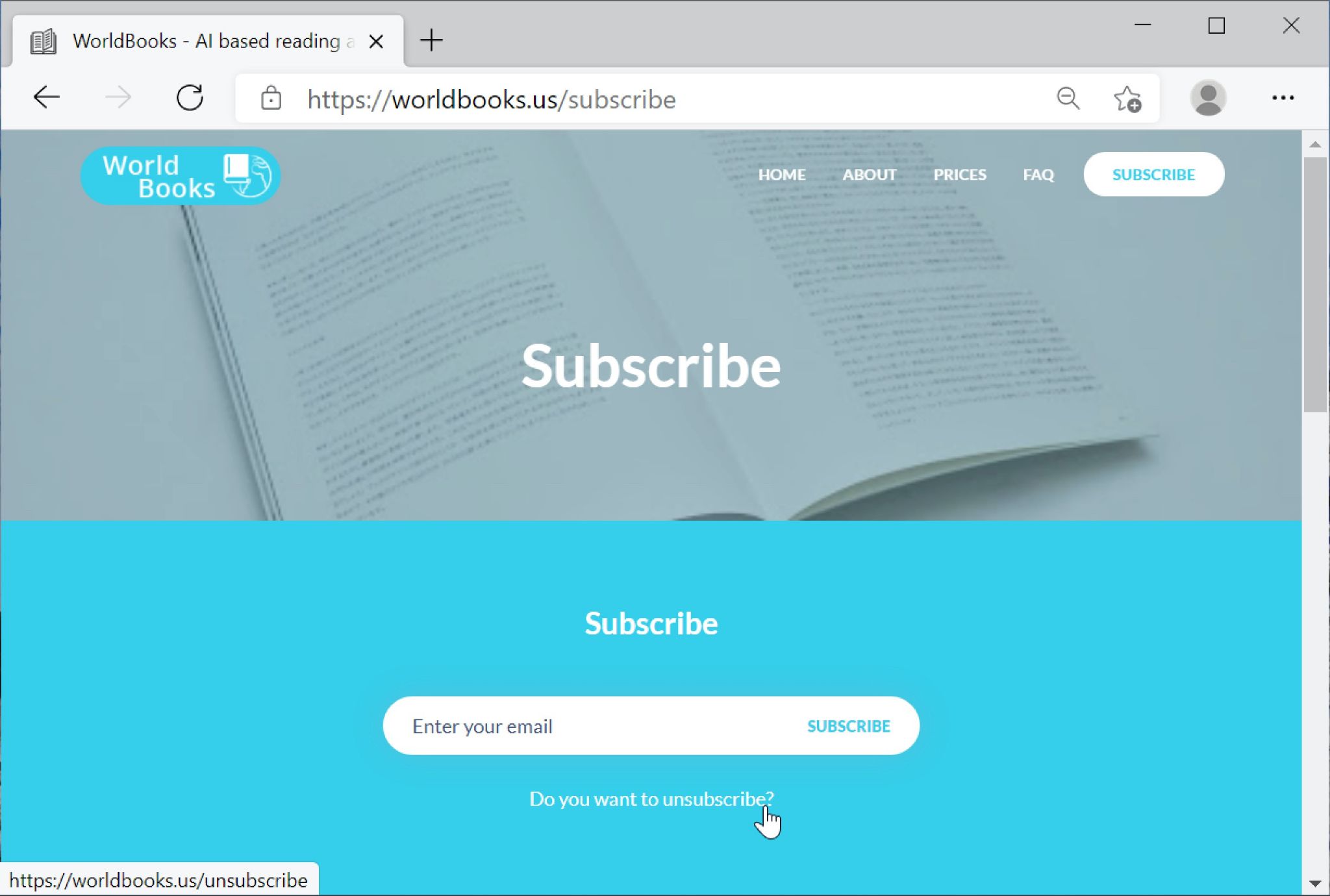

Operador : ¿Puede ver el botón de registro?

Víctima : Sí.

Operador : Al hacer clic ahí, debería poder ver la opción para cancelar la suscripción.

Víctima : De acuerdo, voy a hacer clic en el botón de suscripción.

Operador : ¿Puede ver la opción de baja?

Víctima : Veo una línea que dice «¿Desea darse de baja?»

Operador : Ahí es donde tiene que ir. Tiene que hacer clic.

Víctima : De acuerdo.

Operador : A continuación, introduzca su número de abonado.

Víctima : Entendido. [Sonidos de teclado]

Operador : Una vez finalizado el proceso, recibirá un documento de confirmación.

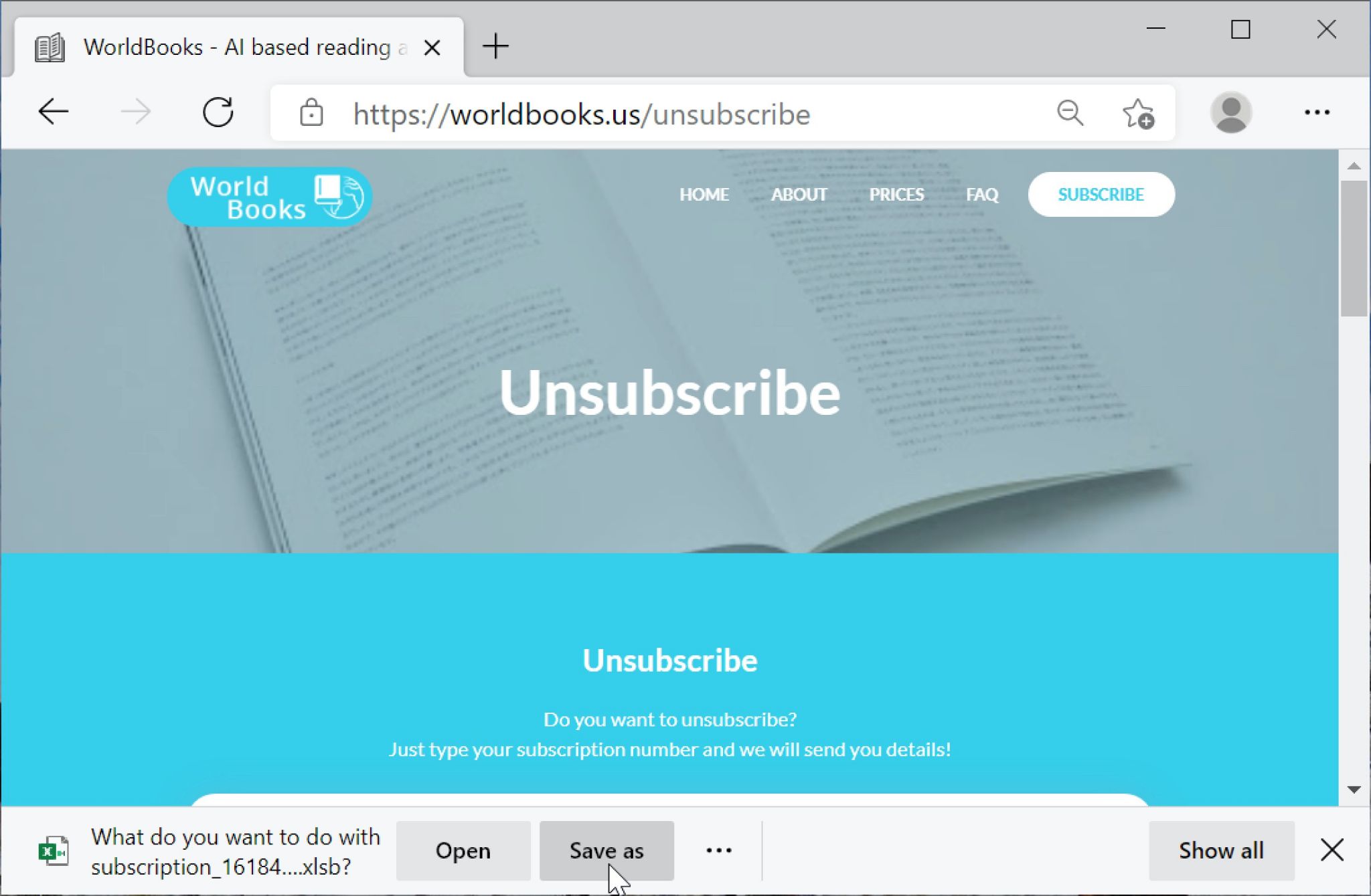

Víctima : Vale, me pregunta qué quiero hacer con la suscripción 16184. ¿Me dice que descargue un archivo XLSB?

Operador : Este es el documento de confirmación. Aquí encontrará el código de confirmación.

Víctima : ¿Debo abrirlo? ¿Debo guardarlo? ¿Qué debo hacer?

Operador : Puede abrirlo si necesita el código de confirmación. El código de confirmación es importante. Si tiene algún problema, puede llamarnos y facilitarnos el código de confirmación.

Víctima : De acuerdo.

Operador : Si quiere, podemos resolver el problema.

Víctima : Entendido. Bien.

Operador : ¿Entiende?

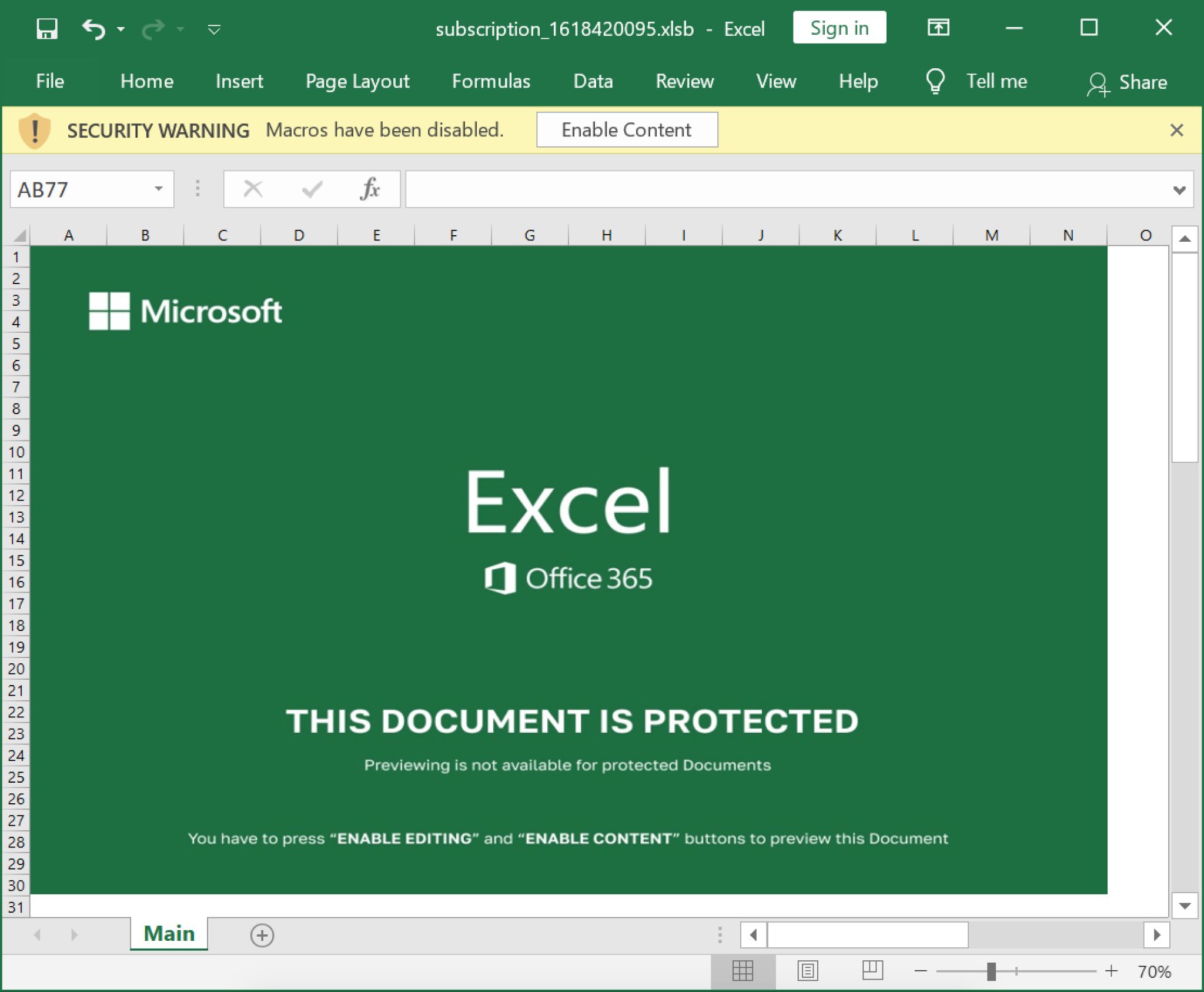

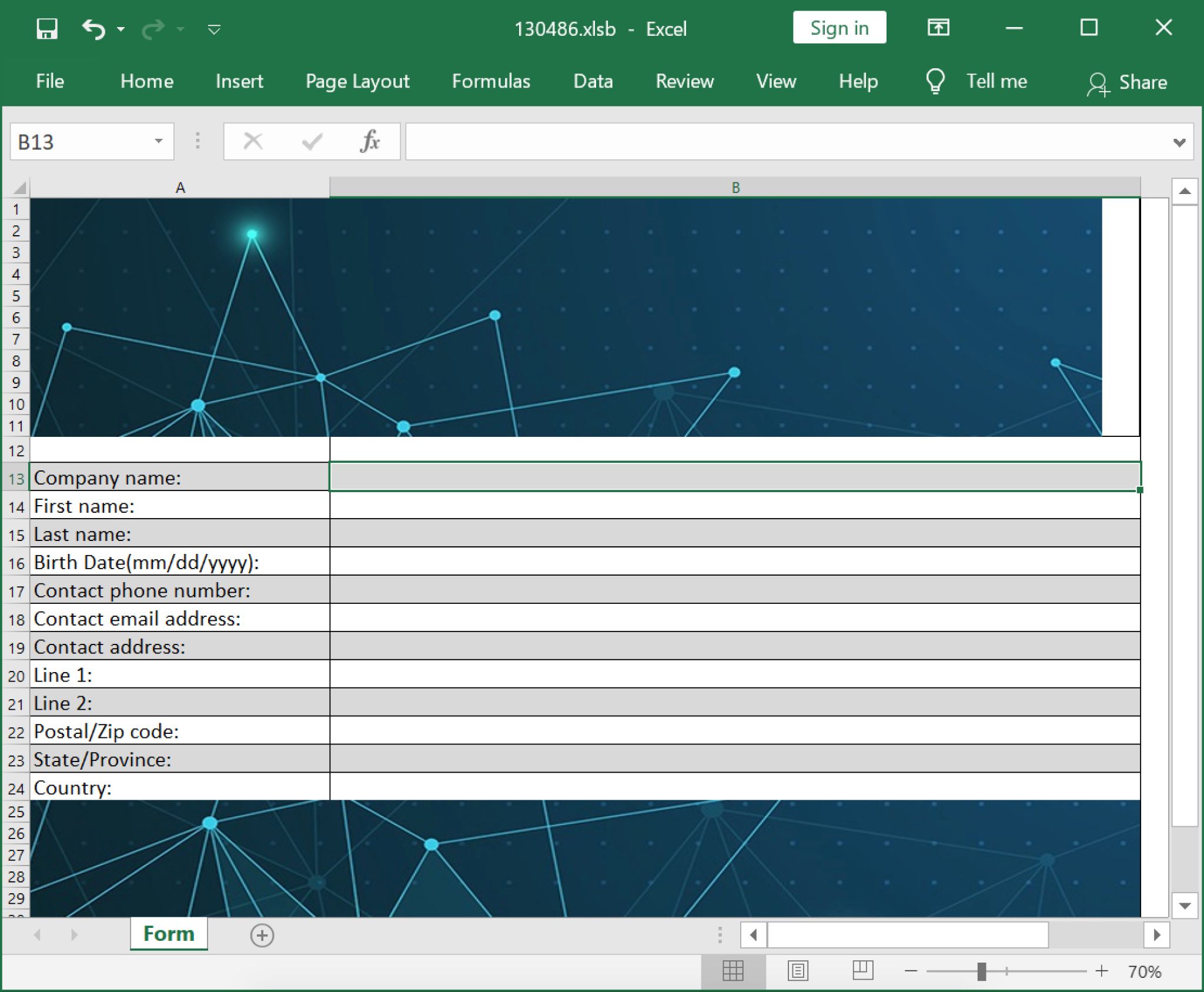

Víctima : De acuerdo. Lo estoy abriendo ahora mismo. Veo Excel Office 365. Dice que este documento está protegido. La vista previa no está disponible para documentos protegidos. Necesito habilitarla.

Operador : Haga clic en editar y habilite el contenido.

Víctima : De acuerdo. De acuerdo. La hoja de cálculo ha cambiado. Ahora muestra un formulario con el nombre de la empresa, nombre, apellido, fecha de nacimiento y todo lo demás.

Operador : Bien, ¿puedes ver el código? El código es lo importante.

Víctima : No veo ningún código, no.

Operador : De acuerdo. Hay varias páginas. ¿Puede ver la página siguiente?

Víctima : ¿Dónde debería estar este código?

Operador : Hay un código de confirmación en caso de que no desee que se le cobre, pero en caso de que se le cobre, este es el código con el que debe llamarnos para cancelar el cargo.

Víctima : Vale, sigo sin saber dónde se supone que debo encontrar este código.

Operador : Espere un momento, voy a consultar con el departamento de informática.

Víctima : De acuerdo.

[Mantener la música sonando durante aproximadamente 1 minuto]

Operador : Buenos días, señor.

Víctima : Sí.

Operador : Consulté con el departamento de TI y me confirmaron que la cancelación se realizó correctamente. Solo tenemos un problema con nuestros servidores, pero la cancelación se procesó correctamente.

Víctima : De acuerdo.

Operador : Entonces, no se le cobrará nada a su cuenta. Y me dieron un código. ¿Puedo leerlo?

Víctima : Sí.

Operador : El código es [complica siete caracteres de un código alfanumérico] .

Víctima : De acuerdo.

Operador : Si tiene algún problema, puede volver a llamarnos y darnos ese código. Podremos resolver cualquier problema.

Víctima : De acuerdo. Gracias.

Operador : Por favor, señor. Y si vuelve a llamar, puede preguntar por [nombre del operador] , porque tengo muchos compañeros aquí.

[La víctima repite el nombre del operador]

Operador : Sí, ese es mi nombre.

Víctima : De acuerdo, gracias.

Operador : Buenos días.

Víctima : Adiós.

Operador : Adiós, señor.

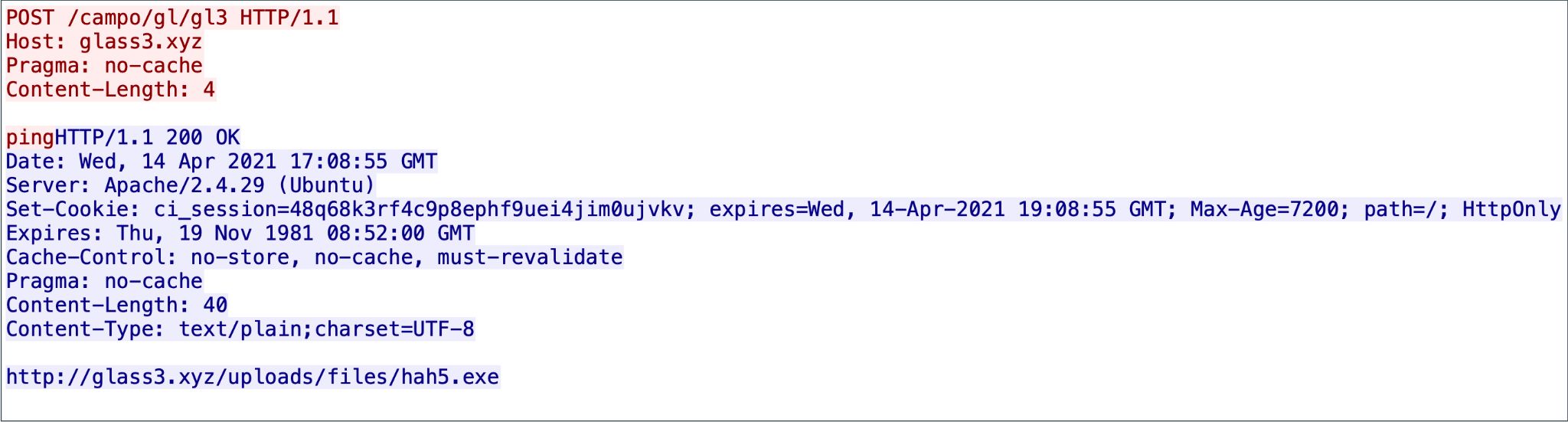

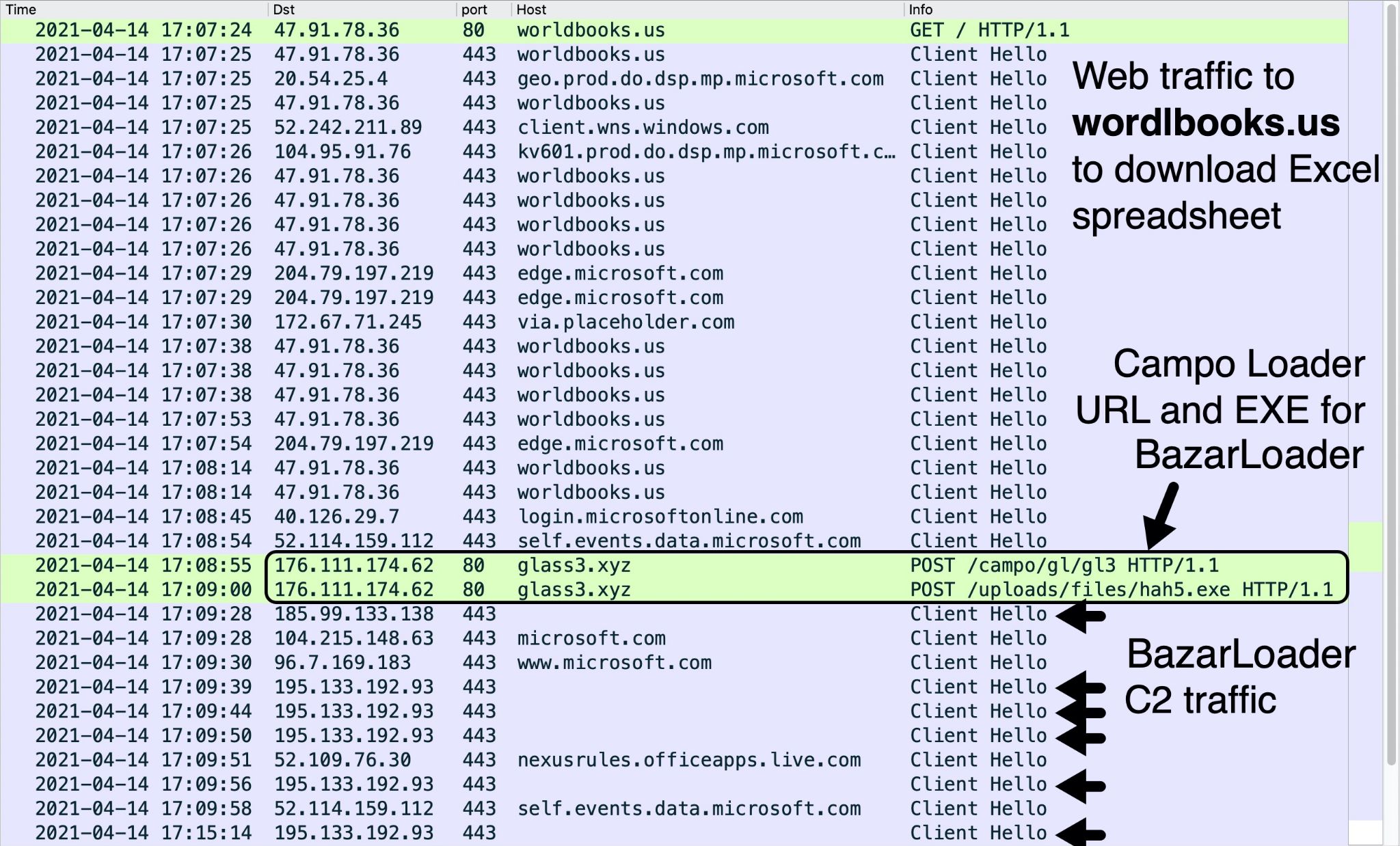

Una vez habilitadas las macros en el archivo de Excel descargado, se elimina la DLL BazarLoader y se genera una URL que contiene la cadena del campo. Este tipo de URL se denomina cargador de campos y actúa como puerta de enlace que redirige el tráfico al malware.

En la siguiente tabla se muestran algunos ejemplos de URL generadas por una DLL de BazarLoader.

| Fecha | URL |

| 25 de marzo de 2021 | hxxp://whynt[.]xyz/campo/w/w |

| 29 de marzo de 2021 | hxxp://veso2[.]xyz/campo/r/r1 |

| 31 de marzo de 2021 | hxxp://about2[.]xyz/field/a/a1 |

| 7 de abril de 2021 | hxxp://basket2[.]xyz/campo/u/u1 |

| 8 de abril de 2021 | hxxp://dance4[.]xyz/campo/d8/d9 |

| 14 de abril de 2021 | hxxp://glass3[.]xyz/campo/gl/gl3 |

| 15 de abril de 2021 | hxxp://idea5[.]xyz/campo/id/id8 |

| 16 de abril de 2021 | hxxp://keep2[.]xyz/campo/jl/jl7 |

La figura 9 muestra una URL que redirige a una URL para BazarLoader.

Ejemplos recientes de URL con ejecutables de BazarLoader.

| Fecha | URL |

| 25 de marzo de 2021 | hxxp://whynt[.]xyz/uploads/files/dl8x64.exe |

| 29 de marzo de 2021 | hxxp://admin.yougleeindia[.]in/theme/js/plugins/o1e.exe |

| 29 de marzo de 2021 | hxxp://admin.yougleeindia[.]in/theme/js/plugins/rt3ret3.exe |

| 31 de marzo de 2021 | hxxp://about2[.]xyz/uploads/files/ret5er.exe |

| 7 de abril de 2021 | hxxp://www.carsidecor[.]com/wp-content/uploads/2021/04/cv76.exe |

| 8 de abril de 2021 | hxxp://dance4[.]xyz/uploads/files/10r3.exe |

| 14 de abril de 2021 | hxxp://glass3[.]xyz/uploads/files/hah5.exe |

| 15 de abril de 2021 | hxxp://idea5[.]xyz/uploads/files/ratan.exe |

| 15 de abril de 2021 | hxxp://idea5[.]xyz/uploads/files/rets.exe |

| 16 de abril de 2021 | hxxp://keep2[.]xyz/uploads/files/suka.exe |

El ejecutable BazarLoader genera el tráfico C2 HTTPS que se muestra a continuación en la Figura 10.

El hash SHA256 de la hoja de cálculo de Excel descargada es:

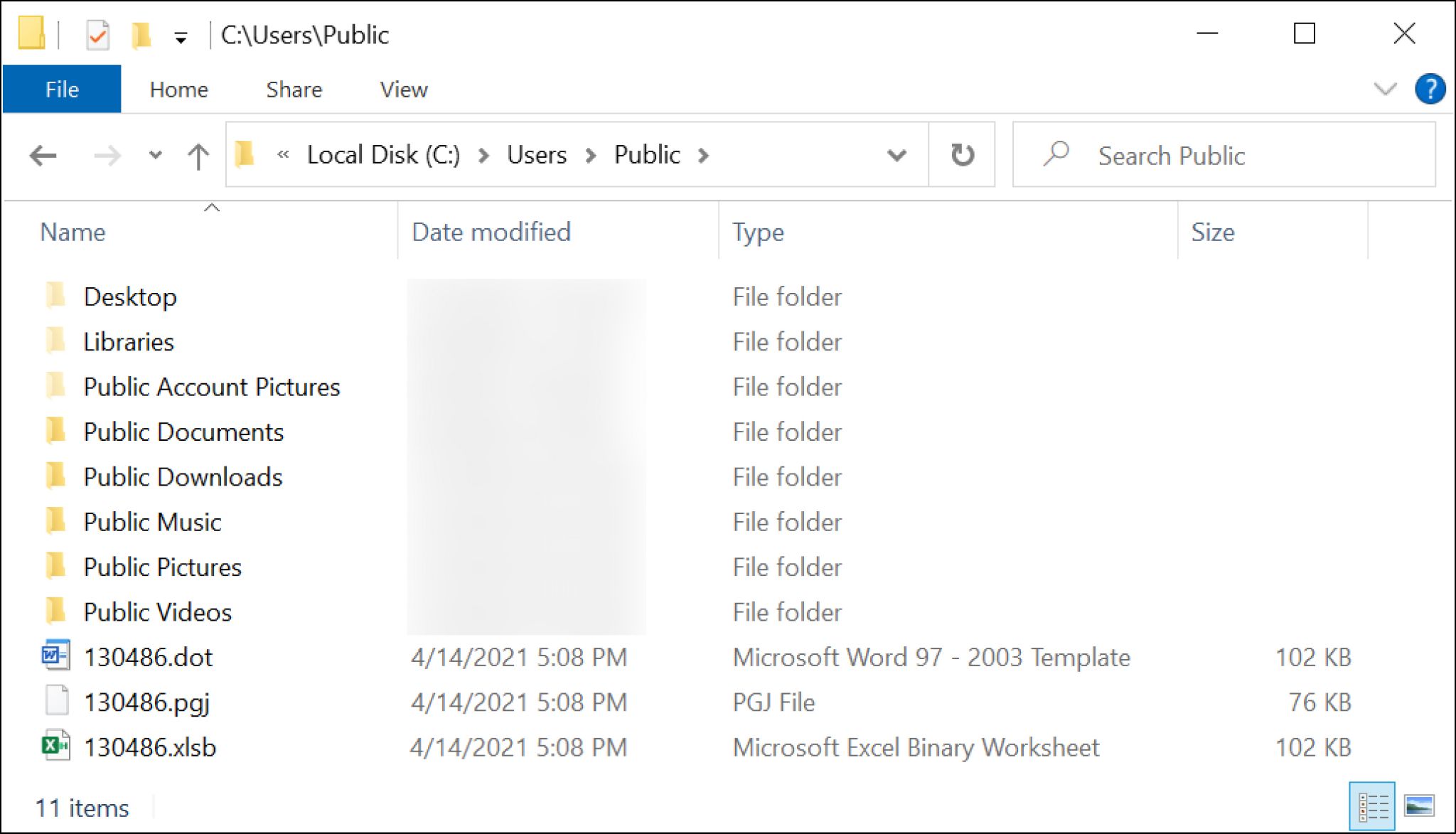

db53f42e13d2685bd34dbc5c79fad637c9344e72e210ca05504420874e98c2a6Las macros del archivo Excel descargado crean artefactos en el directorio C:UsersPublic de su computadora Windows, como se muestra en la Figura 11.

La información de los archivos se muestra a continuación en la Tabla 3. Los dos primeros son archivos de texto con el mismo hash SHA256. El otro archivo es una DLL de BazarLoader.

| Nombre del archivo | tipo de archivo | hash SHA256 |

| 130486.xlsb | texto ASCII | 2632c0cc222a6d436b50a418605a7bd4fa8f363ab8d93d10b831cdb28a2ac1bc |

| 130486.punto | texto ASCII | 2632c0cc222a6d436b50a418605a7bd4fa8f363ab8d93d10b831cdb28a2ac1bc |

| 130486.pgj | DLL | f3b5cf1e40aed4567a8996cf107285907d432b4bc8cc3d0b46aae628813d82d4 |

Tabla 3. Artefactos de una hoja de cálculo de BazarCall

Los archivos 130486.xlsb y 130486.dot consisten en una cadena ASCII (Código Estándar Americano para el Intercambio de Información) con texto base64.

Este texto representa el archivo de biblioteca de vínculos dinámicos (DLL) BazarLoader. El código de la macro del archivo Excel descargado convierte el texto base64 en una DLL llamada 130486.pgj y ejecuta esta DLL mediante los siguientes comandos de script:

Tenga en cuenta que estos archivos pertenecen a un ejemplo específico. Los archivos generados por otras hojas de cálculo obviamente tienen nombres y extensiones diferentes. Las características comunes incluyen:

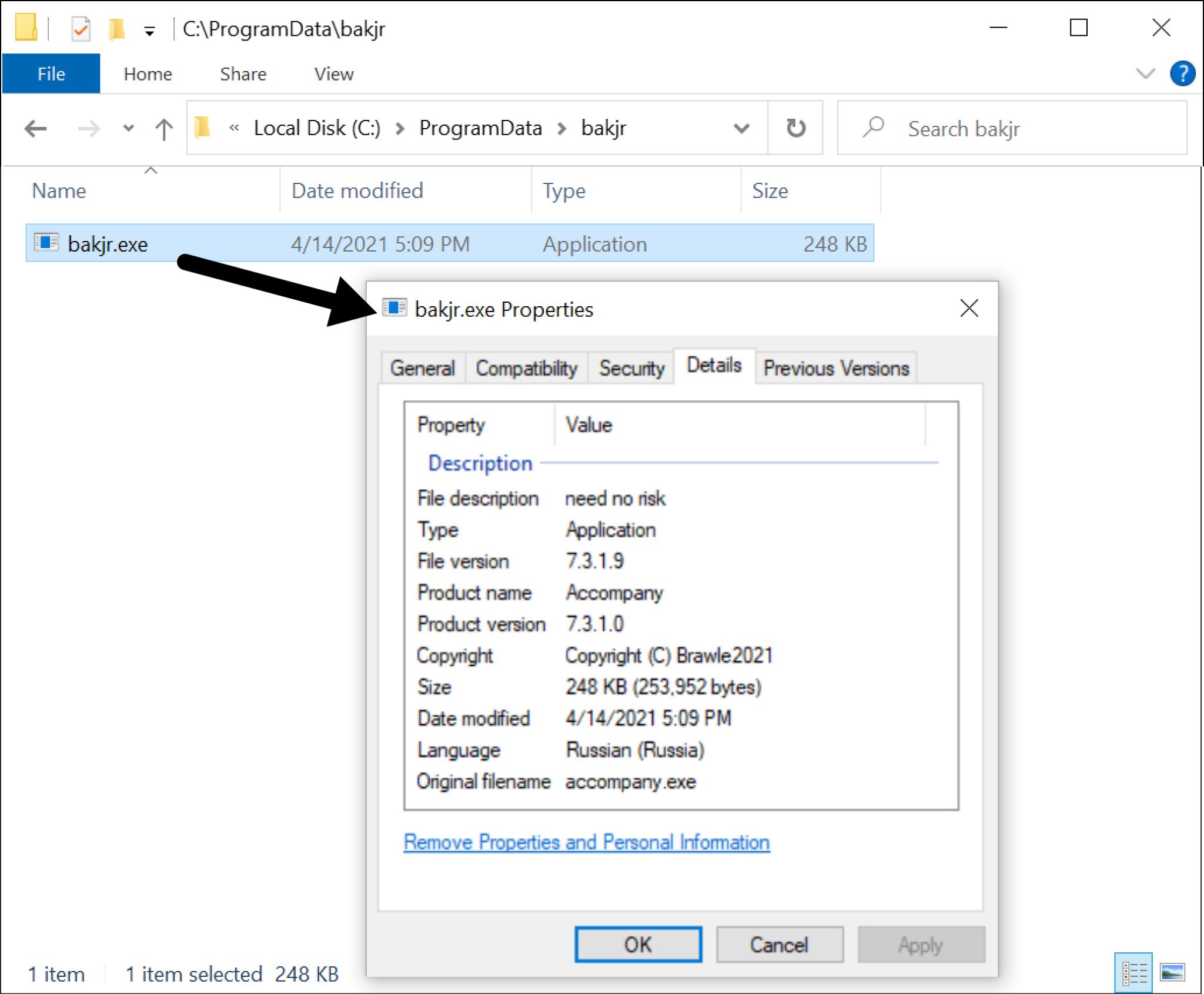

La DLL está diseñada para recuperar un archivo EXE de BazarLoader. En el ejemplo del 14 de abril de 2021, el archivo EXE de BazarLoader se guardó en una carpeta del directorio C:ProgramData , como se muestra a continuación en la Figura 12.

BazarLoader proporciona acceso no autorizado a un equipo Windows infectado. En algunos casos, Cobalt Strike se considera un malware secundario que propaga otros programas maliciosos como Anchor . Se han documentado públicamente al menos dos casos en los que el malware BazarLoader distribuyó primero Cobalt Strike y luego Anchor. Un caso ocurrió en febrero de 2021 y el otro en marzo de 2021.

Sin embargo, BazarLoader no se limita a Cobalt Strike y Anchor como malware derivado. En 2020, se reportó que BazarLoader permitía la infección con el ransomware Ryuk . El acceso no autorizado a un equipo Windows infectado podría conducir a la propagación de cualquier familia de malware.

Desde febrero de 2021, se han reportado varios casos del método BazarCall, que distribuye la fase final del malware BazarLoader mediante personal de centros de llamadas. Estas infecciones siguen patrones evidentes y pueden derivar en otros programas maliciosos como Cobalt Strike, Anchor y el ransomware Ryuk.

Las organizaciones que cuentan con filtros de spam adecuados, una administración de sistemas apropiada y hosts Windows actualizados tienen un riesgo mucho menor de ser infectadas por el malware BazarLoader y su actividad posterior a la infección.

Redazione

Redazione

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...