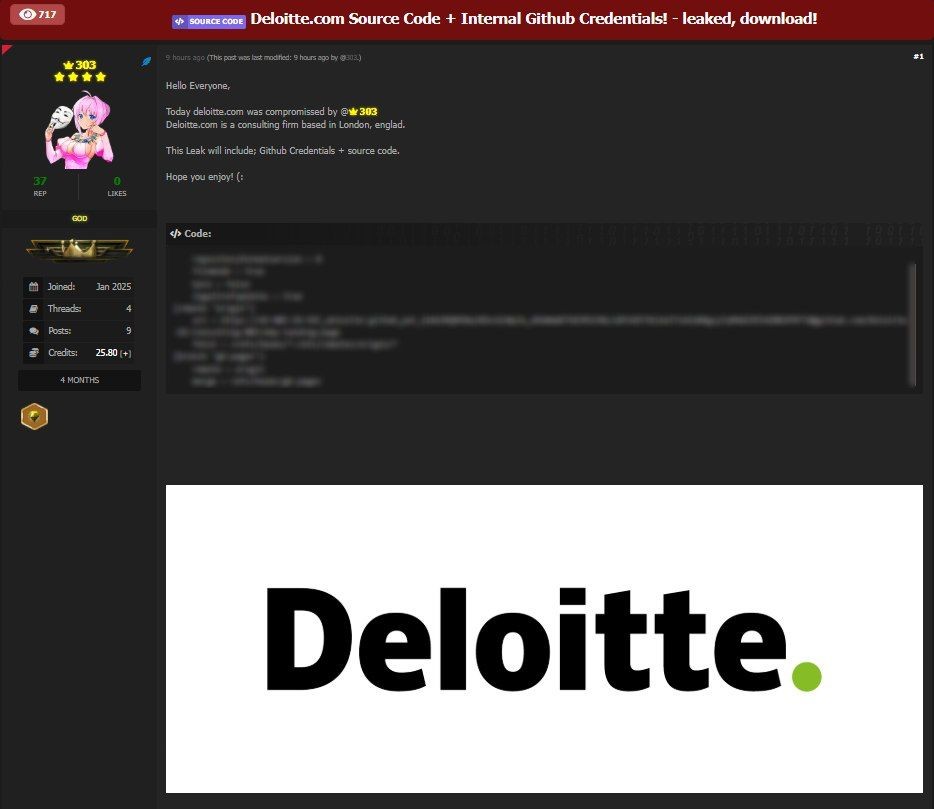

Un attacco informatico ai danni di Deloitte è stato rivendicato dal threat actor “303”, che ha pubblicato su un noto forum underground un post con il titolo inequivocabile: “Deloitte.com Source Code + Internal GitHub Credentials – leaked, download!”.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

Nel messaggio, il threat actor afferma di aver compromesso i sistemi di Deloitte e condivide un estratto del file .git/config di un repository privato, che include un token Personal Access Token (PAT) di GitHub e riferimenti diretti a progetti interni della divisione US Consulting.

US-Consulting-NBI/dep-landing-pageQualora l’esfiltrazione dei dati fosse reale, si tratterebbe di una esposizione estremamente critica per almeno tre motivi:

.git/config è una grave violazione delle best practice di sicurezza.Negli ultimi mesi si è registrata un’escalation di attacchi mirati a repository GitHub e server GitLab esposti e non adeguatamente protetti. Diverse vulnerabilità sono state oggetto di exploit attivi, con numerose segnalazioni pubblicate dal CSIRT nazionale e da agenzie internazionali di cybersecurity. In particolare, nel panorama degli attacchi a GitLab, uno dei gruppi più attivi è “Fog“, che attraverso il proprio Data Leak Site (DLS) ha reso pubblici fino a dieci casi di compromissione al giorno, includendo anche enti di ricerca italiani tra le vittime.

Deloitte non è nuova a incidenti di sicurezza:

In attesa di una presa di posizione ufficiale da parte di Deloitte, l’episodio sottolinea ancora una volta l’importanza della sicurezza shift-left, della gestione sicura delle credenziali e della necessità di audit costanti sugli ambienti di sviluppo e collaborazione.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Follow us on Google News to receive daily updates on cybersecurity. Contact us if you would like to report news, insights or content for publication.