Secondo l’ultimo rapporto pubblicato da Zimperium Labs, i dispositivi mobili sono diventati l’obiettivo principale degli attacchi di phishing. Più di quattro quinti (82%) dei siti Web di phishing prendono di mira specificamente i dispositivi mobili e utilizzano il protocollo HTTPS per creare un “senso di sicurezza” per gli utenti.

Il rapporto ha rilevato che più della metà (54%) delle aziende ha subito una violazione dei dati a causa dell’accesso improprio dei dipendenti a informazioni sensibili sui dispositivi mobili. Il rapporto afferma: “Nel 2023, l’82% dei siti Web di phishing analizzati da Zimperium ha preso di mira specificamente i dispositivi mobili e ha fornito contenuti mobile, con un aumento del 7% rispetto agli ultimi tre anni” per attacchi di phishing.

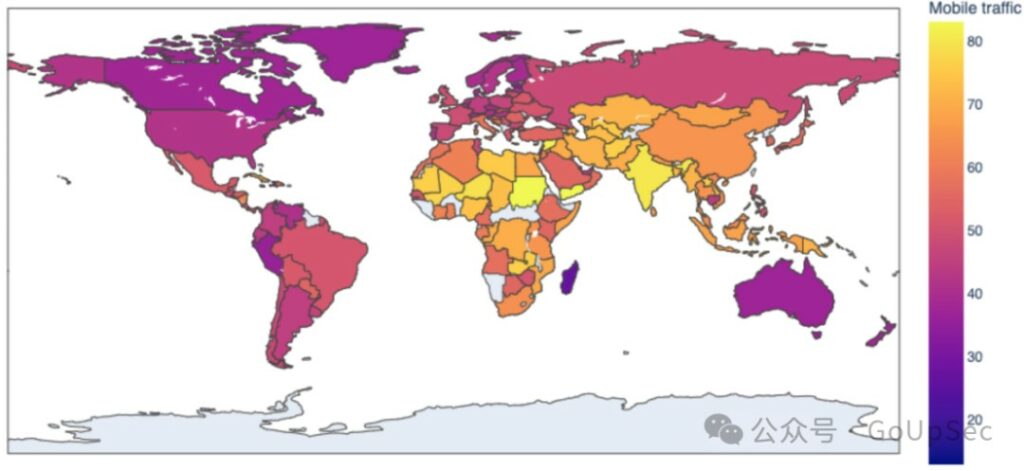

Vale la pena notare che, secondo le statistiche di Cloudflare, la percentuale del traffico Internet mobile in Asia, Africa e Medio Oriente è significativamente più elevata che in Europa e nelle Americhe, e il rischio di subire attacchi di phishing mobile è maggiore. Tra i paesi più popolosi dell’Asia orientale e meridionale, l’India è al primo posto con oltre l’80% del traffico Internet mobile, seguita da Indonesia (68%) e Cina (65%) rispettivamente al secondo e terzo posto.

Traffico Internet mobile globale. Fonte Cloudflare

Nel teso Medio Oriente e nell’Asia occidentale, lo Yemen è al primo posto per traffico Internet mobile (83%), seguito da Siria (82%), Iran (71%), Iraq (70%) e Pakistan (70%). , quarto e quinto.

Il rapporto evidenzia inoltre tre fattori chiave alla base dell’ondata di attacchi di phishing mobile: l’uso diffuso di dispositivi personali al lavoro, la scarsa igiene della sicurezza informatica sui dispositivi mobili e l’uso delle AI da parte dei malintenzionati. Rispetto ai sistemi desktop, i dispositivi mobili di solito non dispongono di misure di sicurezza adeguate e, insieme ai loro schermi più piccoli, è più probabile che gli utenti ignorino i collegamenti nascosti o gli URL falsi sui siti Web di phishing.

La ricerca mostra che il 71% dei dipendenti utilizza gli smartphone per gestire le attività lavorative e il 60% utilizza i telefoni cellulari per le comunicazioni legate al lavoro. Inoltre, l’82% delle aziende consente una qualche forma di politica BYOD (Bring Your Own Device), il che si traduce in circa il 48% dei dipendenti che utilizzano i propri telefoni cellulari personali per accedere alle informazioni di lavoro, trascorrendo in media tre ore al giorno sui propri telefoni cellulari per lavoro. importa.

Patrick Tiquet, Vice President of Security and Architecture di Zimperium, ha dichiarato: “Poiché i dispositivi mobili diventano strumenti critici per le operazioni aziendali, garantire la loro sicurezza diventa fondamentale, soprattutto contro vari tipi di attacchi di phishing. Le aziende dovrebbero implementare solide policy di gestione dei dispositivi mobili (MDM). per garantire che i dispositivi forniti dall’azienda e i dispositivi BYOD siano conformi agli standard di sicurezza. L’aggiornamento regolare dei dispositivi e del software di sicurezza può correggere tempestivamente le vulnerabilità e proteggere dalle minacce note”

Il rapporto sottolinea che la tendenza dei siti web di phishing che utilizzano il protocollo HTTPS per creare un “senso di sicurezza” negli utenti è diventata sempre più evidente. Krishna Vishnubhotla, vicepresidente della strategia di prodotto di Zimperium, ha spiegato: “Sebbene i siti di phishing HTTPS non siano una novità, negli ultimi anni sempre più siti di phishing hanno preso di mira i dispositivi mobili, una tendenza che continua a crescere”.

Ha aggiunto: “Le interfacce mobili rendono più facile per gli utenti confondersi perché i browser raramente visualizzano gli URL completi e tendono a reindirizzare rapidamente. Inoltre, gli utenti tendono a pensare che i collegamenti con l’icona di un lucchetto nel browser siano sicuri, soprattutto sui dispositivi mobili. Pertanto , gli utenti non devono solo verificare se nell’URL del browser è presente l’icona del lucchetto, ma anche controllare attentamente il nome del dominio del sito Web per evitare di inserire informazioni sensibili nei siti Web di phishing.“

Per combattere efficacemente gli attacchi di phishing mobile, gli esperti consigliano di utilizzare la gestione dei dispositivi mobili (MDM) e i gestori di password. Le soluzioni MDM possono aiutare le aziende a implementare policy di sicurezza, controllare le autorizzazioni delle applicazioni, garantire che i dispositivi vengano aggiornati con patch di sicurezza in modo tempestivo e ridurre il rischio di attacchi di phishing.

Tiquet ha sottolineato: “Le soluzioni MDM possono garantire la conformità e limitare l’accesso ai dati attraverso lo stato di integrità del dispositivo, garantendo una politica di sicurezza mobile completa, piuttosto che fare affidamento esclusivamente sugli aggiornamenti del sistema operativo. Una crittografia avanzata e la gestione automatica delle patch possono migliorare ulteriormente la sicurezza del dispositivo.”

Inoltre, i gestori di password possono generare e archiviare password complesse e uniche, impedendo agli utenti di riutilizzare le credenziali su più servizi e riducendo il tasso di successo degli attacchi di phishing.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…