Alla conferenza sulla sicurezza Black Hat a Las Vegas, Johannes Wilbold, uno studente di dottorato presso l’Università della Ruhr a Bochum, in Germania, ha presentato i risultati della sua ricerca sulla sicurezza satellitare.

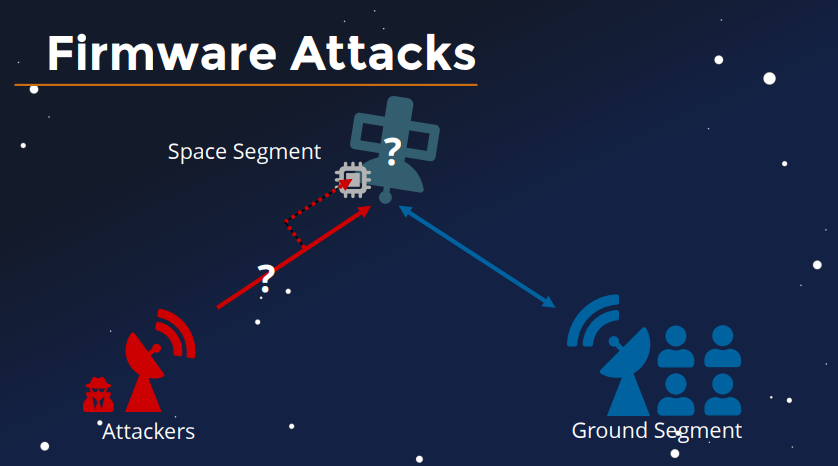

Ha studiato tre tipi di orbiter e ha scoperto che molti di loro sono completamente indifesi contro la cattura remota, poiché mancano anche dei sistemi di sicurezza più elementari.

“La gente pensa che i satelliti siano sicuri. Sono risorse costose e devono essere crittografate e autenticate”, ha affermato Wilbold.

Tuttavia, servizi come Ground Station as a Service (GSaaS) di AWS e Microsoft Azure consentono di comunicare con i satelliti, infatti, utilizzando solo una carta di credito. Wilbold ha stimato che un hacker potrebbe costruire la propria stazione di terra per soli 10.000 dollari.

Il ricercatore ha studiato tre diversi tipi di satellite ei risultati sono stati deprimenti.

La maggior parte di loro non disponeva di protocolli di autenticazione e trasmetteva segnali senza crittografia. Wilbold ha dimostrato come si può assumere il controllo dei satelliti e bloccare il legittimo proprietario.

Tuttavia, i problemi di sicurezza nello sviluppo dei satelliti hanno dimostrato di essere una priorità molto bassa. Dei nove sviluppatori che hanno risposto alle ricerche, lavorando su 132 satelliti nella sua carriera, solo due hanno effettuato correzioni.

Le possibili conseguenze di un hack potrebbero includere la trasmissione di informazioni o codici dannosi sulla Terra e, nel peggiore dei casi, la collisione di satelliti e la creazione di detriti in orbita che potrebbero disabilitare altri sistemi.

Alla domanda se sia possibile aggiornare i sistemi di sicurezza satellitare, Wilbold ha risposto: “Da un punto di vista tecnico, è possibile. Ma la realtà è che questi sistemi sono costruiti su campi molto ristretti. Semplicemente non c’è alimentazione sufficiente sui sistemi esistenti per eseguire la crittografia o l’autenticazione. Questo non è pratico.”

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…