Un’e-mail crittografata può causare l’arresto anomalo immediato del sistema macOS/iOS? La risposta è SI!

Non si tratta di un complotto di fantascienza, ma di un attacco reale, come rivelano gli ultimi risultati delle ricerche di Alibaba Security. Per prevenire efficacemente questo tipo di attacco, Alibaba Security e l’Università dell’Indiana a Bloomington hanno esplorato e scoperto congiuntamente un vettore di attacco per rilevare potenziali problemi di sicurezza DoS (Denial-of-Service) nelle librerie di algoritmi crittografici: certificati X.509 malformati.

Hanno quindi condotto una serie di ricerche su problemi correlati nelle librerie di algoritmi crittografici basate su questo vettore. Questo risultato è stato reso pubblico alla conferenza USENIX Security’25 ed è stato candidato ai Pwnie Awards, gli “Oscar del mondo degli hacker”.

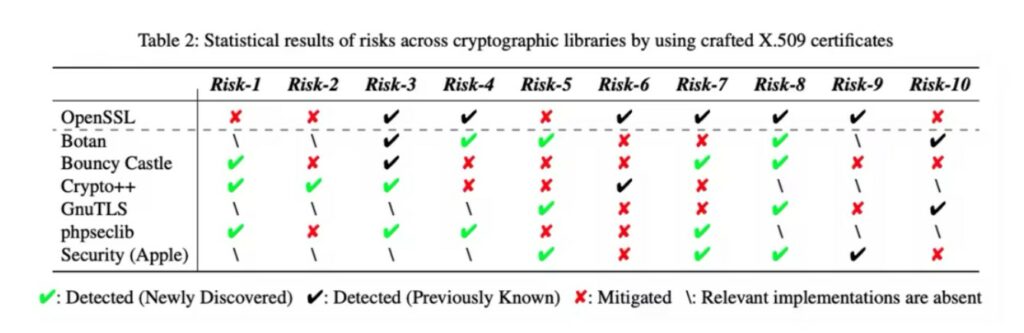

Utilizzando certificati X.509 malformati, i ricercatori hanno condotto esperimenti su sei librerie di algoritmi crittografici open source tradizionali: OpenSSL, Botan, Bouncy Castle, Crypto++, GnuTLS e phpseclib, nonché su una libreria crittografica Security progettata specificamente per l’ecosistema Apple.

Sono state scoperte 18 nuove vulnerabilità CVE e identificate 12 vulnerabilità CVE note .

Con l’ampia diffusione di Internet, le problematiche relative alla sicurezza delle reti stanno diventando sempre più importanti. Per garantire la sicurezza e l’affidabilità delle comunicazioni di rete, i certificati digitali sono diventati uno strumento fondamentale per garantire l’autenticazione dell’identità e la sicurezza dei dati.

Un certificato digitale è come una “carta d’identità” nel mondo online. Viene rilasciato da un’organizzazione terza affidabile (chiamata autorità di certificazione, CA) e viene utilizzato per verificare l’identità di entrambe le parti in comunicazione e garantire che le informazioni non vengano manomesse durante la trasmissione.

Attualmente, X.509 è uno degli standard di certificazione digitale più ampiamente adottati a livello internazionale. Definisce la struttura e il contenuto di base di un certificato, inclusi campi quali informazioni sul soggetto, chiave pubblica, algoritmo di firma e periodo di validità, e supporta meccanismi di verifica della catena di certificati, creando così un’infrastruttura a chiave pubblica (PKI) affidabile.

Inoltre, i certificati X.509 sono diventati una componente fondamentale della moderna sicurezza di rete, utilizzati in vari protocolli (come TLS e S/MIME) per garantire la sicurezza delle comunicazioni. Anche i sistemi operativi moderni (come macOS e iOS) utilizzano i certificati X.509 per la verifica delle firme, garantendo l’autenticità e l’integrità delle applicazioni.

Le API relative alla crittografia sono spesso complesse nella progettazione, e molti sviluppatori non hanno conoscenze specifiche in materia. La contraddizione tra i due aspetti porta a un frequente uso improprio delle API di crittografia nella pratica, il che ha spinto la ricerca esistente a concentrarsi su come contrastare al meglio l’uso improprio delle API di crittografia.

Tuttavia, anche se gli utenti rispettano rigorosamente le specifiche di utilizzo e chiamano correttamente l’API in una libreria crittografica, potrebbero comunque verificarsi rischi per la sicurezza dovuti a problemi di sicurezza nell’implementazione dell’API stessa.

La ricerca attuale sui problemi di sicurezza nelle implementazioni crittografiche si concentra principalmente sulla riservatezza (come gli attacchi side-channel) e sull’integrità (come le collisioni hash) nella tripletta CIA (riservatezza, integrità e disponibilità), mentre viene prestata meno attenzione ai problemi di disponibilità. Tuttavia, il team di ricerca ha notato che le librerie crittografiche sono spesso più vulnerabili agli attacchi DoS rispetto ad altri tipi di progetti a causa delle due caratteristiche seguenti:

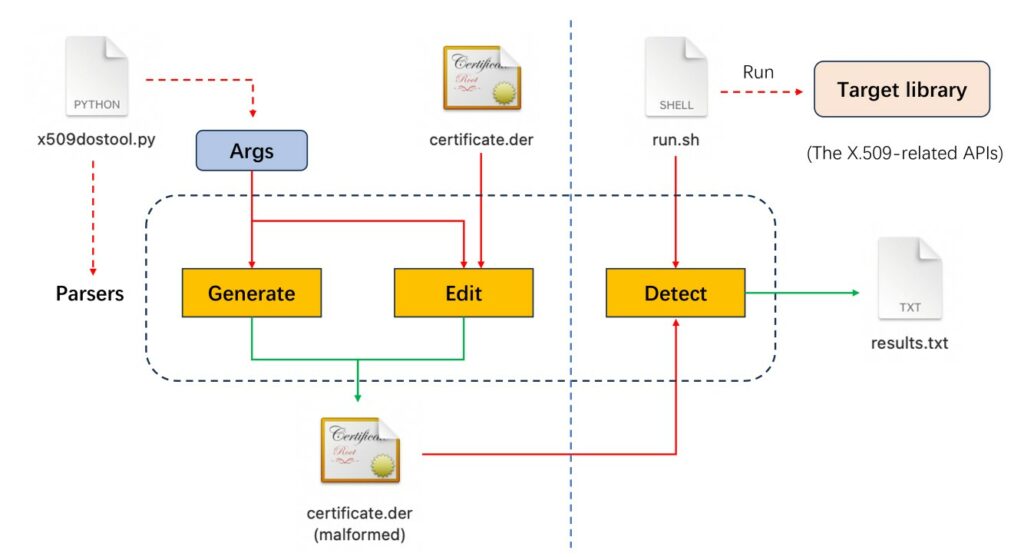

Per convalidare ulteriormente questa osservazione, il team di ricerca ha condotto un’analisi sistematica delle implementazioni di codice in diverse librerie crittografiche vulnerabili agli attacchi DoS. Nel processo, hanno dimostrato la fattibilità dell’utilizzo di certificati X.509 malformati come vettore di attacco per sfruttare e rilevare problematiche di tipo DoS nelle librerie crittografiche.

I principali contributi di questo lavoro includono i seguenti tre punti:

Questa sezione è dettagliata nella Sezione 1 dell’articolo. Inoltre, per comprendere meglio il contenuto dei capitoli successivi, si consiglia ai lettori di fare riferimento all’introduzione alle conoscenze di base nella Sezione 2 dell’articolo per una maggiore comprensione degli aspetti matematici delle curve ellittiche, di ASN.1 e di X.509.

In questo lavoro, i ricercatori concentrandosi su questo attacco, hanno ulteriormente analizzato i meccanismi e i metodi di sfruttamento di una serie di vulnerabilità legate ai rischi DoS nelle librerie crittografiche. Utilizzando strumenti automatizzati, hanno scoperto 18 nuove vulnerabilità in sette importanti librerie crittografiche. Hanno poi dimostrato queste vulnerabilità in due scenari reali: l’handshake TLS reciproco sui siti web HTTPS e la verifica della firma sui sistemi macOS/iOS di Apple.

I risultati sperimentali dimostrano la fattibilità dei certificati X.509 malformati da loro creati nel rilevare e sfruttare le vulnerabilità DoS nelle librerie crittografiche. Rivelano inoltre che gli attacchi DoS X.509 rappresentano una minaccia alla sicurezza diffusa ma poco studiata, meritevole di maggiore attenzione. Discutono inoltre le cause profonde di questi attacchi e propongono una serie di possibili strategie di mitigazione.

In futuro, il team di ricerca spera che questo lavoro possa accrescere ulteriormente la consapevolezza della comunità della sicurezza in merito alle vulnerabilità crittografiche e ai metodi di attacco e ispirare più ricercatori a esplorare meccanismi efficaci di rilevamento e difesa, promuovendo congiuntamente la costruzione di sistemi crittografici e proteggendo la sicurezza degli utenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…