Un team di ricercatori del Feinstein Institute for Medical Research di New York ha compiuto notevoli progressi nella creazione di sistemi di interazione cervello-macchina. Da anni gli esperti lavorano per imparare a leggere l’attività cerebrale dei pazienti paralizzati e utilizzare tali dati per riprendere il controllo del loro corpo. Tuttavia, il controllo del movimento da solo risolve solo metà del problema: senza feedback tattile, anche azioni semplici come prendere una tazza diventano praticamente impossibili da eseguire.

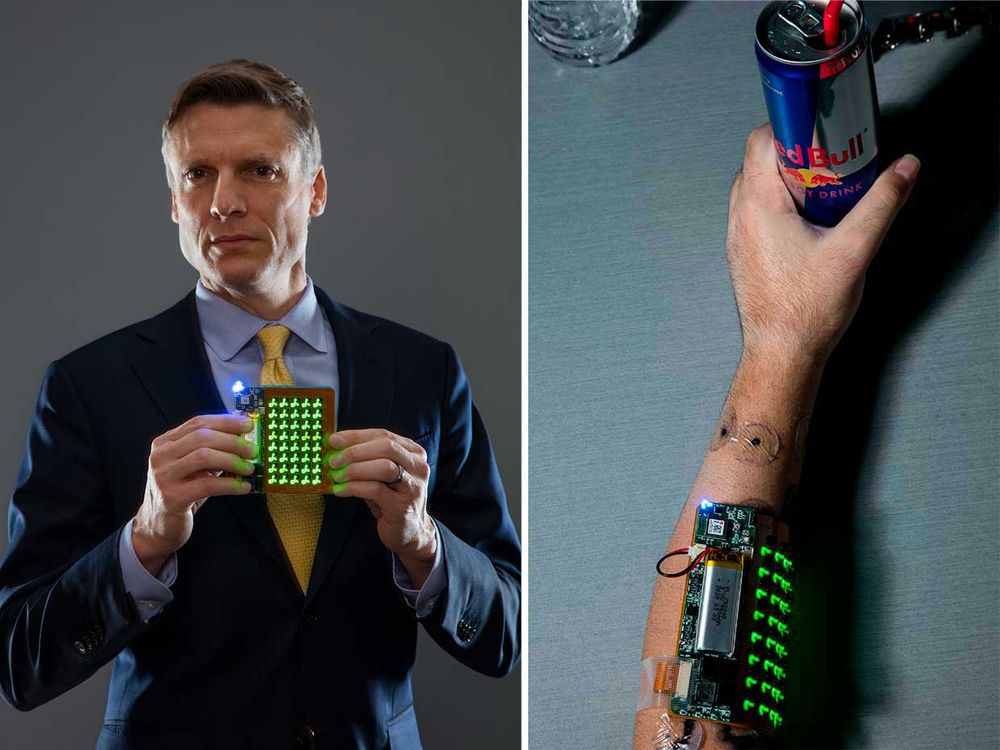

Il vicepresidente per la ricerca avanzata presso l’istituto Feinstein Institutes for Medical Research Chad Bouton e i suoi colleghi creano interfacce cervello-computer da diversi anni. Nel 2015 la squadra presentato il sistema di “bypass neurale”. Un chip dotato di una serie di elettrodi è stato impiantato nella corteccia motoria del paziente. Il sensore registra gli impulsi nervosi e un modello di intelligenza artificiale appositamente addestrato li decodifica trasformandoli in intenzioni di eseguire un movimento particolare. Grazie ai segnali elettrici, un uomo paralizzato poteva muovere il braccio semplicemente pensandoci.

Negli ultimi dieci anni la tecnologia si è evoluta notevolmente. L’ultimo sviluppo è chiamato “doppio bypass neurale“. Oltre a leggere i segnali cerebrali, ora stimola anche le aree responsabili del tatto. Per realizzare il progetto, gli specialisti hanno impiantato cinque microchip nel cervello del paziente Keith Thomas, che aveva perso la mobilità nella parte inferiore del torace a seguito di un infortunio durante un’immersione. Sono stati posizionati due array di elettrodi nella corteccia motoria; l’aumento del numero di sensori ha consentito un’analisi più accurata dei movimenti pianificati. Altri tre chip sono stati installati nell’area somatosensoriale, che elabora le sensazioni tattili. Il numero totale degli elettrodi ha raggiunto quota 224.

L’intelligenza artificiale è stata addestrata per trasformare i segnali cerebrali di Thomas in comandi di controllo. Le informazioni provenienti dalla corteccia motoria vengono decodificate dal sistema e trasmesse a una matrice di elettrodi fissati al collo, che stimola il midollo spinale. Parallelamente, agiscono gli elettrodi sull’avambraccio, attivando i muscoli che controllano la mano.

I risultati hanno superato le aspettative. Se all’inizio Thomas riusciva a malapena a sollevare il braccio sopra il bracciolo della sedia a rotelle, dopo aver collegato la stimolazione del midollo spinale tramite elettrodi cervicali, la sua forza muscolare è aumentata in modo significativo. Ora il paziente è in grado di raggiungere il proprio viso in modo autonomo.

Un ruolo particolare lo svolgono i sensori miniaturizzati sulle dita e sui palmi delle mani: trasmettono i dati relativi alla pressione e al tatto al computer, che attiva le aree corrispondenti della corteccia somatosensoriale. Il feedback ripristinato ha permesso al paziente non solo di percepire il tatto, ma anche di utilizzare queste informazioni nell’esecuzione di azioni precise. Ora Thomas può raccogliere i gusci d’uovo vuoti senza danneggiarne la fragile struttura.

Il sistema consente al paziente di sollevare la tazza e di bere da essa, guidato solo dall’intenzione mentale. Sorprendentemente, anche senza essere connesso all’interfaccia neurale, Thomas conserva la sensibilità nell’avambraccio e nel polso. Il meccanismo fisiologico di questo fenomeno rimane un mistero: forse, grazie alla neuroplasticità del cervello, si formano nuove connessioni neurali.

Bouton cita esperimenti sugli animali in cui la stimolazione elettrica promuoveva la crescita dei neuroni. Tuttavia, nel caso degli esseri umani, i miglioramenti potrebbero essere associati anche al rafforzamento delle connessioni superstiti nel sito della lesione del midollo spinale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…