Nella giornata di ieri, il gruppo di hacktivisti cibernetici CYBER ERROR SYSTEM, pro Palestina, ha colpito una azienda italiana con un attacco di “deface”. L’evento ha evidenziato la vulnerabilità dei sistemi informatici e l’importanza di adottare misure di sicurezza adeguate.

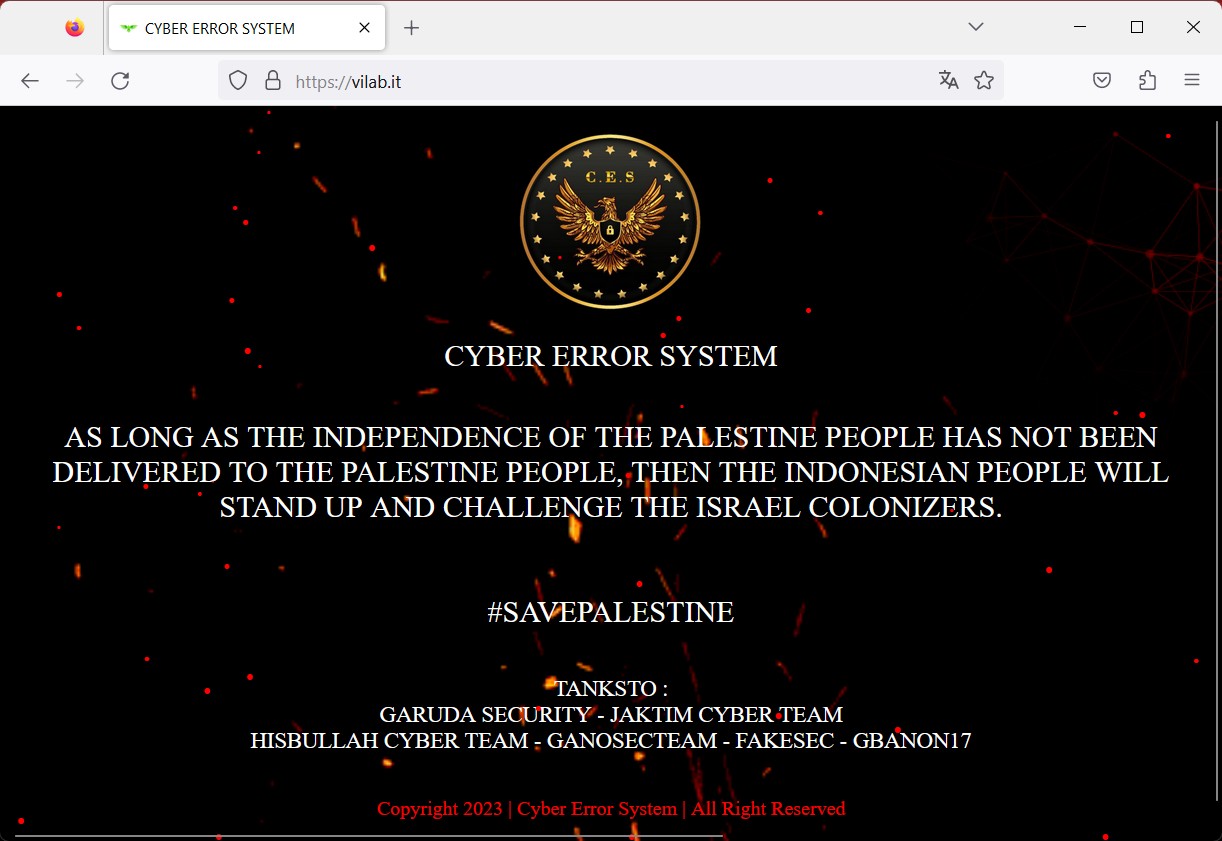

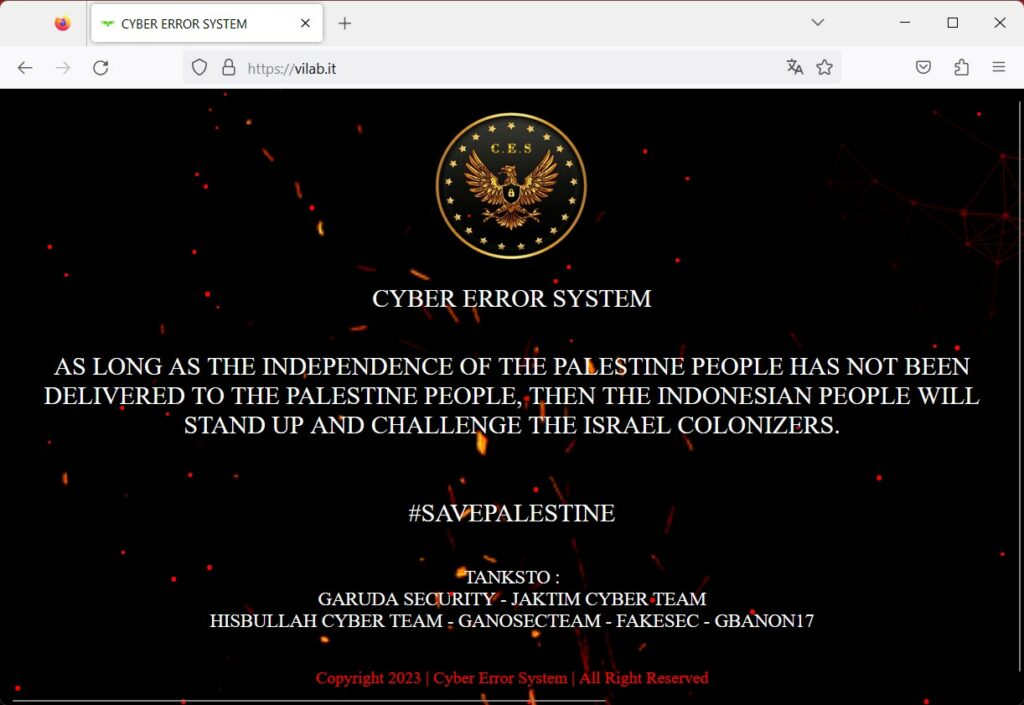

ViLab è un poliambulatorio all’avanguardia che offre servizi medici altamente specializzati e fa affidamento su tecnologie di punta e su un team medico qualificato. Recentemente, ViLab ha subito un attacco di defacement, in cui i cybercriminali hanno alterato il contenuto del suo sito web e hanno riportato quanto segue:

CLINIC VILAB ITALY

— Anonymous (@AnonAnonymous) October 23, 2023

GOT HACKED CYBER ERROR SYSTEM

Site : https://t.co/w1hsbJVIOd

Archive :https://t.co/sF7FCmsNko#Anonymous pic.twitter.com/osmeNoBfca

CYBER ERROR SYSTEM

AS LONG AS THE INDEPENDENCE OF THE PALESTINE PEOPLE NOT BEEN DELIVERED TO THE PALESTINE PEOPLE, THEN THE

INDONESIAN PEOPLE WILL STAND UP AND CHALL NGE THE ISRAEL COLONIZERS.

#SAVEPALESTINE

TANKSTO :

GARUDA SECURITY - JAKTIM CYBER TEAM

HISBULLAH CYBER TEAM - GANOSECTEAM - FAKESEC - GBANONI7Per affrontare le minacce cibernetiche, è fondamentale aumentare la consapevolezza e l’educazione riguardo alla sicurezza informatica. Le organizzazioni devono adottare misure proattive per proteggere i loro dati e la loro reputazione. Investire nella sicurezza informatica non è solo una scelta saggia, ma è diventato un imperativo.

“Deface” è una contrazione dell’espressione “defacement“, che in informatica indica l‘atto di modificare il contenuto visibile di un sito web senza autorizzazione. Questo tipo di attività è generalmente condotta da hacktivisti o gruppi di criminali informatici con l’obiettivo di danneggiare o alterare il sito web in questione.

Il defacement può manifestarsi in varie forme, tra cui:

Il defacement è considerato un atto illegale e dannoso, poiché viola la proprietà di un sito web e danneggia la reputazione dell’organizzazione o dell’individuo proprietario del sito. Spesso, gli autori di defacement cercano di attirare l’attenzione su questioni politiche o sociali, ma ciò avviene in modo illegale e dannoso.

La protezione contro il defacement richiede misure di sicurezza informatica robuste, tra cui l’uso di software di sicurezza, l’aggiornamento regolare del sito web e la gestione sicura delle credenziali di accesso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…