Una nuova ricerca ha identificato problemi in diversi protocolli di tunneling. Più di 4 milioni di sistemi sono vulnerabili a questi bug, inclusi server e router VPN. Gli esperti hanno avvertito che gli host che accettano pacchetti tunnel senza verificare il mittente potrebbero essere hackerati e utilizzati per effettuare attacchi anonimi e ottenere l’accesso alle reti.

Lo studio è stato pubblicato da Top10VPN ed è stato realizzato in collaborazione con la professoressa e rinomata ricercatrice di sicurezza informatica della KU Leuven Mathy Vanhoef e lo studente laureato Angelos Beitis. Si noti che Vanhof è ampiamente noto per le sue ricerche nel campo della sicurezza Wi-Fi. Così è stato lui a scoprire e descrivere problemi sensazionali come SSID Confusion, Frag AttacksDragonblood e KRACK .

Questa volta gli esperti hanno studiato i protocolli di tunnelingche vengono utilizzati per trasferire dati tra reti diverse e consentono di trasferire dati che potrebbero non supportare (ad esempio, lavorando con IPv6 su una rete IPv4). Per fare ciò, incapsulano alcuni pacchetti all’interno di altri.

Sulla base di ricerche precedenti che hanno dimostrato che gli host IPv4 accettano traffico IPIP non autenticato da qualsiasi fonte, Vanhoof e Baitis hanno identificato diversi protocolli di tunneling (inclusi IPIP/IP6IP6, GRE/GRE6, 4in6 e 6in4) che sono vulnerabili agli abusi perché non forniscono l’autenticazione e crittografare il traffico senza applicare la sicurezza adeguata (ad esempio, utilizzando IPsec).

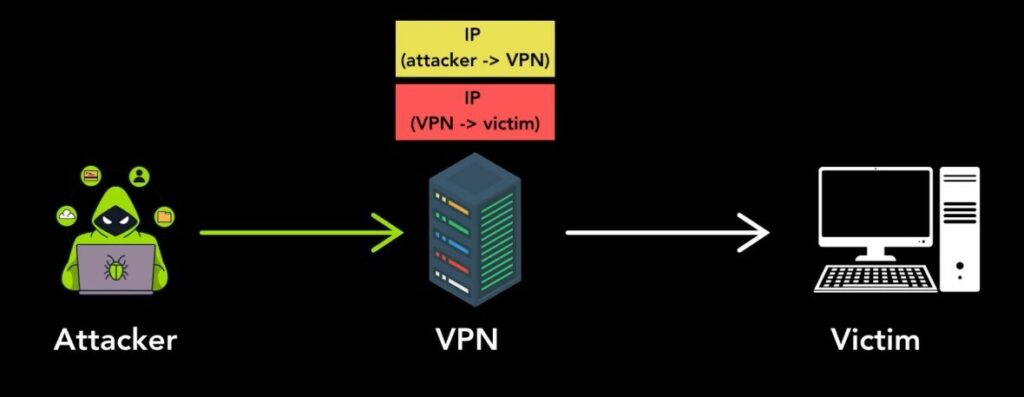

Gli esperti spiegano che i sistemi configurati in modo errato accettano i pacchetti tunnel senza verificare il mittente. Ciò consente agli aggressori di inviare pacchetti appositamente predisposti contenenti l’indirizzo IP della vittima a un host vulnerabile, costringendo l’host a inoltrare un pacchetto interno alla vittima, che apre la porta agli aggressori per lanciare ulteriori attacchi.

“Gli aggressori devono semplicemente inviare un pacchetto incapsulato utilizzando uno dei protocolli interessati con due intestazioni IP. L’intestazione esterna contiene l’indirizzo IP di origine dell’aggressore e la destinazione è l’indirizzo IP dell’host vulnerabile. L’intestazione interna contiene l’indirizzo IP dell’host vulnerabile, non dell’aggressore”, spiegano gli esperti.

Pertanto, dopo aver ricevuto un pacchetto dannoso, l’host vulnerabile rimuove automaticamente l’intestazione esterna e inoltra il pacchetto interno alla sua destinazione. Dato che l’indirizzo IP nel pacchetto interno appartiene a un host vulnerabile ma affidabile, riesce a bypassare i filtri di rete.

È stato riferito che gli aggressori possono utilizzare questa tecnica per condurre attacchi anonimi, incluso l’utilizzo di host come proxy unidirezionali, conducendo attacchi DoS e spoofing DNS, nonché per ottenere l’accesso alle reti interne e ai dispositivi IoT.

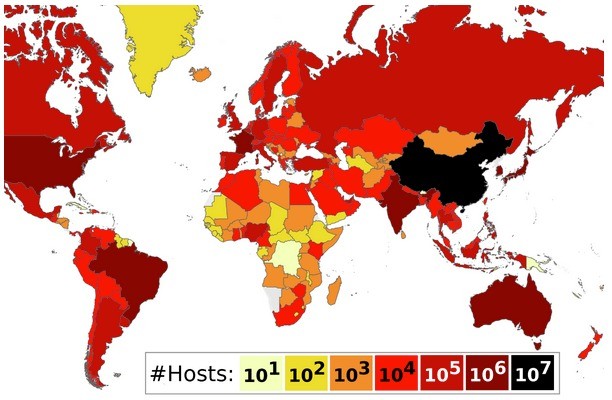

I ricercatori hanno scansionato Internet e hanno scoperto che 4,26 milioni di host sono vulnerabili a questi problemi, inclusi server VPN, router (che i provider forniscono ai propri abbonati), router backbone, gateway, nodi di rete mobile e CDN. Va notato che più di 1,8 milioni di questi host vulnerabili possono essere utilizzati per lo spoofing.

La maggior parte degli appliance vulnerabili è stata trovata in Cina, Francia, Giappone, Stati Uniti e Brasile.

“Tutti gli host vulnerabili possono essere compromessi per effettuare attacchi anonimi perché le intestazioni dei pacchetti esterni contenenti il vero indirizzo IP dell’aggressore vengono rimosse. Tuttavia, questi attacchi possono essere facilmente ricondotti a un host compromesso, che può quindi essere protetto, scrivono i ricercatori. Gli host adatti allo spoofing possono utilizzare qualsiasi indirizzo IP come indirizzo di origine nel pacchetto interno, quindi non solo l’aggressore rimane anonimo, ma l’host compromesso diventa molto più difficile da rilevare e proteggere.”

Di conseguenza, alle vulnerabilità identificate sono stati assegnati gli identificatori CVE CVE-2024-7595 (GRE e GRE6), CVE-2025-23018 (IPv4-in-IPv6 e IPv6-in-IPv6), CVE-2025-23019 (IPv6- in-IPv4) e CVE-2024-7596 (UDP generico Incapsulamento).

“Gli aggressori possono sfruttare queste vulnerabilità per creare proxy unidirezionali e falsificare gli indirizzi di origine IPv4/6”, aggiunge il Centro di coordinamento CERT (CERT/CC). “I sistemi vulnerabili potrebbero anche consentire l’accesso alla rete privata di un’organizzazione o essere utilizzati per condurre attacchi DDoS”.

Per protezione, gli esperti consigliano di utilizzare IPSec o WireGuard per fornire autenticazione e crittografia e di accettare pacchetti sottoposti a tunnel solo da fonti attendibili. Si consiglia inoltre di implementare il filtraggio del traffico a livello di rete su router e nodi intermedi, utilizzare DPI e bloccare tutti i pacchetti sottoposti a tunnel non crittografati.

Dettagli tecnici più approfonditi dello studio sono disponibili in un articolo scientifico già pubblicato da Vanhoof e Baitis.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…