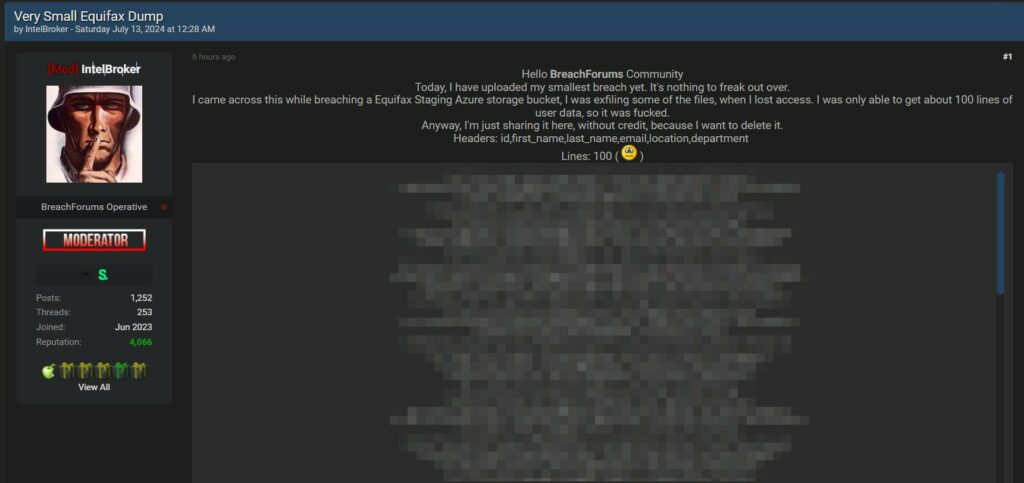

Recentemente, un attore delle minacce in un forum underground ha pubblicato un presunto leak di dati. Questo incidente è stato rivelato da IntelBroker su BreachForums, una comunità online nota per attività criminali informatiche. Secondo IntelBroker, i dati sono stati ottenuti da un bucket di storage Azure di staging di Equifax.

Al momento, non possiamo confermare la veridicità della notizia, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Pertanto, questo articolo deve essere considerato come ‘fonte di intelligence’.

Secondo il post di IntelBroker, la violazione ha comportato l’esfiltrazione di alcuni file da un bucket di storage Azure di staging di Equifax. L’attore delle minacce afferma di aver perso l’accesso durante l’esfiltrazione dei dati e di essere riuscito a estrarre solo circa 100 righe di dati utente. I dati includono presumibilmente le seguenti intestazioni: ID, nome, cognome, email, posizione e dipartimento. Il post include un elenco parzialmente oscurato di queste voci, sottolineando la portata limitata della violazione.

Equifax, una società globale di analisi dei dati e tecnologia, è una delle più grandi agenzie di credito al mondo. Con operazioni in numerosi paesi e una forza lavoro di migliaia di persone, Equifax gestisce enormi quantità di dati finanziari sensibili. L’azienda svolge un ruolo cruciale nel fornire punteggi e rapporti di credito, che sono fondamentali per varie transazioni e decisioni finanziarie.

L’obiettivo degli attori delle minacce che prendono di mira una tale organizzazione è spesso quello di rubare informazioni personali e finanziarie preziose. Questi dati possono essere venduti nei mercati underground o utilizzati per furti d’identità, frodi finanziarie e altre attività dannose. La violazione di un bucket di storage di Equifax, anche se di piccola scala come affermato, evidenzia i continui sforzi dei criminali informatici per sfruttare le vulnerabilità nelle grandi corporazioni.

La divulgazione di informazioni personali, anche in quantità limitata, comporta rischi significativi. I dati condivisi da IntelBroker includono informazioni identificabili come nomi, email e posizioni. Tali informazioni possono essere utilizzate per effettuare attacchi di phishing, furti d’identità e altre forme di criminalità informatica. Inoltre, l’esposizione delle affiliazioni dipartimentali potrebbe fornire ulteriore contesto per attacchi di ingegneria sociale mirati a dipendenti o associati di Equifax.

Questo incidente sottolinea l’importanza di misure di sicurezza robuste e di una vigilanza costante nella protezione dei dati sensibili. Organizzazioni come Equifax, che gestiscono informazioni finanziarie critiche, devono garantire che i loro sistemi di storage siano adeguatamente protetti contro accessi non autorizzati.

Nel 2017, Equifax è stata al centro di uno dei più grandi e devastanti attacchi informatici della storia. L’incidente, che ha colpito circa 147 milioni di persone, è stato causato da una vulnerabilità nel framework Apache Struts2, utilizzato dall’azienda per alcune delle sue applicazioni web. Questo bug, noto come CVE-2017-5638, era una vulnerabilità di esecuzione di codice remoto che permetteva agli attaccanti di inviare comandi malevoli al server web di Equifax, ottenendo così accesso non autorizzato ai dati sensibili.

Gli attori dietro questo massiccio attacco non sono mai stati identificati con certezza, ma il furto dei dati ha rivelato la profondità delle informazioni conservate da Equifax, incluse informazioni personali come nomi, numeri di previdenza sociale, date di nascita, indirizzi e, in alcuni casi, numeri di patente di guida. La compromissione ha esposto anche numeri di carte di credito di circa 209.000 consumatori.

Questo attacco è stato possibile perché Equifax non ha applicato tempestivamente la patch di sicurezza rilasciata per correggere la vulnerabilità di Struts2. Nonostante Apache avesse rilasciato la patch due mesi prima dell’attacco, Equifax ha tardato ad implementarla, lasciando così i propri sistemi vulnerabili.

L’attacco ha avuto conseguenze significative non solo per le persone colpite, ma anche per la stessa Equifax. L’azienda ha affrontato numerose cause legali, un crollo della fiducia da parte dei consumatori e una revisione approfondita delle sue pratiche di sicurezza. Inoltre, l’incidente ha sollevato domande importanti sulla protezione dei dati personali e la responsabilità delle aziende che gestiscono informazioni sensibili su larga scala.

Il caso del 2017 ha dunque messo in luce quanto sia cruciale per le aziende adottare una rigorosa gestione delle vulnerabilità e un tempestivo aggiornamento dei sistemi, specialmente quando si tratta di difendere dati così critici e sensibili.

Sebbene la presunta violazione dei dati di Equifax riportata da IntelBroker su BreachForums rimanga non confermata, serve come un forte promemoria delle minacce persistenti affrontate dalle organizzazioni che gestiscono informazioni sensibili.

Come è nostra abitudine, lasciamo sempre spazio a una dichiarazione da parte dell’azienda qualora desiderasse fornirci aggiornamenti sulla questione. Saremmo lieti di pubblicare tali informazioni con un articolo specifico che evidenzi il problema.

RHC Dark Lab monitorerà l’evoluzione della situazione al fine di pubblicare ulteriori notizie sul blog, qualora ci siano aggiornamenti sostanziali. Se ci sono individui a conoscenza dei fatti che desiderano fornire informazioni in modo anonimo, possono utilizzare l’email crittografata per informatori.

Questo articolo è stato compilato sulla base di informazioni pubbliche che non sono state ancora verificate dalle rispettive organizzazioni. Aggiorneremo i nostri lettori man mano che saranno disponibili ulteriori dettagli.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…