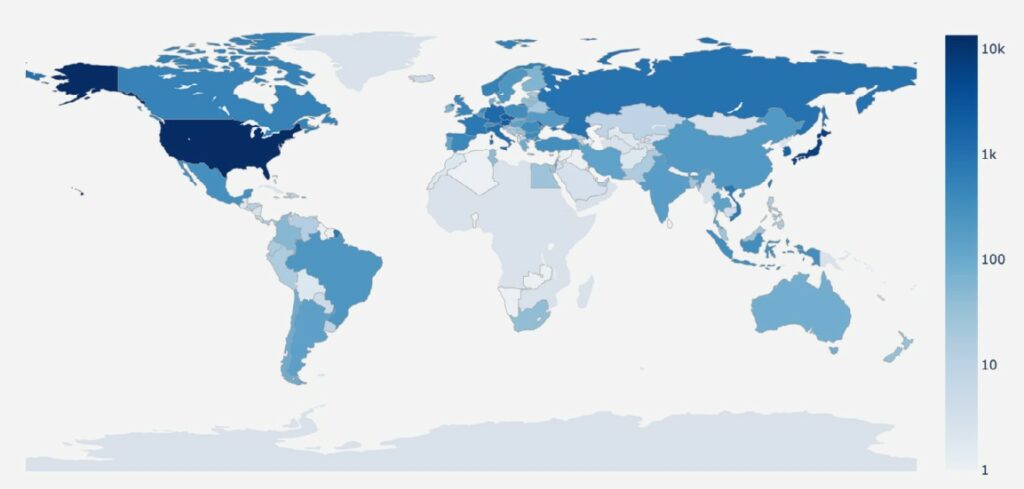

I ricercatori di Bitsight hanno potuto accedere ai feed di 40.000 telecamere connesse a Internet in tutto il mondo. Più di 14.000 telecamere non protette sono state trovate negli Stati Uniti e altre 7.000 in Giappone. Austria, Repubblica Ceca e Corea del Sud avevano 2.000 telecamere accessibili ciascuna, mentre Germania, Italia e Russia ne avevano 1.000 ciascuna.

Gli esperti spiegano che chiunque può guardare le trasmissioni in diretta da telecamere che operano su HTTP e RTSP (Real-Time Streaming Protocol) tramite un browser. Tutto ciò che serve è conoscere gli indirizzi IP dei dispositivi. Questo rende le telecamere di sorveglianza strumenti utili per attacchi informatici, spionaggio, estorsione e stalking.

“È ovvio a tutti che lasciare una telecamera non protetta su internet sia una cattiva idea, ma migliaia di telecamere di questo tipo sono ancora disponibili online”, ha affermato Bitsight nel suo rapporto. “Alcune di esse non richiedono tecniche di hacking sofisticate o strumenti speciali per accedere ai loro feed. In molti casi, è sufficiente aprire un browser e accedere all’interfaccia della telecamera”.

Le telecamere HTTP utilizzano tecnologie web standard per trasmettere video e controllare le informazioni, e sono generalmente installate in abitazioni e piccoli uffici. Gli esperti hanno trovato numerose telecamere disponibili in uffici, fabbriche, ristoranti, hotel, palestre, piccoli negozi e altri luoghi pubblici.

Alcuni di essi erano completamente accessibili da internet, consentendo a chiunque di accedere alla loro interfaccia amministrativa e guardare video. Altri richiedevano l’autenticazione, ma restituivano comunque screenshot delle loro trasmissioni in diretta se si accedeva all’URI corretto con i parametri corretti tramite API, poiché la maggior parte dei produttori implementa questa funzionalità nei propri dispositivi.

Le telecamere RTSP, invece, sono ottimizzate per la trasmissione video continua a bassa latenza e sono comunemente utilizzate nei sistemi di videosorveglianza professionali. Sono più difficili da rilevare, ma rispondono anche agli URI più comuni e forniscono screenshot delle loro trasmissioni.

In totale, i ricercatori hanno individuato circa 40.000 telecamere (78,5% HTTP e 21,5% RTSP) accessibili a terzi. Come accennato in precedenza, la maggior parte delle telecamere vulnerabili si trova negli Stati Uniti (in California e Texas).

Si noti che il settore delle telecomunicazioni è responsabile del maggior numero di telecamere non protette, pari al 79% del numero totale di dispositivi. Il fatto è che gli utenti comuni utilizzano spesso le telecamere per monitorare animali domestici, ingressi o giardini, e i dispositivi sono connessi alle reti domestiche e i loro indirizzi IP sono associati al provider del proprietario.

Quindi, se escludiamo il settore delle telecomunicazioni, il numero più elevato di telecamere non protette è stato rilevato nel settore tecnologico, pari al 28,4% del totale, seguito da media e intrattenimento (19,6%), servizi di pubblica utilità (11,9%), servizi alle imprese (10,7%) e istruzione (10,6%).

Secondo gli analisti di Bitsight, gli aggressori sono attivamente alla ricerca di telecamere non protette, e ciò è confermato da numerose testimonianze sui forum del darknet. Anche se alcuni dispositivi non sembrano rappresentare una minaccia immediata, potrebbero far parte di botnet o essere utilizzati come punti di accesso alla rete aziendale, avvertono gli esperti. Inoltre, le telecamere vulnerabili potrebbero diventare strumenti di spionaggio, individuare punti ciechi nelle aziende e rubare segreti commerciali.

Per proteggere le telecamere di sorveglianza da accessi non autorizzati, gli esperti raccomandano agli utenti di proteggere le proprie connessioni Internet, ricordarsi di modificare le credenziali di accesso predefinite, disattivare l’accesso remoto se non necessario, mantenere aggiornato il software del dispositivo e monitorare i tentativi di accesso sospetti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…