Ne avevamo parlato già a suo tempo, quando la cybergang LockBit 2.0 aveva avviato una ricerca di impiegati infedeli che li aiutassero nelle attività di violazione e avevamo previsto un largo utilizzo di questa nuova forma di rivendita degli accessi nel prossimo futuro.

Infatti, alcune violazioni da ransomware vengono svolte utilizzando impiegati che rivendono l’accesso ad una VPN ad un criminale informatico, il quale lo ricompensa con una somma di denaro.

Si tratta quindi di una nuova forma di “broker di accesso”, che non rivende una falla di sicurezza per poter accedere ad una intranet aziendale di una organizzazione, ma rivende delle chiavi di accesso autorizzate, di fatto velocizzando moltissimo la catena di attacco e di intrusione.

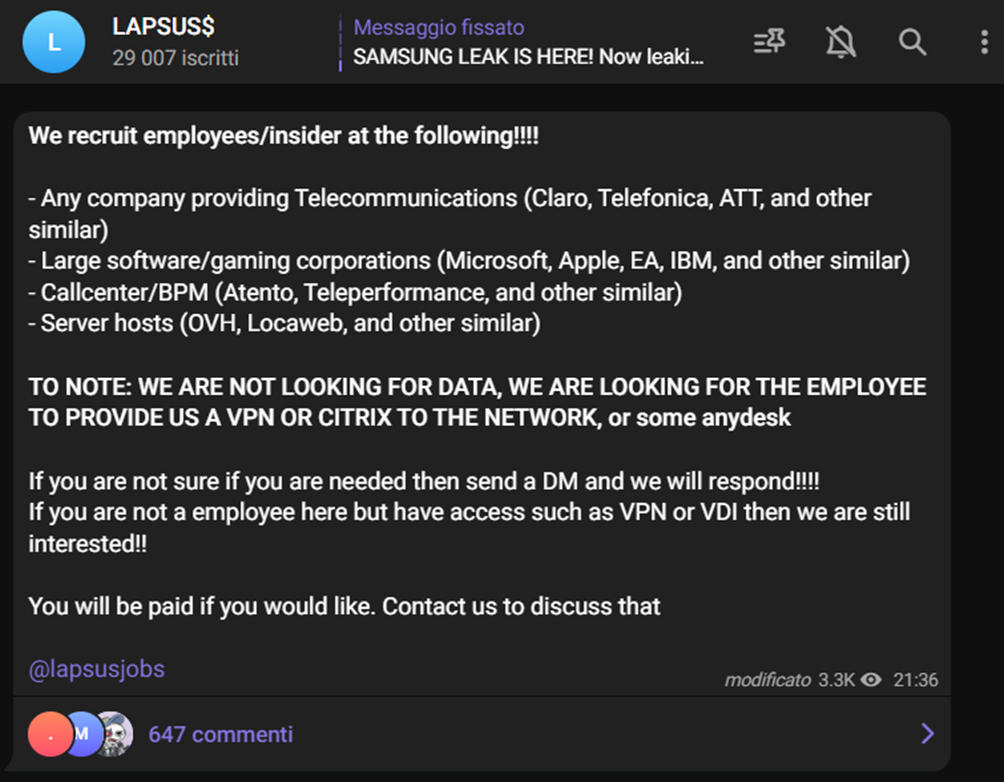

Detto questo, nella giornata di ieri, il gruppo LAPSUS$, che abbiamo incontrato più volte recentemente negli hack ad Nvidia e Samsung, ha riportato sul suo canale Telegram, che è alla ricerca di impiegati infedeli.

Tale messaggio ha ricevuto moltissimi Like (650 al momento della scrittura dell’articolo). Queste reazioni stanno scatenando un rapido interesse tra i suoi follower che ad oggi sono circa 29.000.

Il messaggio riporta quanto segue:

Reclutiamo dipendenti/addetti ai lavori presso le aziende!!!!

- Qualsiasi azienda fornitrice di telecomunicazioni (Claro, Telefonica, ATT e altre simili)

- Grandi società di software/giochi (Microsoft, Apple, EA, IBM e altre simili)

- Callcenter/BPM (Atento, Teleperformance e altri simili)

- Host server (OVH, Locaweb e altri simili)

NOTA: NON CERCHIAMO DATI, CERCHIAMO IL DIPENDENTE CHE CI FORNISCE UNA VPN O CITRIX ALLA RETE

Se non sei sicuro di essere necessario, invia un DM e ti risponderemo!!!!

Se non sei un dipendente ma hai comunque accesso alle VPN o VDI, allora siamo ancora interessati!!

Sarai pagato se lo desideri. Contattaci per discuterne

Pertanto, i punti salienti sono che LAPSUS$ sta cercando di violare delle specifiche aziende e che punta non solo ai dipendenti delle aziende stesse, ma anche ad altro personale che possa avere a disposizione l’accesso alle sue infrastrutture, come ad esempio i dipendenti di aziende di terze parti.

Curiosamente la cybergang riporta “Sarai pagato se lo desideri”, in quanto l’accesso potrebbe anche essere fornito da un dipendente insoddisfatto che vuole unicamente colpire l’azienda, senza trarne un beneficio economico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…