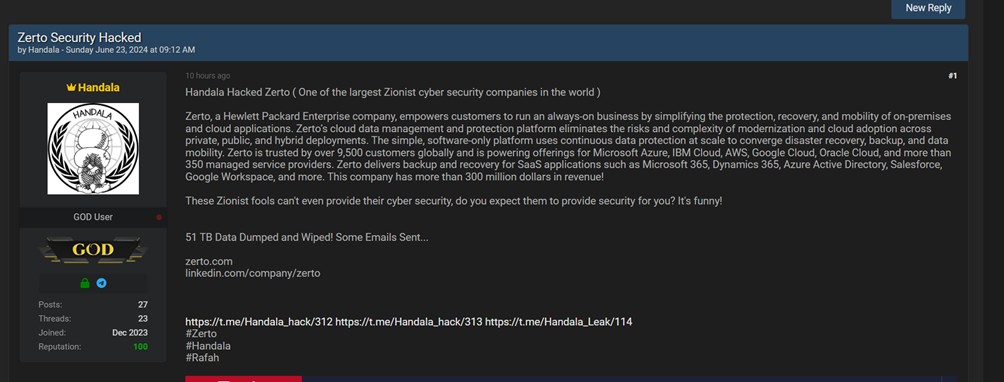

Recentemente, Handala, un attore malevolo ha pubblicato un post su un noto forum del dark web, rivendicando un attacco informatico ai danni di Zerto, una sussidiaria di Hewlett Packard Enterprise (HPE). Zerto è rinomata per le sue soluzioni avanzate di disaster recovery, resilienza ai ransomware e mobilità dei carichi di lavoro, progettate specificamente per infrastrutture virtualizzate e ambienti cloud.

Traduzione del Post

Handala (threat actor) ha attaccato Zerto (una delle più grandi aziende di sicurezza informatica sioniste al mondo).

Zerto, una società di Hewlett Packard Enterprise, consente ai clienti di gestire un business sempre attivo semplificando la protezione, il recupero e la mobilità delle applicazioni on-premises e cloud. La piattaforma di gestione e protezione dei dati cloud di Zerto elimina i rischi e la complessità della modernizzazione e dell’adozione del cloud attraverso implementazioni private, pubbliche e ibride. La piattaforma software-only utilizza una protezione continua dei dati su vasta scala per convergere il disaster recovery, il backup e la mobilità dei dati. Zerto è fidata da oltre 9.500 clienti a livello globale e alimenta le offerte per Microsoft Azure, IBM Cloud, AWS, Google Cloud, Oracle Cloud e più di 350 fornitori di servizi gestiti. Zerto fornisce backup e recupero per applicazioni SaaS come Microsoft 365, Dynamics 365, Azure Active Directory, Salesforce, Google Workspace e altro ancora. Questa azienda ha più di 300 milioni di dollari di entrate!

Questi sciocchi sionisti non possono nemmeno fornire la propria sicurezza informatica, pensate davvero che possano fornirla a voi? È ridicolo!

51 TB di dati scaricati e cancellati! Alcune email inviate…

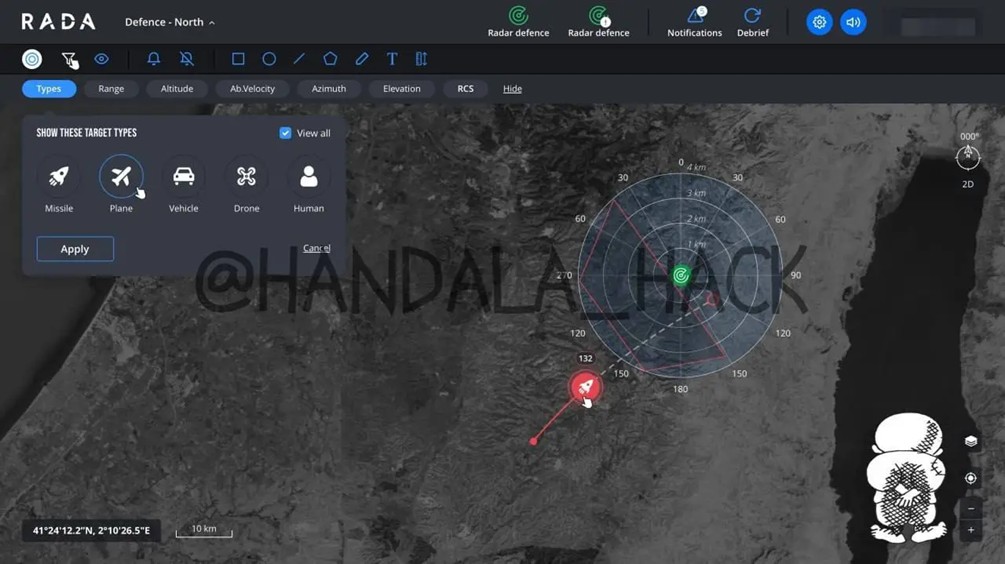

Handala è un gruppo di hacker pro-palestinese noto per i suoi attacchi mirati contro entità israeliane e i loro alleati. Questo gruppo ha acquisito notorietà per diverse operazioni di alto profilo, tra cui l’invio di messaggi minacciosi a cittadini israeliani e l’affermazione di aver compromesso sistemi radar e la difesa missilistica Iron Dome di Israele. Gli attacchi di Handala sono spesso motivati politicamente, mirati a diffondere messaggi politici e a destabilizzare le infrastrutture critiche.

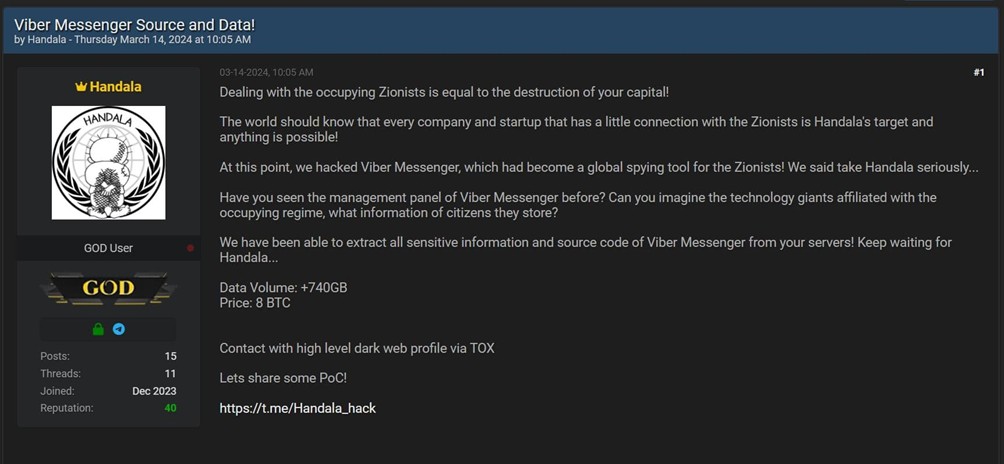

Recentemente, Handala ha rivendicato un attacco contro l’app di messaggistica Viber, dichiarando di aver sottratto 740 GB di dati, inclusi il codice sorgente e altre informazioni sensibili. Questo gruppo ha anche richiesto un riscatto di 8 Bitcoin, equivalente a circa 583.000 dollari, per il rilascio dei dati rubati.

Handala utilizza diverse tecniche di attacco avanzate, tra cui phishing e SQL injection, per compromettere le loro vittime. La loro attività è principalmente motivata dal sostegno alla causa palestinese, e continuano a colpire vari settori, inclusi infrastrutture, aziende tecnologiche e sistemi di difesa israeliani.

Motivazioni dell’Attacco

L’attore malevolo ha dichiarato che l’attacco non è stato perpetrato per motivi finanziari o di spionaggio industriale, ma per ragioni politiche.

“Questi sciocchi sionisti non possono nemmeno fornire la propria sicurezza informatica, pensate davvero che possano fornirla a voi? È ridicolo!”

Questa dichiarazione sottolinea una tendenza crescente di attacchi informatici motivati da cause ideologiche piuttosto che da interessi economici.

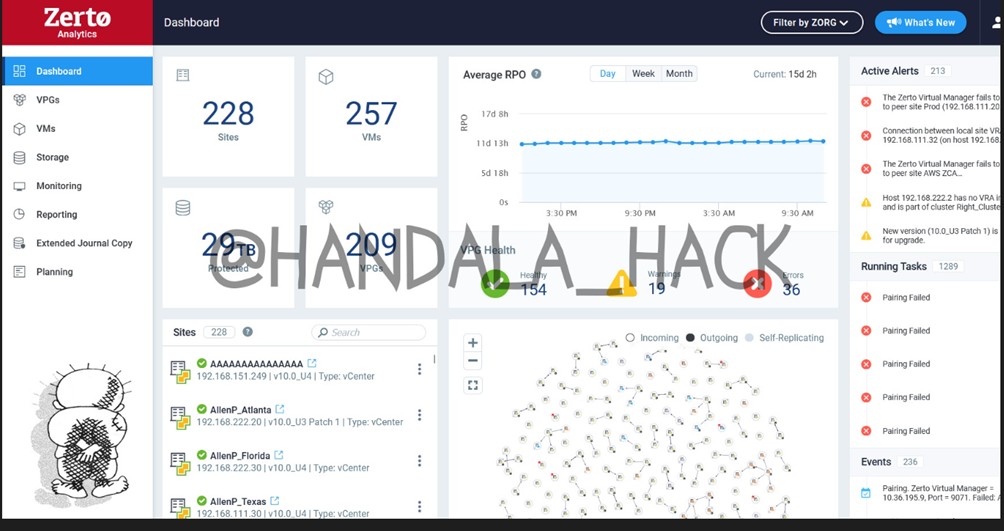

Il post dell’attore malevolo afferma che sono stati sottratti e successivamente cancellati 51 terabyte (TB) di dati. Questo volume di dati rappresenta una quantità significativa di informazioni, che potrebbero includere:

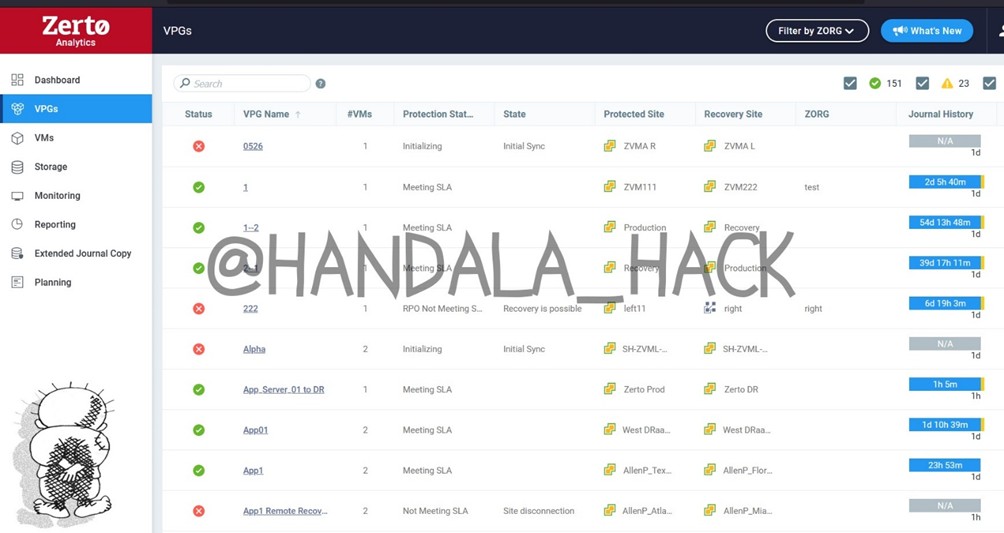

L’attore malevolo ha condiviso un canale Telegram nel post, utilizzato probabilmente per diffondere ulteriori dettagli sull’attacco e forse per coordinare ulteriori azioni. L’inclusione di un’immagine relativa all’attacco aggiunge un ulteriore livello di credibilità alla rivendicazione.

L’attacco a Zerto rappresenta un grave avvertimento per tutte le aziende operanti nel settore della sicurezza informatica e del cloud computing. La motivazione politica dietro l’attacco aggiunge una dimensione complessa alla sicurezza informatica, richiedendo strategie di difesa più sofisticate e una maggiore consapevolezza delle minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…