Avere una macchina connessa ad internet, magari controllabile tramite una APP mobile, può comportare una serie di rischi. Inoltre, con tutti i databreach che sono in giro, se basta conoscere l’email del conducente, il rischio aumenta in modo vertiginoso.

Gli esperti di Yuga Labs hanno scoperto vulnerabilità nelle applicazioni mobili per i veicoli Hyundai e Genesis. Inoltre, la piattaforma smart car SiriusXM, utilizzata su auto di altri produttori (Acura, BMW, Honda, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru e Toyota), permetteva di sbloccare l’auto da remoto, avviare il motore e compiere altre azioni.

Lo specialista di Yuga Labs Sam Curry ha pubblicato due lunghi thread su Twitter (Hyundai, SiriusXM) sui problemi che lui ei suoi colleghi hanno recentemente scoperto nel software di molte auto.

We recently found a vulnerability affecting Hyundai and Genesis vehicles where we could remotely control the locks, engine, horn, headlights, and trunk of vehicles made after 2012.

— Sam Curry (@samwcyo) November 29, 2022

To explain how it worked and how we found it, we have @_specters_ as our mock car thief: pic.twitter.com/WWyY6vFoAF

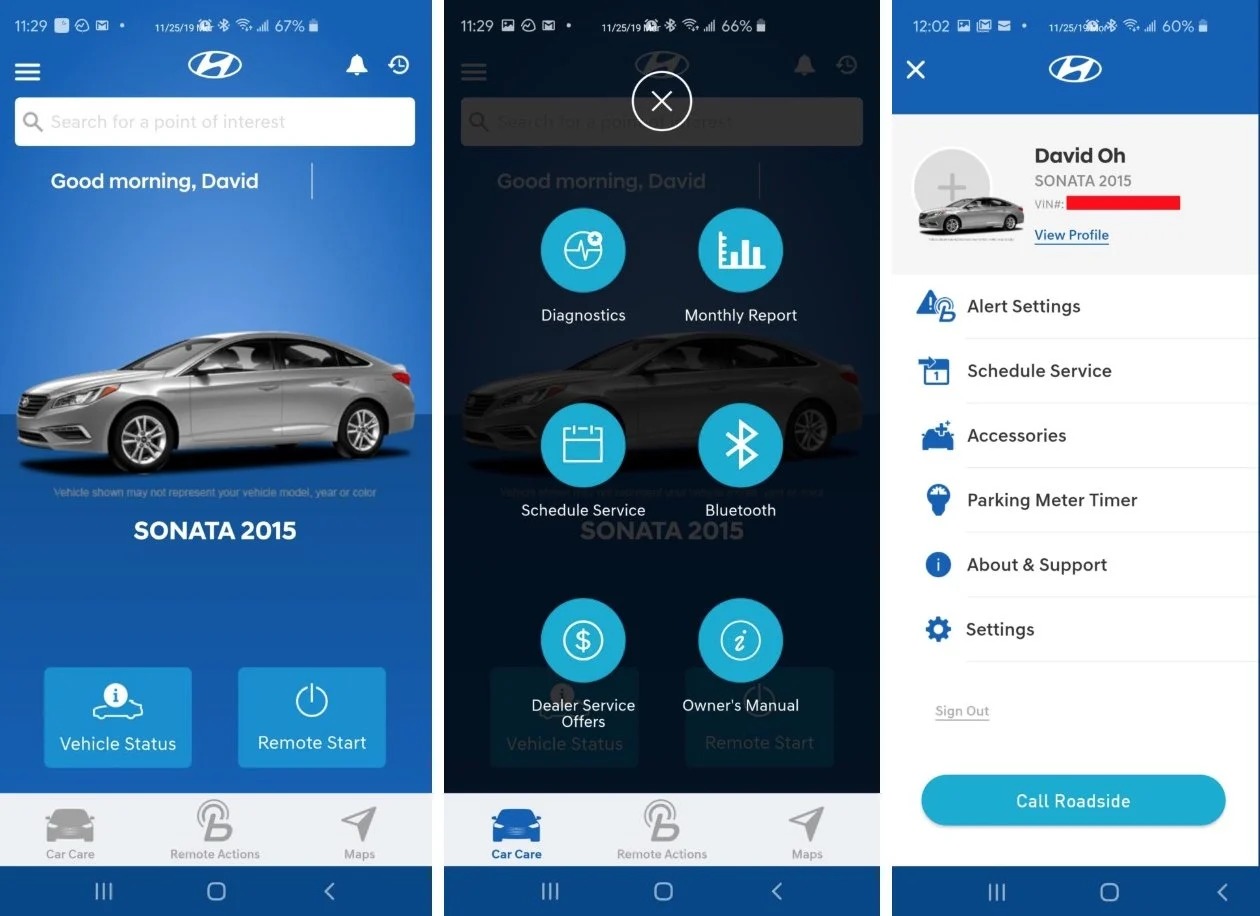

L’analisi è iniziata con le applicazioni per veicoli Hyundai e Genesis (MyHyundai e MyGenesis), che consentono agli utenti autenticati di avviare e arrestare il motore da remoto e bloccare e sbloccare i propri veicoli.

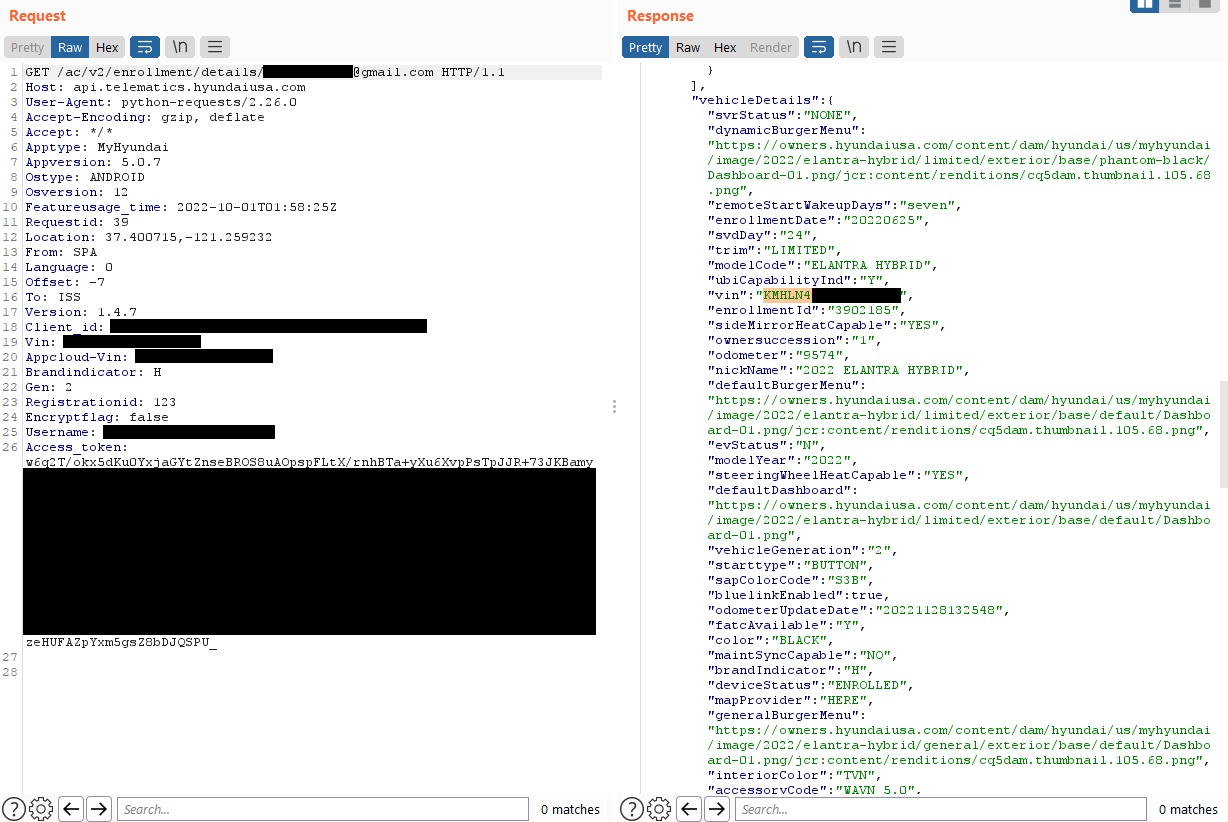

Intercettando e studiando il traffico generato da queste applicazioni, i ricercatori sono stati in grado di estrarne le chiamate API.

Così hanno scoperto che la convalida del proprietario dell’auto si basa solo sul suo indirizzo email, che è semplicemente incluso nel corpo delle richieste JSON POST. Poi si è scoperto che MyHyundai, inoltre, non richiede la conferma dell’indirizzo email in fase di registrazione.

Sulla base dei dati raccolti, gli esperti hanno creato un nuovo account utilizzando l’indirizzo e-mail del bersaglio con un carattere di controllo aggiuntivo alla fine. Successivamente, hanno inviato una richiesta HTTP all’endpoint Hyundai.

La richiesta conteneva l’e-mail degli esperti nel token JSON e l’indirizzo della vittima nel corpo JSON, il che ha consentito di aggirare la convalida.

Per testare il loro attacco, i ricercatori hanno cercato di sbloccare l’auto Hyundai che avevano in loro possesso.

L’attacco ha funzionato e l’auto è stata sbloccata con successo.

Successivamente, è stato creato uno script Python per automatizzare tutte le fasi dell’attacco, per il quale è sufficiente specificare l’indirizzo e-mail della vittima. Puoi vedere lo script in azione nel video qui sotto.

“La vulnerabilità è stata risolta e il problema principale era il controllo degli accessi che interessava gli account utente nell’applicazione stessa. Potresti accedere all’account di qualcun altro se conosci l’indirizzo e-mail [della vittima] e quindi monitorare/localizzare da remoto la sua auto”

scrive Curry.

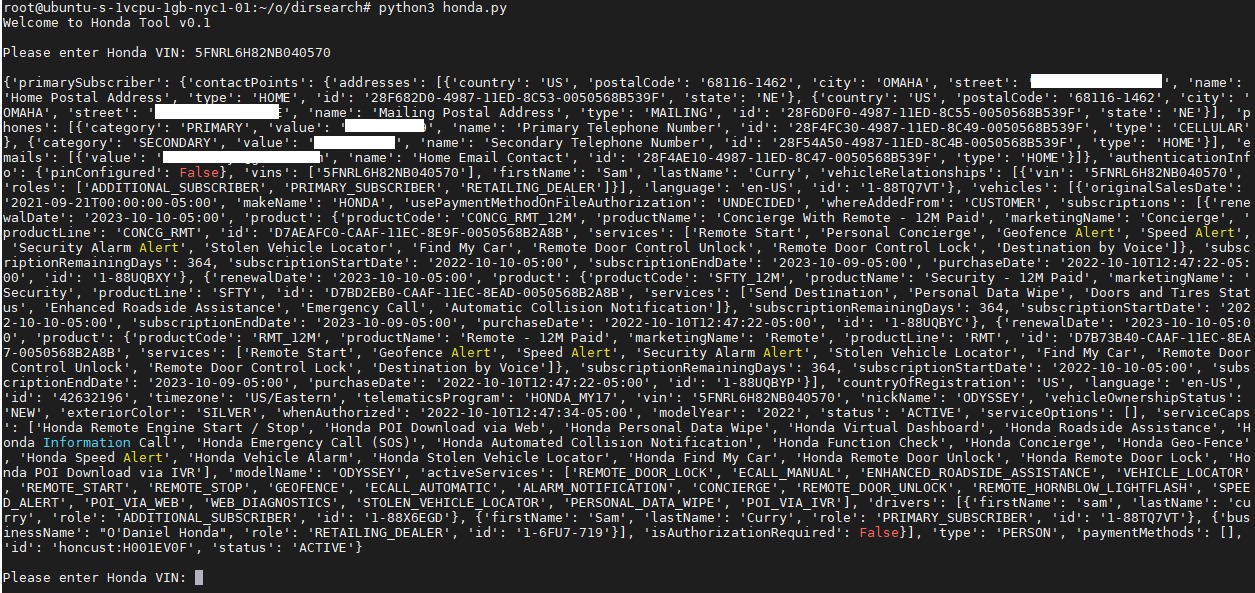

Gli analisti di Yuga Labs sono poi passati allo studio dei prodotti di SiriusXM, che, tra l’altro, è fornitore di servizi telematici per più di 15 importanti case automobilistiche. La società afferma di gestire servizi per circa 12 milioni di auto connesse.

Acura, BMW, Honda, Hyundai, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru e Toyota utilizzano SiriusXM per implementare le funzioni di controllo remoto del veicolo, hanno scoperto gli esperti.

L’esame del traffico di rete dall’app Nissan ha mostrato che era possibile inviare false richieste HTTP a un endpoint conoscendo solo il numero VIN di un’auto specifica.

La risposta a tale richiesta contiene il nome, il numero di telefono, l’indirizzo e le informazioni sul veicolo della vittima. Oltre a divulgare dati, tali richieste potrebbero contenere anche comandi per eseguire azioni ai danni dell’auto. Quindi, per le auto prodotte dopo il 2015, era possibile l’arresto a distanza, blocco, sblocco, controllo fari e clacson.

Allo stesso tempo, gli esperti sottolineano che il VIN di quasi tutte le auto può essere trovato direttamente nel parcheggio (di solito situato nella parte inferiore del parabrezza) o su un sito web di vendita di auto specializzato.

I rappresentanti di Hyundai hanno già detto ai media che le vulnerabilità scoperte da Yuga Labs non sono state utilizzate per attaccare i proprietari di auto e “gli account dei clienti non erano accessibili a terzi”.

Hyundai ha scritto a Red Hot Cyber riportando la seguente dichiarazione:

“Hyundai ha lavorato diligentemente con consulenti di terze parti per indagare sulla presunta vulnerabilità man mano che i ricercatori la portavano alla nostra attenzione. È importante sottolineare che, a parte i veicoli Hyundai e gli account appartenenti ai ricercatori stessi, la nostra indagine ha indicato che nessun veicolo o account cliente, sia per Hyundai che per Genesis, è stato accessibile da altri a causa dei problemi sollevati dai ricercatori. Notiamo inoltre che per sfruttare la presunta vulnerabilità, era necessario conoscere l’indirizzo e-mail associato allo specifico account e veicolo Hyundai/Genesis, nonché lo script web specifico utilizzato dai ricercatori. Tuttavia, Hyundai e Genesis hanno implementato contromisure entro pochi giorni dalla notifica per migliorare ulteriormente la sicurezza e la protezione dei nostri sistemi. Separatamente, Hyundai e Genesis non sono state interessate da un difetto di autorizzazione di Sirius XM che è stato recentemente rivelato.”

Gli sviluppatori di SiriusXM hanno anche affermato che i bug rilevati dagli specialisti non hanno interessato alcun client e sono stati eliminati 24 ore dopo aver ricevuto il rapporto. Inoltre, la società ha riferito che le vulnerabilità sono state chiuse come parte di un programma di bug bounty.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.