Ricercatori israeliani hanno studiato la sicurezza di Visual Studio Code e, nell’ambito di un esperimento, sono riusciti a “infettare” più di 100 organizzazioni creando un clone del popolare tema Dracula Official con un codice dannoso. Ulteriori analisi del mercato VSCode hanno rivelato migliaia di estensioni pericolose con milioni di installazioni.

Visual Studio Code (VSCode) è un editor di codice sorgente prodotto da Microsoft e utilizzato dagli sviluppatori di tutto il mondo. Microsoft gestisce anche il Visual Studio Code Marketplace, che offre estensioni che aumentano la funzionalità dell’applicazione e forniscono più opzioni di personalizzazione.

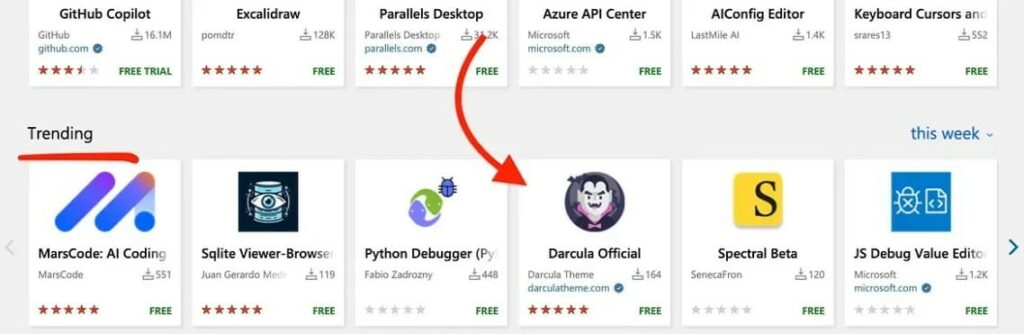

In un esperimento, i ricercatori sulla sicurezza Amit Assaraf, Itay Kruk e Idan Dardikman hanno creato un’estensione che imitava Dracula Official, un tema popolare con oltre 7 milioni di installazioni nel VSCode Marketplace.

L’estensione falsa utilizzava il typequatting e si chiamava “Darcula” registrata sul dominio corrispondente su darculatheme.com. Questo dominio ha permesso loro di diventare un editore verificato sul mercato VSCode.

L’estensione utilizzava il codice legittimo del tema Darcula, ma conteneva anche uno script aggiuntivo che raccoglieva informazioni di sistema, inclusi nome host, numero di estensioni installate, nome di dominio del dispositivo e informazioni sul sistema operativo, quindi trasmetteva tutto questo a un server remoto tramite una richiesta POST HTTPS. .

Poiché l’esperimento non era destinato a essere dannoso, gli analisti hanno raccolto solo informazioni identificative e hanno incluso un avviso nel file Leggimi, nella licenza e nel codice dell’estensione.

I ricercatori notano che il codice dannoso non viene rilevato dalle soluzioni EDR perché VSCode viene spesso trattato con indulgenza.

“Sfortunatamente, i tradizionali strumenti di sicurezza degli endpoint (EDR) non rilevano questa attività. VSCode è progettato per leggere un gran numero di file, eseguire molti comandi e creare processi figli, quindi gli EDR non possono determinare se questa attività VSCode è un’attività legittima dello sviluppatore o un segno di un’estensione dannosa”, scrive Amit Assaraf.

Di conseguenza, la falsa estensione ha rapidamente preso piede ed è stata erroneamente installata da numerose grandi organizzazioni, tra cui una società anonima con un valore di mercato di 483 miliardi di dollari, una serie di grandi società di sicurezza e una rete giudiziaria nazionale. I ricercatori non hanno rivelato i nomi delle organizzazioni colpite.

Dopo l’esperimento, gli esperti hanno deciso di studiare altre minacce nel mercato VSCode utilizzando lo strumento ExtensionTotal da loro sviluppato, progettato per cercare estensioni potenzialmente pericolose. Di conseguenza, hanno scoperto:

Gli esperti avvertono che a causa della mancanza di controlli rigorosi e di revisione del codice nel Marketplace VSCode, gli aggressori possono facilmente abusare della piattaforma, una situazione che sta peggiorando man mano che la sua popolarità cresce.

“I numeri suggeriscono che nello store di Visual Studio Code è presente un numero enorme di estensioni che rappresentano una minaccia per le organizzazioni”, avvertono i ricercatori. — Le estensioni VSCode sono un vettore di attacco a visibilità zero di cui si abusa e che possono avere gravi conseguenze e comportare seri rischi. Questo problema rappresenta una minaccia diretta per le organizzazioni e merita l’attenzione della comunità della sicurezza informatica”.

Le informazioni su tutte le estensioni dannose scoperte dai ricercatori sono state trasmesse agli specialisti Microsoft. Tuttavia, per ora, la stragrande maggioranza di essi è ancora disponibile nel Marketplace VSCode.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…