Milioni di persone e aziende si affidano a Google Drive per archiviare contratti, report, foto e documenti di lavoro, utilizzando il client desktop di Windows per sincronizzare i file tra cartelle locali e cloud. Ma è stata proprio questa applicazione a rivelarsi vulnerabile: è stato scoperto un grave bug che consente a chiunque, su un computer condiviso, di ottenere l’accesso completo ai contenuti dell’account Google Drive di qualcun altro senza dover richiedere una nuova autorizzazione.

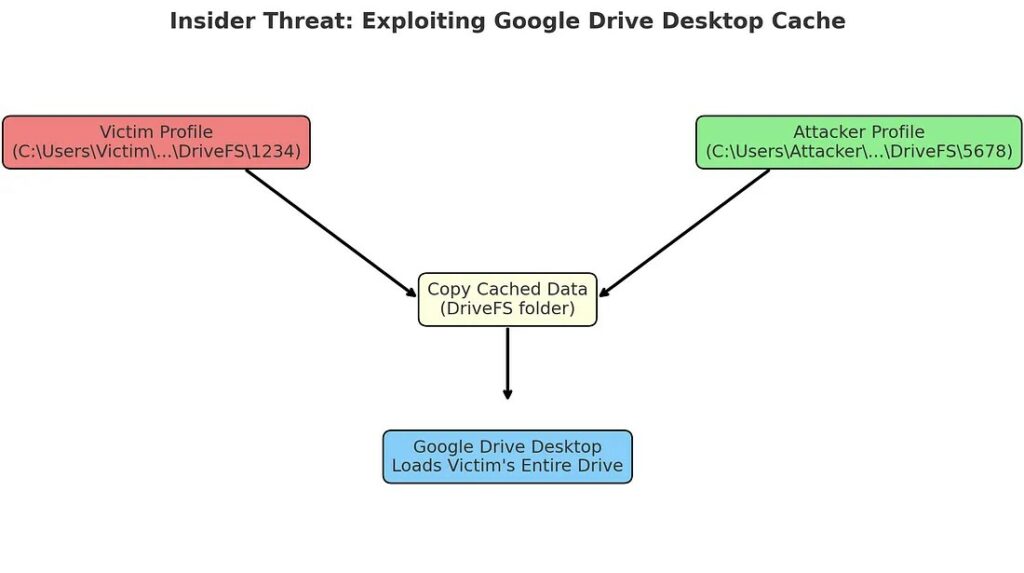

I ricercatori hanno scoperto che il programma salva copie dei dati sincronizzati in una cartella DriveFS nascosta all’interno del profilo di Windows. Questa directory dovrebbe essere accessibile solo al proprietario, ma l’applicazione non verifica i diritti di accesso quando si connette alla cache. È sufficiente copiare il contenuto della cartella DriveFS di un altro utente sul proprio profilo, dopodiché il client caricherà i dati di qualcun altro come se fossero propri. All’avvio, Google Drive Desktop percepisce la cache trasferita come legittima, aggirando i controlli di autenticazione e consentendo l’accesso ai file personali e aziendali.

Un test pratico ha dimostrato che su Windows 10 e 11 con versione client 112.0.3.0 la procedura è elementare: l’aggressore accede a Google Drive con il proprio account, chiude l’applicazione, copia la directory DriveFS della vittima (C:/Users/[vittima]/AppData/Local/Google/DriveFS/[ID]) nella propria directory (C:/Users/[attaccante]/AppData/Local/Google/DriveFS/[ID]) e riavvia il programma. Di conseguenza, ottiene pieno accesso all’unità principale della vittima, nonché a tutte le unità condivise, senza password o notifiche.

Codici sorgente, bilanci finanziari, foto personali e qualsiasi altro documento sono in formato aperto.

Questo meccanismo viola i principi fondamentali di Zero Trust, che richiedono la verifica obbligatoria dell’identità a ogni accesso, e compromette anche la protezione associata alla crittografia dei dati. I file nella cache vengono archiviati in chiaro e possono essere utilizzati da chiunque abbia accesso al sistema. Ciò è in contrasto con gli standard e le normative NIST, ISO 27001, GDPR e HIPAA, che prevedono un rigoroso isolamento e una verifica periodica delle credenziali.

Fino al rilascio di una correzione, si consiglia alle organizzazioni di interrompere l’utilizzo di Google Drive Desktop su computer con più utenti. Le misure temporanee includono la cancellazione della cache quando si cambia account, l’utilizzo di profili Windows separati con diritti di accesso rigorosi e la limitazione dell’esecuzione del client solo su dispositivi attendibili. Per risolvere definitivamente il problema, Google dovrebbe implementare la crittografia individuale dei dati memorizzati nella cache, un nuovo accesso obbligatorio quando si monta una cartella e autorizzazioni rigorose a livello di file system.

Dato che una percentuale significativa di perdite è causata da personale interno, affidarsi a una cache non protetta diventa una minaccia diretta. Finché l’azienda non colma questa lacuna, utenti e reparti IT corrono il rischio di accesso non autorizzato ai dati più critici .

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…