Di recente, si è verificata una grave perdita di dati presso ESHYFT, un’azienda di tecnologia sanitaria nel New Jersey, USA.

Le informazioni sensibili di oltre 86.000 operatori sanitari sono state esposte pubblicamente a causa di un bucket di archiviazione AWS S3 configurato in modo errato. Il ricercatore di sicurezza informatica Jeremiah Fowler ha scoperto che circa 108,8 GB di dati nel bucket non erano protetti da password o crittografati, lasciando le informazioni personali di un gran numero di operatori sanitari accessibili al pubblico.

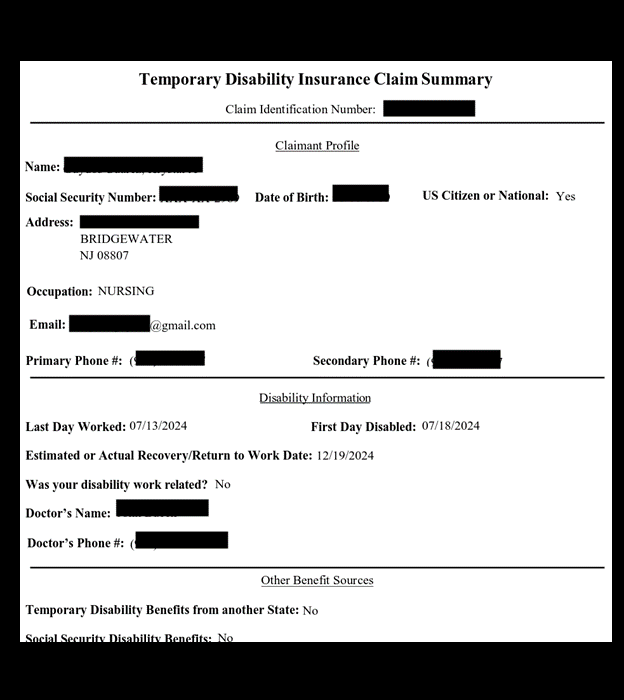

Le informazioni sensibili trapelate includono informazioni di identificazione personale (PII), come foto del volto, orari di lavoro, certificati professionali, documenti medici, ecc., alcune delle quali potrebbero essere protette dall’Health Insurance Portability and Accountability Act (HIPAA) degli Stati Uniti. I dati riguardano personale sanitario di 29 stati, tra cui infermieri, assistenti infermieristici, ecc., il che comporta enormi rischi per la privacy del personale interessato.

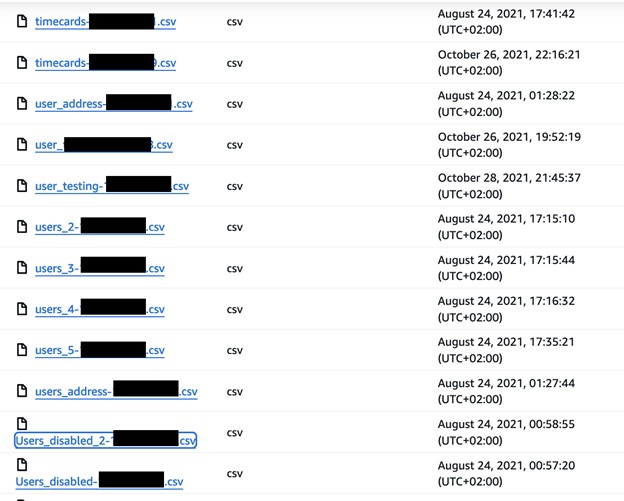

Durante l’indagine, Fowler ha scoperto che una cartella denominata “App” nel bucket S3 archiviava 86.341 record, tra cui immagini facciali degli utenti, registri mensili della programmazione dei lavori in formato CSV, contratti di lavoro, curriculum, ecc.

Un foglio di calcolo conteneva più di 800.000 voci che dettagliavano gli ID interni degli infermieri, i luoghi di lavoro, le date e gli orari dei turni e gli orari di lavoro, fornendo un quadro completo delle attività degli operatori sanitari.

Ancora più grave è che nel contenitore di archiviazione ci sono anche alcuni documenti medici utilizzati per dimostrare l’assenza o il congedo per malattia. Questi documenti contengono informazioni su diagnosi, prescrizione e trattamento, che potrebbero includere contenuti protetti da HIPAA.

Dopo aver scoperto il bucket S3 esposto, Fowler ha immediatamente inviato una notifica di divulgazione responsabile a ESHYFT, seguendo il protocollo standard dei ricercatori di sicurezza. Tuttavia, nonostante l’estrema delicatezza dei dati, l’accesso pubblico al database è stato limitato più di un mese dopo la notifica iniziale.

Dopo aver ricevuto la notifica, ESHYFT ha risposto solo con una breve dichiarazione: “Grazie! Stiamo indagando attivamente e cercando una soluzione.” Non è chiaro se il bucket S3 sia stato gestito direttamente da ESHYFT o tramite un appaltatore terzo.

Non ci sono inoltre informazioni su quanto a lungo i dati siano stati esposti prima di essere scoperti, o se vi sia stato un accesso non autorizzato da parte di terzi durante il periodo di esposizione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…