Elon Musk, ha affermato che la piattaforma social X (ex Twitter) è stata colpita da un attacco DDoS (Distributed Denial-of-Service) alcuni minuti prima che partisse l’intervista di Elon Musk all’ex presidente Donald Trump. La conversazione ospitata su X Spaces era programmata per iniziare alle 20:00 di lunedì sera, ma si è bloccata quasi subito e 18 minuti dopo Musk ha reso noto il problema: un “massivo attacco DDos”.

Mentre molti suggeriscono che non si è verificato alcun attacco, un’analisi della società di sicurezza informatica cinese Qi An Xin XLAB – specializzata in threat intelligence con sede ad Hong Kong – indica invece che l’attacco si è verificato eccome. Questa società ha ottenuto riconoscimenti internazionali fungendo da sponsor ufficiale dei servizi di sicurezza informatica e del software antivirus alle Olimpiadi invernali di Pechino 2022, dove ha ottenuto un encomiabile record di “zero incidenti”.

In breve:

Non appena ci saranno aggiornamenti questo articolo sarà aggiornato.

Le note della collettività (community notes) hanno portato le loro valutazioni che sono per lo più contraddittorie – positive o negatve – in assenza totale di dati. Una nota in fase di valutazione indica il fatto seguente: “I resoconti dei dipendenti X indicano che non c’era assolutamente alcuna indicazione di un attacco DDOS. Un attacco avrebbe compromesso l’intero servizio, che è rimasto online e funzionante. Un dipendente di X avrebbe affermato che c’era una probabilità del “99%” che Musk stesse mentendo”. Tuttavia non si sa cosa sia meglio a questo punto cosa dichiare: un problema tecnico o problemi nella mitigazione degli attacchi e prevenzione della sicurezza della piattaforma. Un attacco DDos infatti potrebbe esporre a rischi ben peggiori di una semplice interruzione di servizio, ma allo stesso tempi ci sono di mezzo le elezioni e soprattutto la figura di Donald Trump. Cosa dichiarare? Altre note critiche si riferiscono a tweet non più esistenti e cancellati o a ipotesi che riguardano tagli di costi (server che quindi non reggono il carico) e tagli di personale.

In altri commenti viene chiesto se si fosse trattato di un vero e proprio attacco DDOS o semplicemente di un gruppo di persone che tentando di entrare nello spazio hanno “causato un Denial of Service”.

Insomma una serie di ipotesi senza dati alla mano che si è tradotta in un grande caos sul quale si discuterà parecchio poiché la piattaforma X possiede la capacità di influenzare tecnologia, media e politica americana, trasformandosi in un campo di battaglia online.

The Verge, ha evidenziato il fatto che il resto di X sembrava funzionare normalmente e la sua fonte, un dipendente di X, avrebbe confermato che non si trattava un attacco denial-of-service (DoS) e che con il 99% delle probabilità Musk aveva mentito. [In realtà però è stato comunicato si sia trattato di un Distributed Denial-of-Service (DDoS), quest’ultimo a differenza del primo necessita di una rete di botnet a più sistemi, un tipo di attacco che può essere programmato ad un orario specifico e può durare anche giorni].

Ma a sostegno della tesi di The Verge c’è un precedente: le difficoltà tecniche sperimentate nel 2023 dal governatore della Florida DeSantis nel suo livestream. Allora, a pochi minuti dall’inizio, l’audio si interruppe nei primi minuti dell’evento. Allora la colpa fu data al sovraccarico dei server e la CNN evidenziò la riduzione di server e di personale da parte di Musk per contenere i costi. (Il fallimento dell’intervista ha ricordato l’annuncio del governatore della Florida Ron DeSantis su X del 2023 di essere candidato alla presidenza, anch’esso iniziato con difficoltà tecniche. All’epoca Musk attribuì i problemi ai server sovraccarichi).

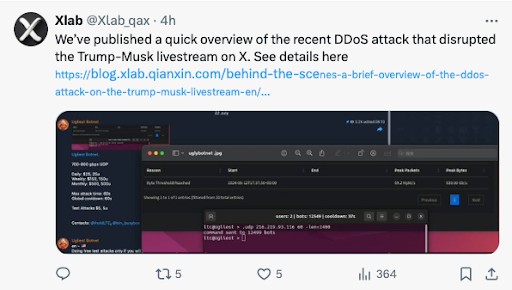

Ad accertare l’attacco DDos in data 13 agosto è stata l’agenzia di cyber security cinese Qi An Xin XLAB, come si legge sulla loro pagina del blog. Secondo la sua analisi non si tratterebbe di un semplice guasto tecnico, ma di un attacco informatico mirato.

Gong Yiming, il capo del laboratorio, ha dichiarato: “Abbiamo osservato che quattro botnet master Mirai”. Secondo i ricercatori i quattro Mirai C2 coinvolti nell’attacco appartengono a una nuova botnet poi nominata Mirai.zushi*, “inoltre hanno partecipato anche altri gruppi di attacco utilizzando metodi come attacchi proxy HTTP. Tuttavia molti rimangono scettici: tra qusti Toker di NetBlocks, che anche se ha espresso dubbi sull’attacco DDos ha anche affermato che non pò convalidare la sua opinione che si basa sun un’analisi premilimare molto rapida.

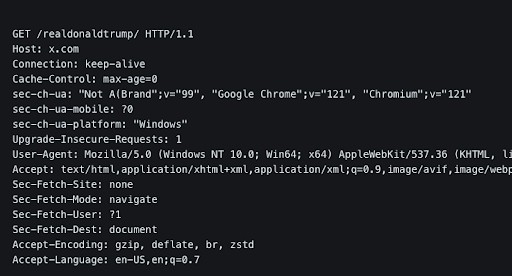

L’attacco secondo XLab ha “comportato l’inondazione del bersaglio con enormi quantità di richieste HTTP, utilizzando numerosi proxy e macchine VPS, fino al completo esaurimento delle risorse del bersaglio. I payload di queste richieste HTTP indicano un’operazione altamente mirata, specificamente rivolta all’account Twitter personale di Donald Trump su https://x.com/realdonaldtrump/. I payload esatti dell’attacco sono dettagliati di seguito”.

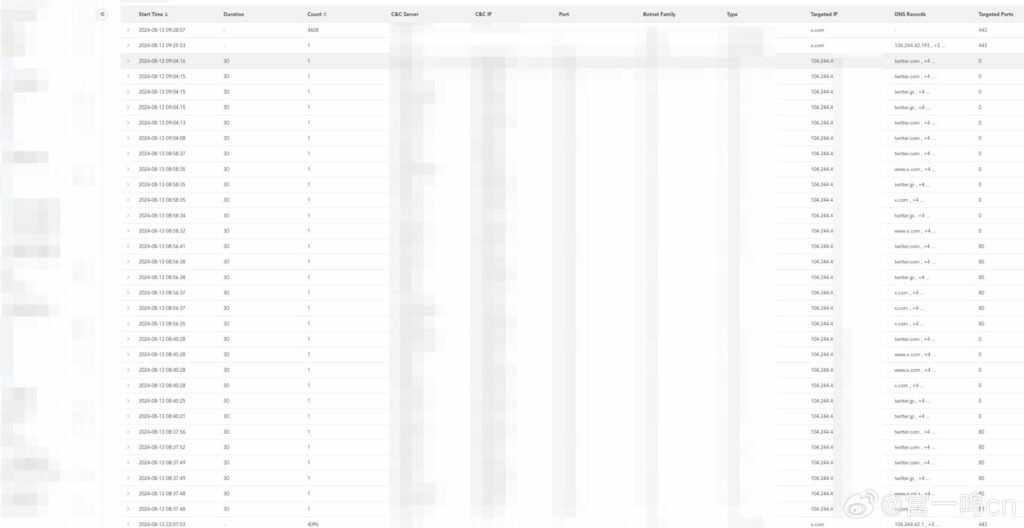

L’analsi dimostra che “quattro botnet masters hanno lanciato almeno 34 ondate di attacchi DDoS, principalmente nel Regno Unito, in Germania e in Canada.

“L’attacco è iniziato alle 8:37, ora di Pechino. L’attacco è durato fino alle 9:28 l’attacco è durato 50 minuti, il che è sostanzialmente coerente con il tempo di ritardo dell’intervista.” Inoltre XLAB ha affermato che il tempo di attacco “particolarmente lungo è una caratteristica notevole di questo attacco. Le statistiche mostrano che la stragrande maggioranza degli attacchi DDoS dura pochi minuti, alcuni durano anche solo pochi secondi, il che può causare ingenti danni al sistema bersaglio. Tuttavia, l’attacco è durato quasi un’ora e ha dimostrato che l’aggressore era ben preparato e altamente mirato”.

*“La botnet Mirai.zushi, una variante relativamente nuova della famiglia Mirai, si è evoluta da giugno di quest’anno e ha già infettato circa diecimila dispositivi. Utilizza la crittografia RC4 per il traffico di comunicazione. Gli operatori di Mirai.zushi sono associati al canale social media https://t.me/uglybotnet”. _ Qi An Xin XLAB

Inoltre l’FBI ha dichiarato all’inizio di questa settimana di avere aperto un’indagine sul presunto hacking di documenti appartenenti alla campagna dell’ex presidente Donald Trump. Le accuse sono state dirette all’Iran, giorni dopo che Microsoft ha rivelato che Teheran avrebbe intensificato l’attività online nel tentativo di influenzare le elezioni statunitensi. Secondo Microsoft una campagna presidenziale era stata presa di mira da un attacco di phishing via email a giugno. “Politico” ha inoltre dichiarato di avere ricevuto e-mail anonime che includevano documenti interni all’operazione elettorale di Trump.

Ma non sarebbe la prima interferenza elettorale: nelle elezioni del 2016 furono accusati i russi per aver preso di mira le elezioni di Hillary Clinton, compromettendo i database di registrazione degli elettori in diversi stati. Il problema però è che alla DEFCON ogni anno si trovano vulnerabilità e difetti nel sistema di voto a cui corrisponde nella lentezza di implementazione di soluzioni proattive.

Il giorno precedente all’intervista, Thierry Breton, funzionario dell’Unione Europea aveva pubblicato una lettera inviata a Musk, avvertendolo della potenziale ’”amplificazione di contenuti dannosi” in relazione agli eventi nel Regno Unito e la sua intervista con Donald Trump. Non è la prima volta che l’Europa si esprime sulle elezioni di un altro paese: la presidente della Commissione europea Ursula von der Leyen mise in guardia l’Italia nelle ultime elezioni dove già si prevedeva la vittoria di Giorgia Meloni e provocò la reazione di chi la sosteneva. E nemmeno le reazioni di Elon Musk si sono fatte attendere. Ma questa è la politica, nulla di nuovo o di pauroso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…