Redazione RHC : 9 julio 2025 11:14

Muchas personas desean comprender con precisión el fenómeno del ransomware, su significado, los métodos de violación y los delitos que lo rodean, y les cuesta encontrar información dispersa en miles de artículos. Este artículo busca responder a todas estas preguntas, ofreciendo una guía completa y sencilla para comprender este fenómeno en su conjunto.

En las páginas de todos los periódicos, oímos hablar de enormes ciberataques, rescates millonarios, bandas cibernéticas, RaaS y ciberguerra. Todos estos términos pueden resultar muy confusos para quienes no están especializados en ciberseguridad. Con este artículo queremos explicar qué es el ransomware, cómo funciona el altamente rentable negocio del cibercrimen organizado, centrándonos en analizar este fenómeno desde todos los ángulos, primero entendiendo el concepto de «afiliación» y luego pasando a las técnicas y tácticas de ataque y extorsión.

En el imaginario popular, se cree que el cibercrimen está vinculado a individuos con habilidades informáticas excepcionales. Pero si quieres extorsionar millones de dólares a una gran empresa, no puedes hacerlo solo, necesitas un «equipo», es decir: Un grupo de hackers criminales con habilidades de TI diversificadas, avanzadas y verticales, que frecuentan la Dark Web y que muy probablemente viven en Rusia.

De hecho, la gran mayoría de los ciberdelincuentes no tienen todas las habilidades técnicas necesarias para hacerlo solos y, por lo tanto, crean malware, extorsionan dinero, penetran en empresas. Así es precisamente como nació RaaS, Ransomware as a Service, de ciberdelincuentes que colaboran de forma «organizada», por un único objetivo: extorsionar la mayor cantidad de dinero posible a una organización hipotética.

El cibercrimen se ha disparado en los últimos años porque los delincuentes se han «especializado» y «subespecializado» para poder centrarse en un objetivo específico, en una sola etapa del proceso de vulneración y extorsión, y todo esto funciona terriblemente bien (desafortunadamente).

Por RaaS, como dijimos, nos referimos a «Ransomware como servicio», es decir, Ransomware como «servicio», un modelo de negocio delictivo donde la vulneración la lleva a cabo un grupo de ciberdelincuentes organizados militarmente. Ahora analizaremos esta pirámide de tres niveles, para entender mejor su funcionamiento y la división de tareas entre los cibercriminales.

En el primer nivel encontramos a los «Desarrolladores». Estos son expertos en desarrollo de malware y criptografía, quienes los crean, los actualizan continuamente y crean herramientas para proporcionar sofisticados paneles de control y sistemas de comando y control a los «afiliados», capaces de gestionar toda la fase de infección, que, como veremos, es la fase «activa» final de un ataque de ransomware, antes de pasar a la extorsión. Los desarrolladores también proporcionan herramientas de soporte técnico a los afiliados, para que puedan obtener respuestas inmediatas de los desarrolladores sobre problemas técnicos.

En el segundo nivel están los «Afiliados». Estos son otros cibercriminales que alquilan el ransomware a los desarrolladores y llevan a cabo el ataque y la actividad de extorsión, accediendo a las redes de las víctimas y permaneciendo allí durante mucho tiempo, exfiltrando tantos datos sensibles como sea posible que les permitirán un nivel adicional de persuasión en caso de que la empresa no quiera pagar la demanda de rescate, que veremos en el segundo artículo.

Los afiliados, por lo tanto, alquilan el ransomware a los desarrolladores, aceptando o acordando comisiones dentro de foros clandestinos cerrados (como foros en la darknet tras el envío), pero también en foros accesibles presentes en la clearweb, como el conocido XSS.is.

Los afiliados, en muchos casos, para acceder a la red de una gran empresa, pueden comprar el acceso a la tercera y última entidad en la pirámide RaaS, a saber: El acceso.

Se trata, en esencia, de grupos cibercriminales que vulneran las redes corporativas para ganar persistencia. Son expertos en técnicas de pruebas de penetración y, una vez que acceden a la red de una gran organización, la ponen a la venta en foros clandestinos por unos pocos miles de dólares. Los afiliados suelen ser clientes de intermediarios de acceso, ya que les permiten agilizar su flujo de trabajo al proporcionarles acceso ilícito preseleccionado y disponible a bajo costo.

Obviamente, RaaS existe cuando una organización puede verse comprometida. Esta organización suele tener puntos finales expuestos a internet que no están configurados ni actualizados correctamente, lo que permite que los intermediarios de acceso accedan a sus redes.

Estas empresas suelen identificarse a través de motores de búsqueda como Shodan, Zoomeye, Censys e IVRE, que permiten identificar fácilmente los recursos expuestos a internet de una organización y las vulnerabilidades relacionadas. Como hemos dicho a menudo, RaaS no se dirige a una empresa específica, a menudo afecta a una gran empresa, solo porque deja una firma «indeleble» en la web de sus vulnerabilidades intrínsecas debido a una postura cibernética incorrecta dentro de ella.

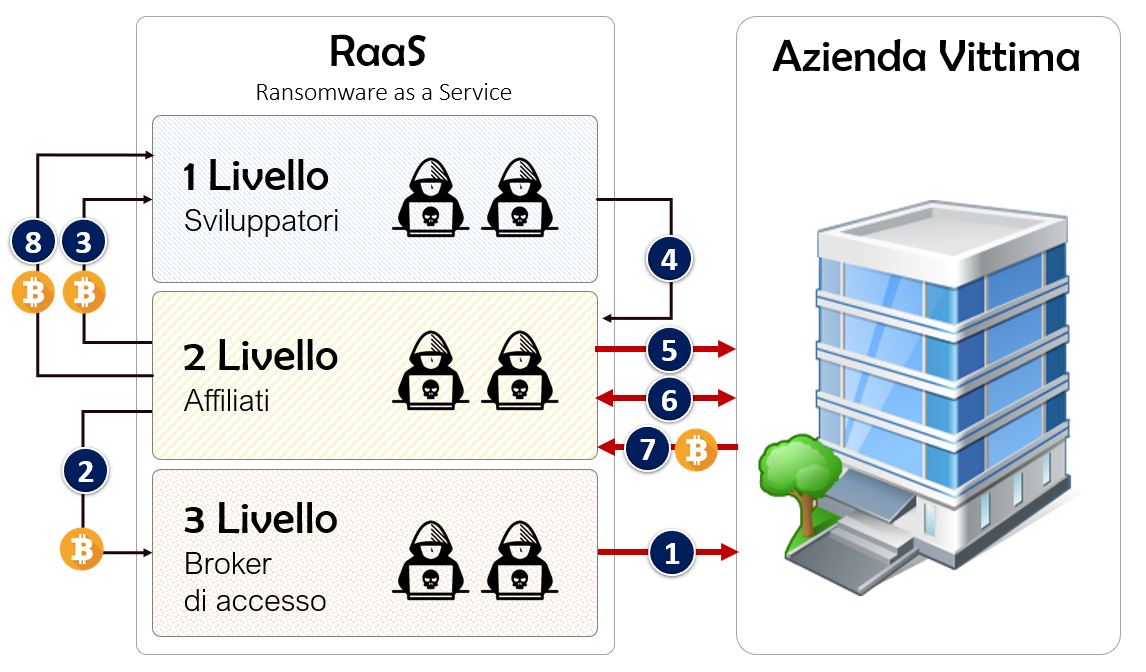

Ahora que hemos descubierto a todos los jugadores en el gran juego de RaaS, profundizaremos en el modelo de ataque y luego descubriremos los métodos de iteración entre los tres niveles de RaaS. Pero primero, comencemos mostrándoles los gráficos numerados de la ruta de ataque para que nos sea más fácil de leer.

Ahora entenderemos con precisión todos los pasos que se llevan a cabo en esta organización criminal perfecta y militar que permitirá, si todo funciona correctamente, extorsionar enormes cantidades de dinero.

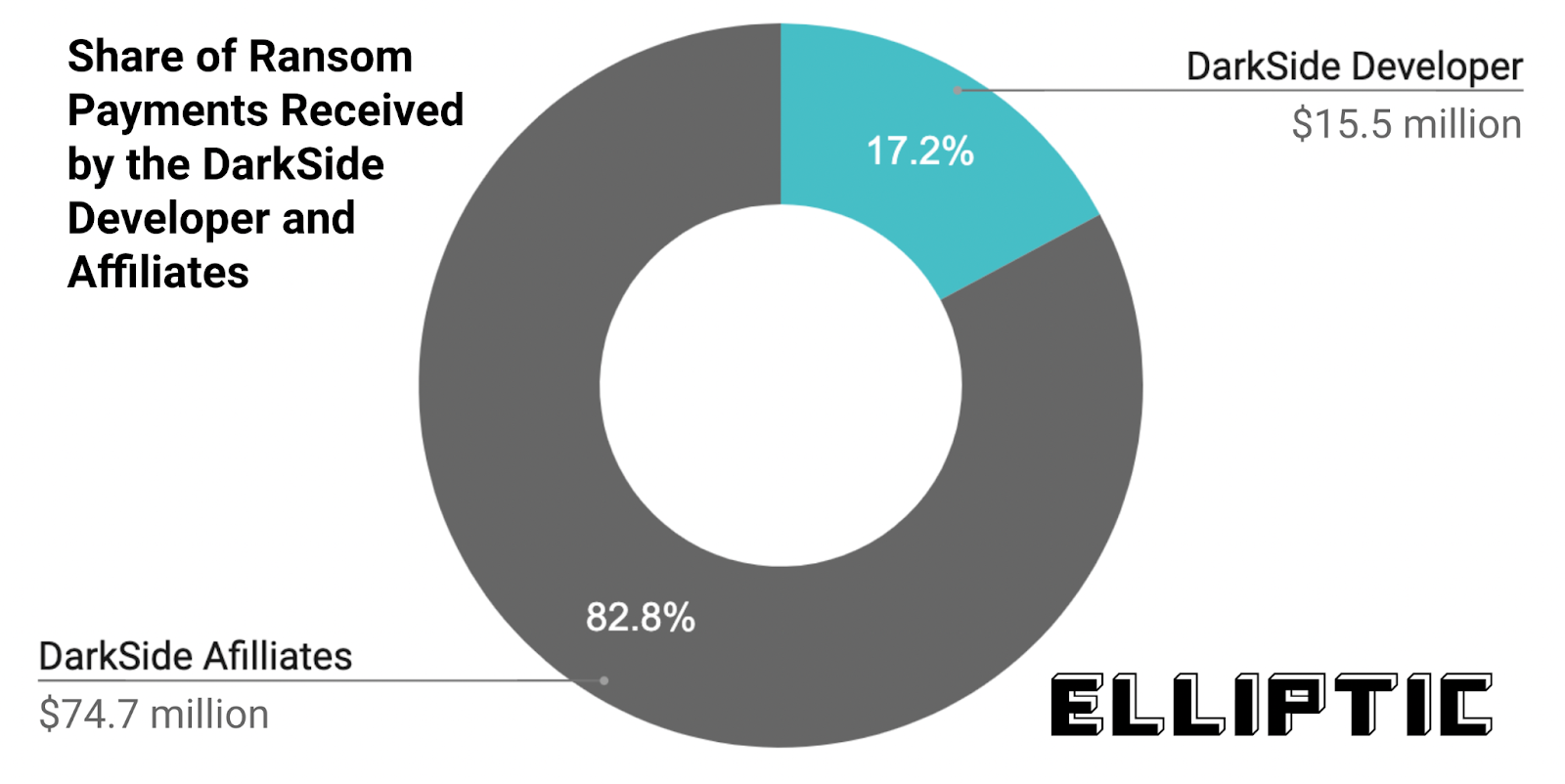

Cualquier pago de rescate realizado por una víctima se divide entre el afiliado y el desarrollador del ransomware. En el caso de DarkSide (el ransomware que bloqueó Colonial Pipeline), el desarrollador del malware se quedó con el 25 % por rescates inferiores a 500 000 $, pero esas comisiones se redujeron al 10 % por rescates superiores a 5 millones de $.

Todo esto se define por las políticas descritas en blogs de «desarrolladores» o foros clandestinos como XSS, del que hemos hablado mucho últimamente.

Esta división de Los pagos de rescates son muy claros en las cadenas de bloques, con las diferentes acciones que separan las billeteras de Bitcoin controladas por los afiliados y el desarrollador.

Si hablamos de DarkSide, el desarrollador recibió $15.5 millones en bitcoins (17%), y los $74.7 millones restantes (83%) se destinaron a los diversos afiliados.

En total, se realizaron pagos de rescate en bitcoin a DarkSide por un poco más de 90 millones de dólares, provenientes de 47 billeteras diferentes.

Esto da una imagen relativamente precisa de la cantidad de víctimas violadas que pagaron un rescate. Por ejemplo, según DarkTracer, 99 organizaciones se infectaron con el malware DarkSide, lo que sugiere que aproximadamente el 47 % de las víctimas pagaron un rescate y que el pago promedio fue de 1,9 millones de dólares.

Como hemos visto, RaaS gira principalmente en torno a los «desarrolladores» y los «afiliados», pero también hay otros roles que están tomando forma gradualmente, convirtiendo a RaaS en una verdadera organización corporativa, con roles diversificados y múltiples actividades de subcontratación.

Ciberdelincuentes que desarrollan infraestructura que se revende a desarrolladores de ransomware para acelerar su ciclo de desarrollo de software, como sistemas de pago de criptomonedas, blogs, etc.

Se trata de componentes de software delictivos, que los desarrolladores de ransomware compran y utilizan en sus soluciones, como si estuvieran diseñando software legítimo, utilizando software de terceros.

Para maximizar las ganancias en situaciones en las que las empresas se muestran reacias a pagar el rescate y para maximizar los esfuerzos dedicados a vulnerar y cifrar una empresa determinada, RaaS puede utilizar a personas Especializados en gestionar las negociaciones entre la empresa afectada y el grupo RaaS.

De hecho, varios actores se valen de figuras que gestionan la negociación, además de ejercer presión sobre la empresa, por ejemplo, mediante llamadas, ataques DDoS (denegación de servicio distribuido) y amenazas que incluyen la pérdida de información robada durante un ataque de ransomware. En resumen, personas especializadas en la extorsión pura, que pueden facilitar la actividad de pago de la empresa.

El ransomware, a partir del troyano AIDS de Joseph Popp, considerado el primer ransomware de la historia, del que hablamos en un artículo anterior, hasta Llegar a Wanna Cry y el sofisticado ransomware Maze, REvil y Darkside, han experimentado muchos cambios e innovaciones, tanto desde el punto de vista técnico como de extorsión.

Primero, necesitamos hacer un poco de historia para comprender las tres tácticas de extorsión utilizadas hasta la fecha, que son:

Como hemos visto, los «corredores de acceso» poseen grandes capacidades técnicas ofensivas, capaces de vulnerar una organización. Por lo tanto, su tarea es penetrar el sistema de la empresa y revender los puntos de acceso a los «Afiliados», quienes permanecerán dentro de las redes hasta encontrar datos sensibles, capaces de chantajear a la víctima mediante una doble extorsión, un método introducido por Maze (una banda cibernética que ya no está activa) a finales de 2019.

Todos parecen coincidir en que las tácticas, técnicas y procedimientos utilizados por los «afiliados» y los «corredores de acceso» reflejan una forma de acción común que incorpora una combinación de características nativas de Windows, malware genérico y herramientas de equipo rojo listas para usar como Cobalt Strike, Mimikatz, PowerShell y puertas traseras .NET.

Los «corredores de acceso» de hecho tienen buenas habilidades en actividades de pruebas de penetración, mientras que los «afiliados» se mueven lateralmente para acceder a las infraestructuras que contienen los datos más valiosos, como los departamentos de investigación y desarrollo, el departamento de finanzas y control o la oficina de Recursos Humanos, con la intención de extraer la mayor cantidad de información «sensible» posible de la organización.

Una vez establecida la persistencia, la banda criminal puede permanecer dentro de una organización hasta 45 días, pero se sabe que la cantidad de días puede alcanzar hasta 90 (es decir, 3 meses, lo que de hecho podemos compararlo con un ataque APT, un Amenaza persistente avanzada), y solo después de haber recopilado la mayor cantidad de información posible útil para la segunda extorsión, lanzan la carga útil del ransomware.

Por lo tanto, debemos entender que el momento en que los usuarios perciben el ciberataque (si no se ha detectado ningún acceso previamente), marca el final del trabajo «técnico» realizado por los ciberdelincuentes.

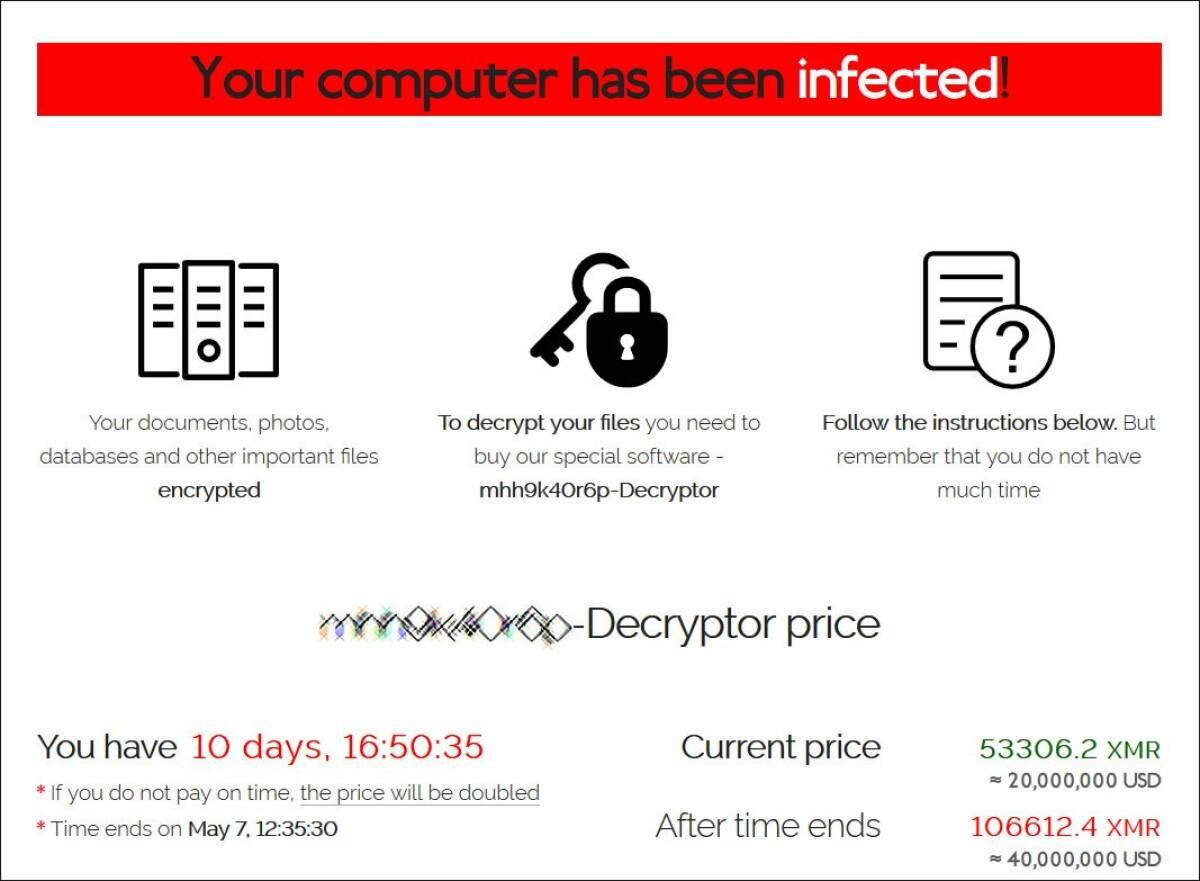

El ransomware realiza su trabajo, cifrando los datos en los servidores y mostrando un programa en pantalla que informa que el ordenador ha sido infectado, el precio para descifrar los datos y el plazo para pagar el rescate. En el caso de ransomware como REvil (Sodinokibi), transcurrido ese plazo, el grupo cibernético duplica el precio del rescate.

Pantalla de bloqueo del ransomware REvil (Sodinokibi)

Además, se genera un archivo (aunque existen múltiples opciones) que indica qué debe hacer la organización para obtener la clave de cifrado que le permitirá descifrar los datos. En concreto, se le indica que no pierda tiempo. También se proporcionan instrucciones para acceder al sitio en la red Onion con total seguridad, especificando que se recomienda el uso de una VPN y el navegador TOR. Una vez que haya accedido al sitio .onion con TOR, deberá introducir un código que el programa generalmente muestra en la pantalla del ordenador y luego proceder al pago del rescate.

Recientemente se han observado numerosas técnicas de extorsión nuevas, capaces de aumentar la presión sobre la organización y, por lo tanto, inducirla a pagar el rescate.

Otro ejemplo verdaderamente disparatado, reportado por Mandiant, está relacionado con un afiliado de DarkSide, quien logró exfiltrar la póliza de ciberseguro de la compañía. Esta información fue obviamente explotada por la banda cibernética durante el proceso de negociación del rescate, negándose a reducir el monto, dado su conocimiento de los límites establecidos por la póliza.

El arte del engaño siempre ha estado en la base de las actividades de ciberdelincuencia a todos los niveles, tanto es así que se han escrito muchos libros sobre técnicas de suplantación de identidad y engaño, y por lo tanto, sobre cómo engañar a otros haciéndoles creer que están siendo atacados por otra entidad.

Determinar para qué país o gobierno trabajan las bandas cibernéticas se ha vuelto muy difícil de entender en los últimos años, ya que muchos grupos intentan específicamente dejar «rastros» para incriminar a otros países o gobiernos.

Los códigos por sí solos no son suficientes para identificar la nacionalidad de los atacantes, ya que los ciberdelincuentes pueden dejar deliberadamente rastros falsos, lo que en la jerga militar se denomina «falsas banderas».

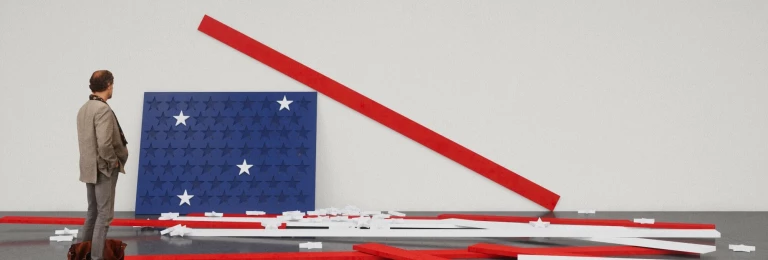

«Falsa bandera» se refiere a una táctica encubierta que se lleva a cabo en operaciones militares, actividades de inteligencia y/o espionaje, generalmente llevadas a cabo por gobiernos, servicios secretos, diseñada para parecer perseguida por otras entidades y organizaciones, incluso a través de la infiltración o el espionaje dentro de estas últimas.

Esto se lee en Wikipedia como un «concepto militar», y esto obviamente se ha adquirido e implementado en operaciones de ciberguerra y ransomware mediante la inserción de «rastros» específicos en el malware, capaces de Influir en un analista para que deduzca incorrectamente el origen de un ataque de ransomware.

El ruso es un idioma utilizado en muchos países de la antigua Unión Soviética, especialmente en el campo de las tecnologías de la información, por lo que hoy en día puede ser bastante complicado extraer conclusiones sobre la huella del malware a través de comentarios, mensajes de error, restricciones de idioma/país, direcciones IP de sistemas de comando y control, etc.

Muchos grupos que trabajan para los gobiernos de varios países intentan específicamente dejar artefactos en el código diseñados específicamente para engañar a los analistas y desviar su verdadera identidad y país de origen.

Se trata de técnicas de imitación para simular que el ataque fue lanzado por un grupo de otro estado, o para simular y suplantar la identidad de un actor de amenazas conocido y así despistarlos. Muchos grupos han analizado el malware de otros competidores para detectar artefactos en sus binarios que puedan rastrearse hasta ellos.

Como hemos visto en estos dos artículos, RaaS es un fenómeno criminal altamente especializado y organizado, donde el poder de negociación de la información tiene un valor impresionante hoy en día.

El panorama geopolítico de este período reciente convierte estos ciberataques, especialmente si se dirigen a los sistemas críticos de los países, en un problema de seguridad nacional y esto lleva a los gobiernos a gestionarlos con la máxima atención. y esto es lo que A los ciberdelincuentes no les gusta.

Además, dada la dificultad para identificar el origen de un ataque de ransomware (por ejemplo, Rusia, China o Corea del Norte), puede provocar la desestabilización de los equilibrios geopolíticos previamente establecidos y el desencadenamiento de posibles escaladas.

El fenómeno del ransomware está en auge, debido a su alta rentabilidad y bajo coste. Por lo tanto, cabe esperar que las tácticas de extorsión empleadas por las bandas cibernéticas sigan evolucionando en los próximos años de una forma impredecible hoy en día, y que el ransomware empiece a aparecer en las portadas de los periódicos.

Por eso es esencial (como se suele informar en las páginas de Red Hot Cyber) regular la ciberguerra, liberando la mente de lo que «era» el Manual de Tallin, intentando redactar un tratado verdaderamente internacional y no solo escrito para el beneficio de la OTAN y de la alianza Five Eyes.

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...