Gli attacchi informatici sono diventati una parte interconnessa alla nostra realtà, ma ti sei mai chiesto cosa potrebbe accadere se la tua azienda venisse presa di mira da un ransomware?

Probabilmente immagini che perderai molti soldi e molto tempo, magari licenzierai un dipendente, perderai alcuni clienti e reputazione e magari, alla fine, ti occuperai di una causa legale anche perché non eri pronto nella gestione di una crisi.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Ma occorre comprendere che oggi gli attacchi informatici sono appena diventati mortali.

È successo lo scorso anno in Germania, dove “Una persona in pericolo di vita è deceduta dopo essere stata costretta a recarsi in un ospedale più lontano a causa di un attacco ransomware”.

Quindi attenzione ai ransomware … attenzione a REvil/Sodinokibi.

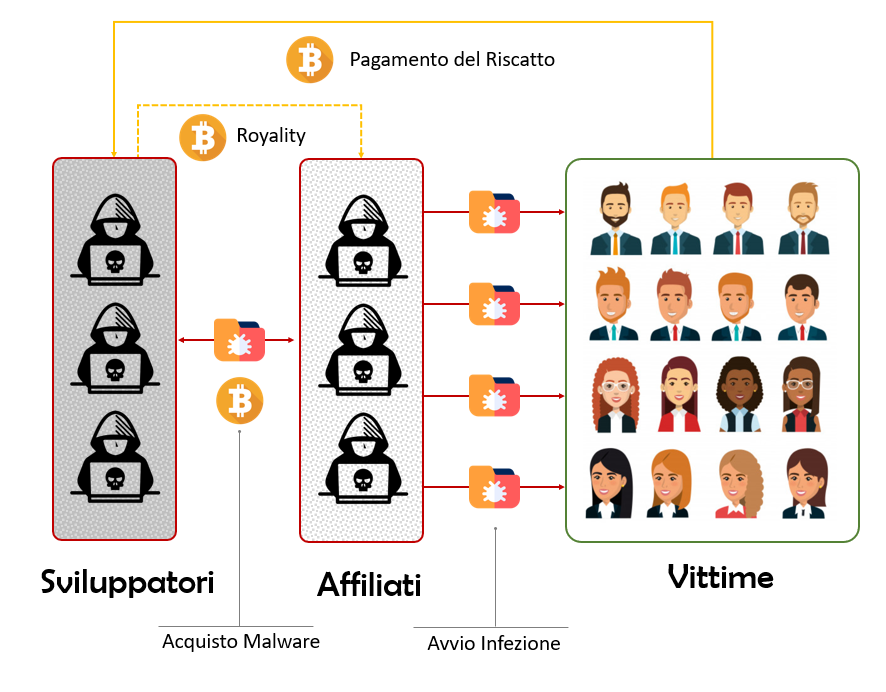

Sodinokibi ransomware è un perfetto esempio di Ransomware-as-a-Service (RAAS), un crimine informatico che coinvolge due gruppi che collaborano delle attività di hacking: gli sviluppatori del codice del ransomware e gli affiliati, altri criminali informatici che lo diffondono e ne raccolgono il riscatto.

Esempio di affiliazione con il modello Ransomware as a Service

Come dice SecurityBoulevard, Sodinokibi è “l’apparente erede di un ceppo noto come GandCrab. La comunità della sicurezza ritiene che GandCrab sia responsabile del 40% di tutte le infezioni da ransomware a livello globale. Ha richiesto riscatti per cifre di circa 2 miliardi di dollari. Poi, all’inizio di quest’anno, i creatori di GandCrab hanno annunciato il ritiro del malware”.

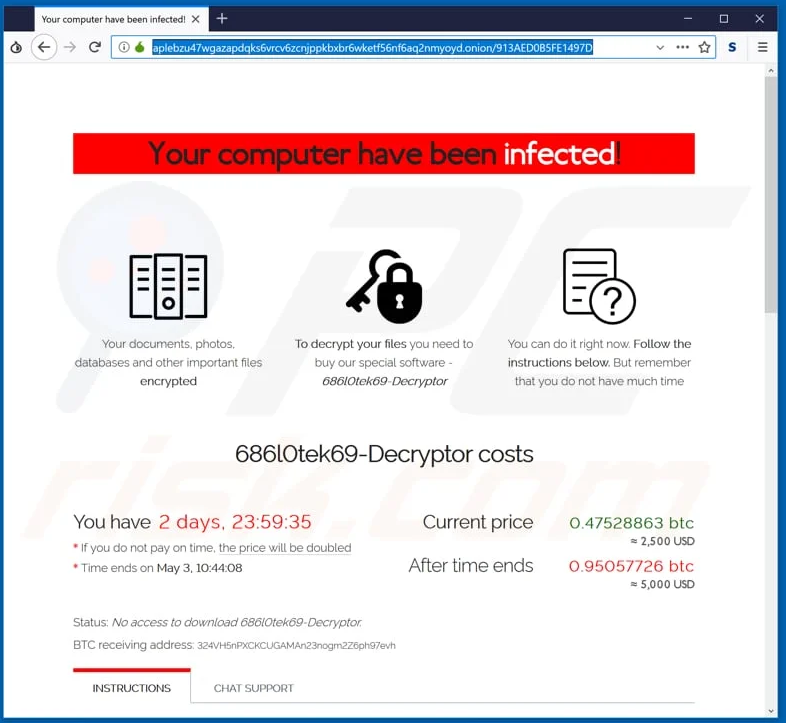

Scoperto nell’aprile 2019, Sodinoki è un ransomware altamente evasivo e aggiornato, che utilizza l’ingegneria sociale: i criminali che lo diffondono minacciano di raddoppiare il riscatto se non vengono pagati entro un certo numero di giorni.

Questo aspetto rende Sodinoki ransomware pericoloso per le aziende di tutte le dimensioni.

Sodinokibi è conosciuto anche come Sodin o REvil ed è diventato in breve tempo il quarto ransomware più distribuito al mondo, rivolto principalmente alle aziende americane ed europee.

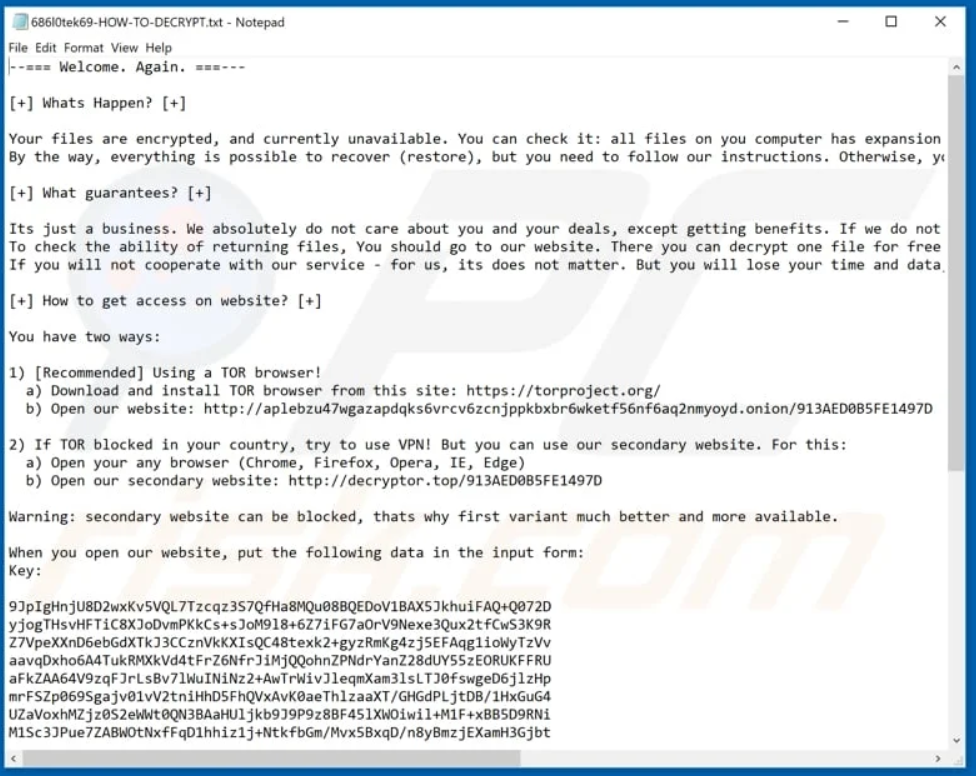

Il più delle volte, il ransomware Sodinokibi viene diffuso da attacchi di forza bruta e exploit che sfruttano vulnerabilità presenti sul server, ma non è raro che venga infettato tramite collegamenti dannosi o phishing.

Strutta ad esempio vulnerabilità di Oracle WebLogic e spesso aggirando il software antivirus, Sodinokibi scarica un file .zip con il codice di riscatto, scritto in JavaScript per poi muoversi attraverso la rete infetta per crittografare i file, aggiungendovi un’estensione casuale.

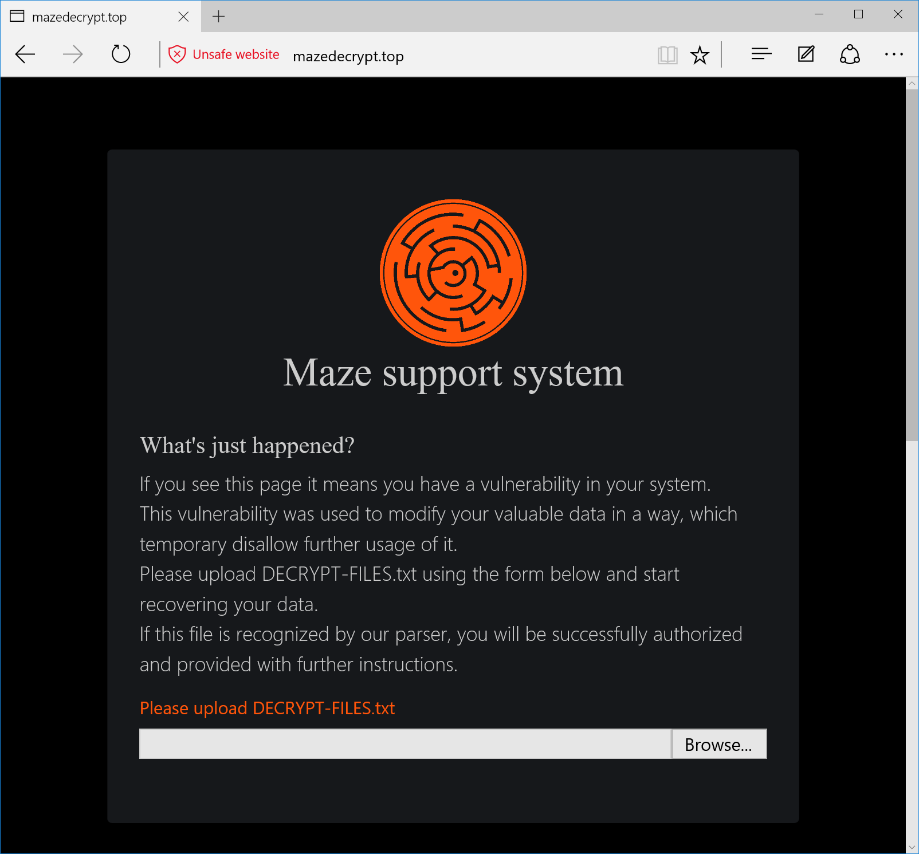

Rubare dati alle vittime di ransomware prima di crittografare i dispositivi e utilizzare i file rubati come leva per essere pagati è una tattica che gli operatori di Maze Ransomware hanno iniziato a sfruttare.

Da allora, Sodinokibi, DoppelPaymer e Nemty hanno seguito il loro esempio, in quanto era una ottima idea.

Fino a marzo 2020, gli operatori di ransomware Sodinokibi avevano pubblicato oltre 12 GB di dati rubati “presumibilmente appartenenti a una società denominata Brooks International”.

Molte vittime dei ransomware non vengono riportate sulle testate dei giornali, ma tra quelle più importanti che Sodinokibi ha compromesso, possiamo riportare:

Secondo un report della IBM, la banda criminale dietro a Sodinokibi, ha guadagnato “almeno” 123 milioni di dollari nel 2020, rubando circa 21,6 terabyte di dati con una taglia massima di ben 42 milioni di dollari.

Come afferma Fernando Ruiz, capo delle operazioni presso l’Europol Cybercrime Center di Europol, “I criminali dietro gli attacchi ransomware stanno adattando i loro vettori di attacco, sono più aggressivi che in passato: non solo crittografano i file, ma esfiltrano anche dati per poi renderli disponibili online”.

Per difendere la tua azienda da questo tipo di minaccia, devi affrontare la questione da varie angolazioni, come riportato nell’avviso dell’FBI degli Stati Uniti D’America (I-100219-PSA):

Di seguito riportiamo gli IoC con SHA256/Nome del malware associato:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.