Negli ultimi anni, le violazioni dei dati e gli attacchi informatici sono diventati sempre più frequenti e sofisticati. Una delle minacce più diffuse sono le cosiddette “combo”, ovvero raccolte di credenziali utente che includono username e password, spesso vendute sulle piattaforme delle underground.

Ne abbiamo parlato in differenti articoli pubblicati su queste pagine, ma sempre più attori malevoli si approvvigionano di queste informazioni per condurre operazioni di phishing in “Target”, sapendo quindi di operare all’interno di una precisa area geografica.

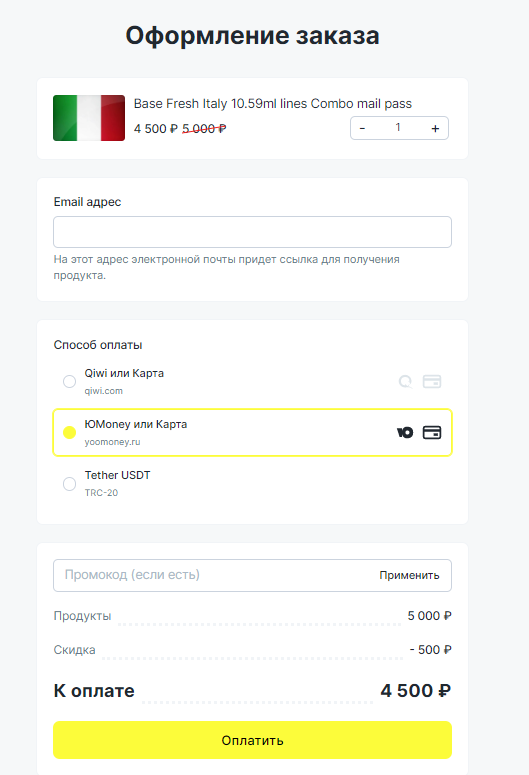

Recentemente, Red Hot Cyber ha trovato su un canale underground la messa in vendita di 10 milioni di account di italiani su una piattaforma di commercio elettronico underground in lingua russa.

Sono state messe in vendita 10 milioni di credenziali di utenti italiani a soli 53 euro (4.500 rubli)!

Il rischio delle combo è molto alto, poiché i cybercriminali possono utilizzare le credenziali per accedere ai dati degli utenti, come ad esempio informazioni personali, dati di pagamento o file sensibili. In alcuni casi, le combo sono utilizzate per attacchi mirati, come ad esempio il furto di informazioni sensibili di un’azienda o di un ente pubblico.

Si tratta di un’ennesima dimostrazione della diffusione del fenomeno delle combo, che sta diventando sempre più preoccupante.

Ma come avvengono queste violazioni?

Le combo vengono raccolte da hacker o gruppi di cybercriminali che utilizzano varie tecniche per ottenere le credenziali degli utenti. Tra le tecniche più diffuse ci sono gli infostealer, gli attacchi di phishing, le violazioni di dati nei siti web. Una volta raccolte le credenziali, queste vengono vendute sulle piattaforme delle underground a chiunque voglia acquistarle, in genere a scopo di lucro.

Per evitare di essere vittima di attacchi informatici, è importante adottare alcune precauzioni, come l’utilizzo di password complesse e differenti per ogni account, l’installazione di software di sicurezza e l’aggiornamento costante dei propri dispositivi.

Come consigliamo sempre, utilizzate la Multi Factor Authentication (MFA) sui servizi dove questa risulta essere disponibile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.