Il servizio sanitario irlandese, l’HSE, afferma che si rifiuta di pagare una richiesta di riscatto da 20 milioni di dollari alla banda di ransomware Conti dopo che i criminali informatici hanno crittografato i computer e interrotto l’assistenza sanitaria nel paese.

L’Health Service Executive (HSE) irlandese, il sistema sanitario del paese finanziato con fondi pubblici, venerdì ha chiuso tutti i propri sistemi IT dopo aver subito una attacco ransomware.

“Abbiamo preso la precauzione di chiudere tutti i nostri sistemi IT per proteggerli da questo attacco e per permetterci di valutare appieno la situazione con i nostri partner di sicurezza”

ha detto il servizio sanitario nazionale irlandese dopo l’attacco.

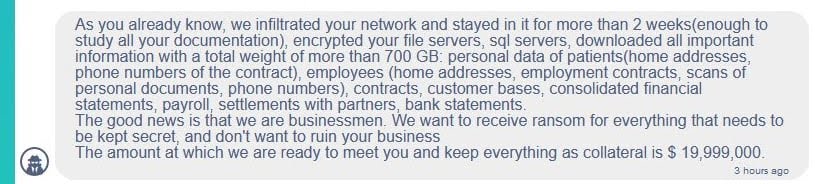

Un ricercatore di cybersecurity ha condiviso con BleepingComputer uno screenshot (nell’immagine sopra ripprtata) di una chat tra Conti e l’HSE irlandese.

Nello screenshot, la banda Conti afferma di aver avuto accesso alla rete di HSE per due settimane.

Durante questo periodo, affermano di aver rubato 700 GB di file non crittografati dall’HSE, comprese le informazioni sui pazienti e sui dipendenti, i contratti, i rendiconti finanziari, le buste paga e altro ancora.

Conti ha inoltre affermato che avrebbero fornito un decryptor e cancellato i dati rubati se un riscatto di 19.999.000 dollari fosse stato pagato dal servizio sanitario.

È stato anche detto che i criminali informatici hanno condiviso un campione di documenti rubati nella chat.

In una dichiarazione alla stampa di ieri, Taoiseach Micheál Martin, il primo ministro irlandese, ha affermato che non avrebbe pagato alcun riscatto.

Conti è un gruppo criminale informatico Russo, noto anche come Wizars Spider.bQuesto gruppo utilizza attacchi di phishing per installare i trojan TrickBot e BazarLoader che forniscono l’accesso remoto alle macchine infette.

Utilizzando questo accesso remoto i criminali si diffondono lateralmente nella rete mentre rubano credenziali e raccolgono dati non crittografati archiviati su workstation e server.

Una volta che gli hacker hanno rubato qualsiasi cosa di valore e ottenuto l’accesso alle credenziali di dominio di Windows, aspettano un momento tranquillo per attivare il ransomware e quindi crittografare tutti i dati all’interno dei dispositivi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…