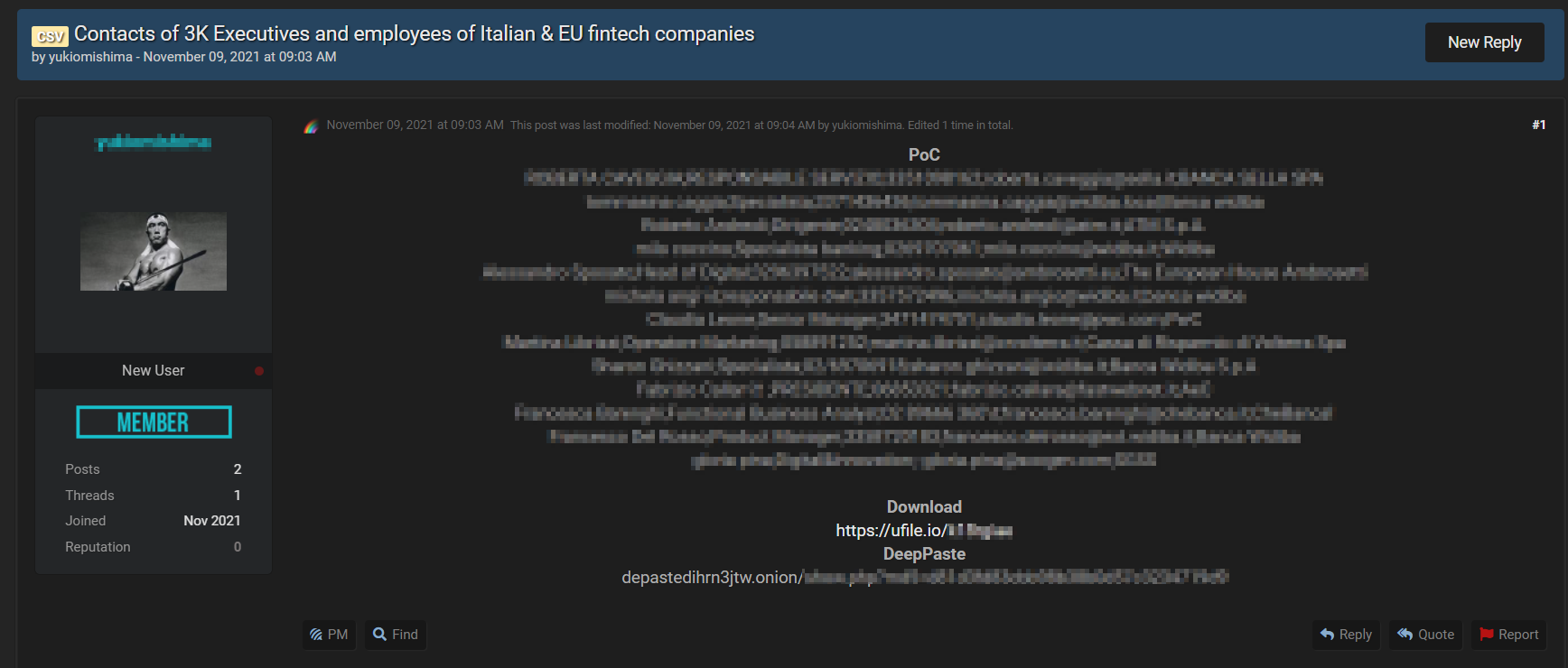

Sul noto forum underground RaidForums, qualche giorno fa è comparso un post che riporta come oggetto “Contacts of 3K Executives and employees of Italian & EU fintech companies”

A dare per prima l’allarme è stata Yoroi, una azienda italiana che si occupa di Threat Intelligence del gruppo Tinexta Cyber, della presenza di 3887 contatti di manager italiani ed europei di alto profilo scaricabili gratuitamente.

Si tratta di dirigenti di centinaia di aziende, pubbliche e private, soprattutto nel settore finanziario e bancario, senza tralasciare Telco e società di alta consulenza.

RHC ha voluto indagare sui dati presenti, ed infatti scaricando il file in formato CSV, ci siamo trovati di fronte a 3887 contatti di diversa natura, da manager di alto livello consulenti oltre a 71 CEO di varie aziende italiane.

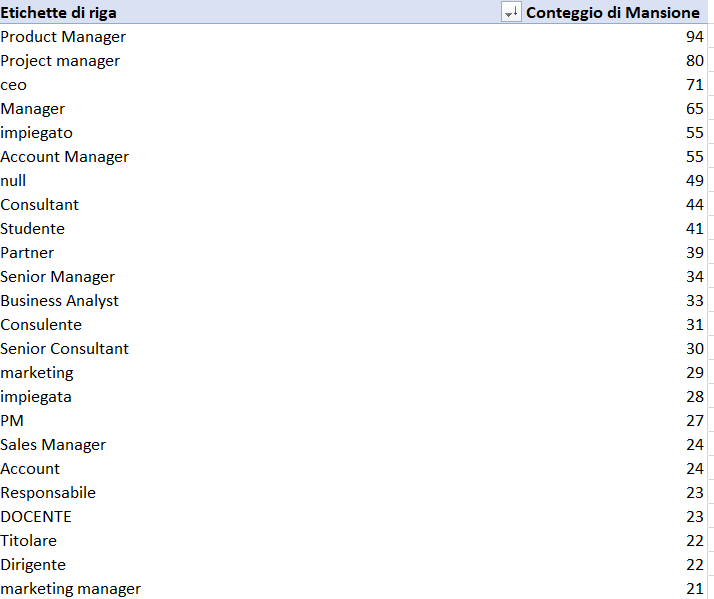

Di seguito, la Pivot ordinata per numero di tuple presenti, in relazione alle “mansioni” disponibili nel file divulgato nelle underground.

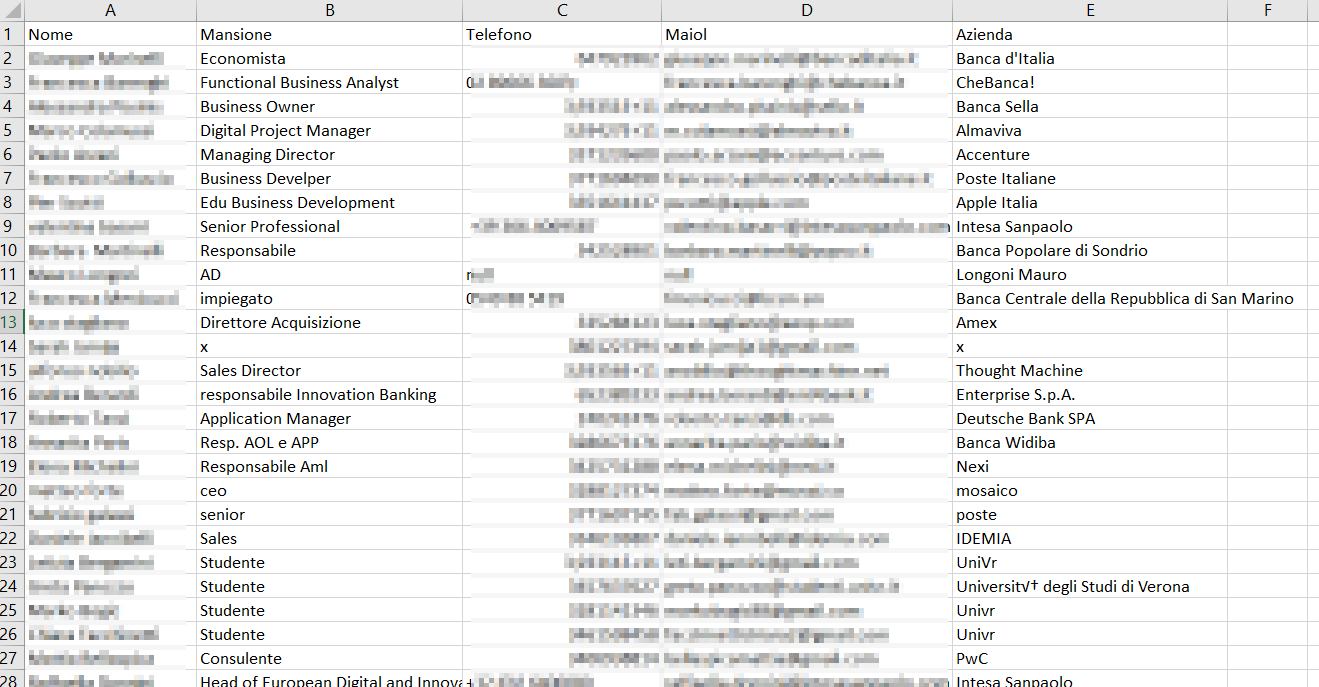

Andando ad aprire il file, abbiamo i seguenti campi:

Yoroi riporta di prestare massima attenzione in quanto potrebbero verificarsi tentate operazioni di frode o attacchi basati sul social Engineering e siamo perfettamente d’accordo con il loro avviso.

Inoltre risulta consigliabile a seguito di una presunta mail sospetta, oppure un accenno di violazione, informare gli organi competenti prima che si verifichino incresciosi incidenti informatici.

“Yoroi consiglia infine di mantenere alto il livello di consapevolezza degli utenti, avvisandoli periodicamente delle minacce in corso e di utilizzare un team di esperti per salvaguardare la sicurezza del perimetro “cyber”.

La FBI degli Stati Uniti D’America ha riportato che il fenomeno dello scam, ha prodotto un mercato pari a 1,7 miliardi di dollari solo nel 2020.

Ma è anche vero che in questo periodo molto particolare di continui attacchi informatici, una luce alla fine del tunnel si sta intravedendo.

Le grandi potenze si stanno rendendo conto poco a poco (tra accordi finti e accordi veri, tra guerra guerreggiata e zona grigia, negando l’impossibile) che solo attraverso la collaborazione delle intelligence e delle forze dell’ordine si potrà invertire questa tendenza deleteria per tutti.

Intanto l’EUROPOL sta facendo incetta di criminali informatici come mai visto prima arrestando bande ransomware, analizzando le transazioni in criptovalute. Speriamo che qualcosa di serio si inizi a definire per il bene di tutti e della geopolitica moderna e soprattutto del nostro prossimo futuro.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.