Doctor Web ha rilevato una nuova minaccia per i possessori di dispositivi Android: Android.Spy.SpinOk, un modulo dannoso integrato in vari giochi e applicazioni disponibili nel catalogo ufficiale di Google Play.

Il modulo può raccogliere e trasferire dati e file personali degli utenti agli aggressori, nonché sostituire e caricare il contenuto degli appunti su un server remoto.

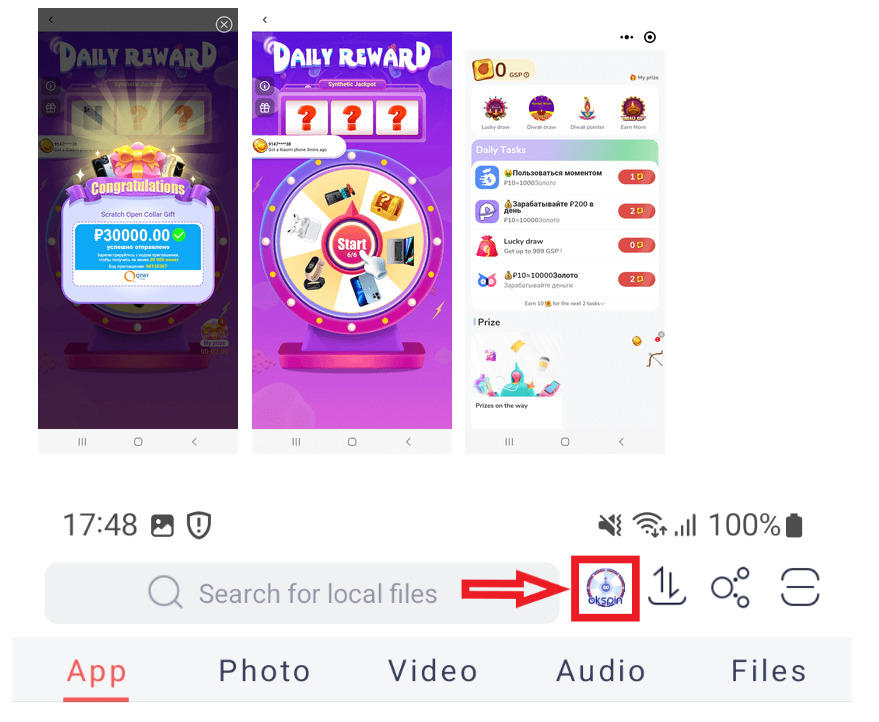

Android.Spy.SpinOk si maschera da strumento di marketing che offre agli utenti mini-giochi, un sistema di attività ed estrazioni a premi.

Tuttavia, in realtà, questo modulo stabilisce una connessione con il server C&C e gli invia varie informazioni tecniche sul dispositivo infetto, inclusi i dati provenienti da sensori come giroscopio, magnetometro, ecc. Ciò consente agli aggressori di aggirare i meccanismi di difesa e nascondere la loro attività ai ricercatori.

Inoltre, Android.Spy.SpinOk carica banner pubblicitari nella WebView con collegamenti arbitrari ricevuti dal server C&C.

Questi banner contengono codice JavaScript che può accedere ai file e agli appunti sul dispositivo dell’utente. Pertanto, gli aggressori possono rubare informazioni riservate come password, numeri di carta, documenti, ecc.

Gli specialisti Doctor Web hanno trovato questo modulo trojan in 101 applicazioni di Google Play che sono state scaricate almeno 421.290.300 volte. Tra questi ci sono programmi popolari come:

La società ha anche segnalato il problema a Google e spera che venga risolto presto. Per un elenco completo delle app, fai clic qui.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…