La SOGIN (acronimo di Società Gestione Impianti Nucleari) è la società dello Stato italiano responsabile dello smantellamento degli impianti nucleari italiani (decommissioning) e della gestione e messa in sicurezza dei rifiuti radioattivi prodotti dalle attività industriali, di ricerca e di medicina nucleare.

La SOGIN è stata costituita il 1º novembre 1999 in ottemperanza al decreto Bersani, con il compito di controllare, smantellare, decontaminare e gestire i rifiuti radioattivi degli impianti nucleari italiani spenti dopo i referendum abrogativi del 1987.

È apparso oggi un post sul noto forum underground RaidForums, nel quale i black hacker hanno messo in vendita 800GB di dati, fornendo alcuni sample trafugati dai sistemi IT dell’azienda.

Post su RaidForums

Il prezzo riportato per l’acquisto di questi dati è di 250.000 dollari da pagare in criptovaluta.

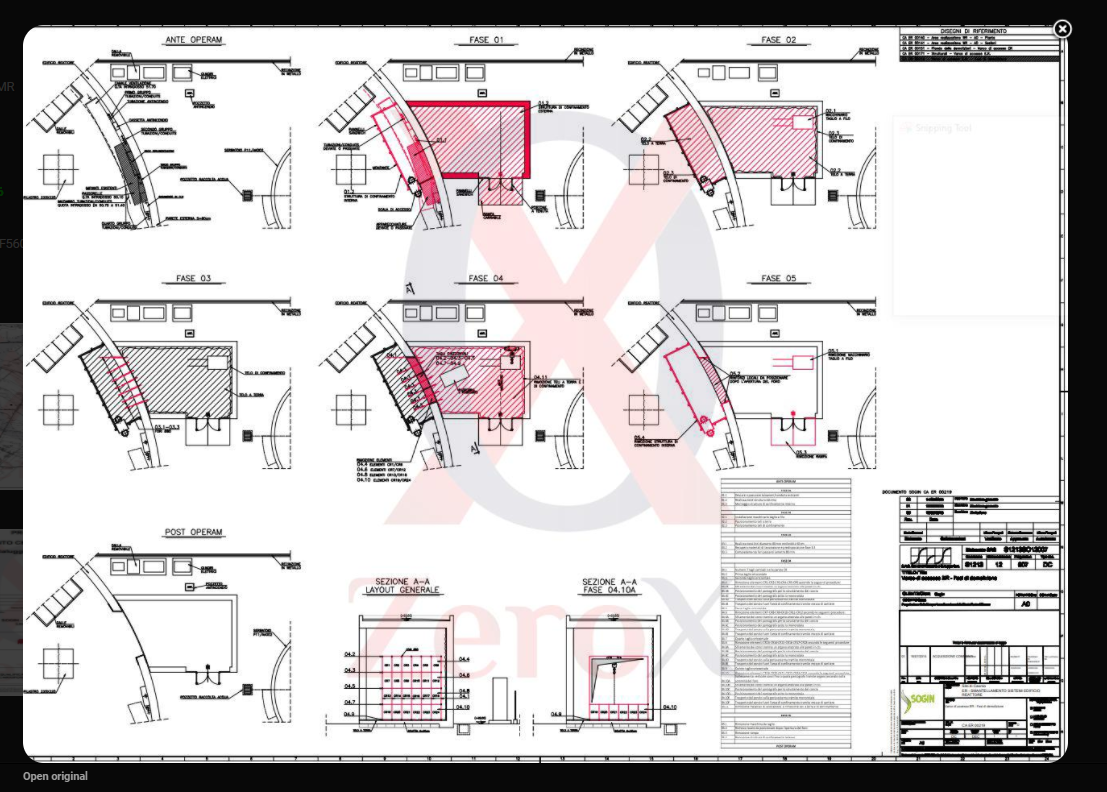

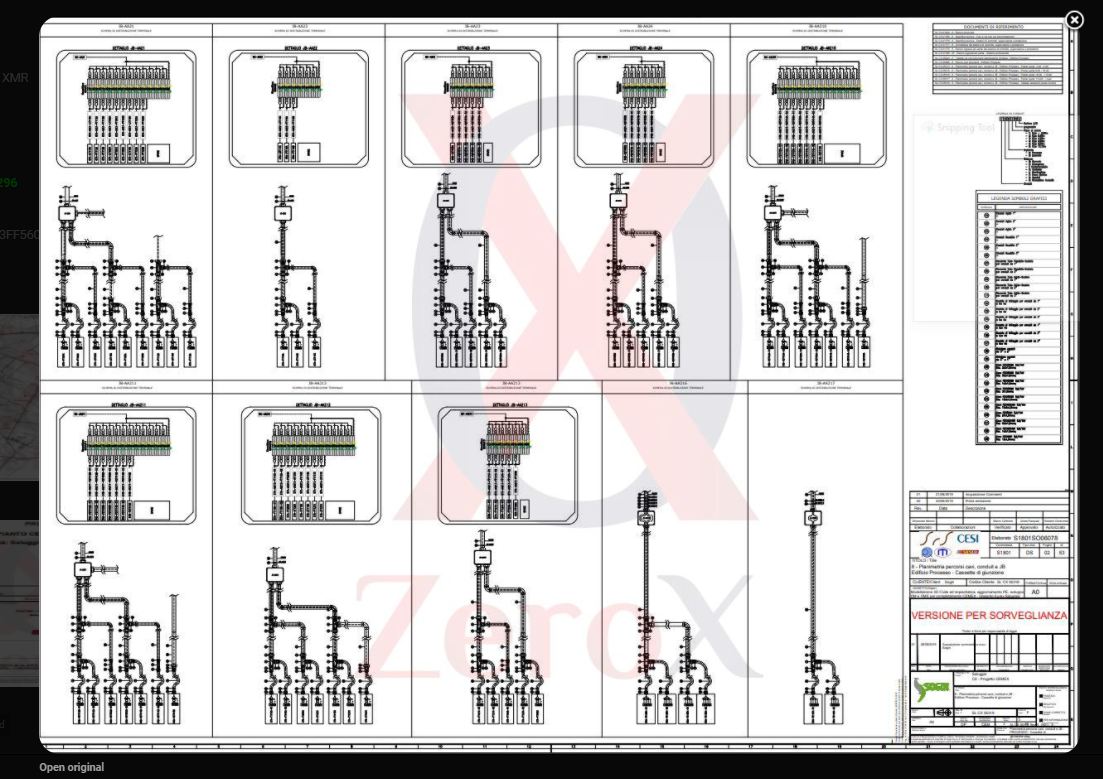

Andando ad analizzare i sample proposti dal post, sono in effetti presenti delle planimetrie di edifici, nonché mappe cartografiche e documenti firmati dall’azienda e sembrerebbero essere autentici.

Sicuramente, se tale fuoriuscita di informazioni venga confermata (è anche noto che su RaidForums gira molto Scam), si tratterebbe di un gravissimo incidente che dovrebbe far riflettere sui rischi alle vite umane derivanti l’utilizzo improprio di queste informazioni, che parte sempre da un incidente di sicurezza.

Di seguito riportiamo il resto del post, con alcune print screen dei sample mostrati dall’attore malevolo. C’è anche il contatto Telegram per maggiori informazioni sull’acquisizione della documentazione.

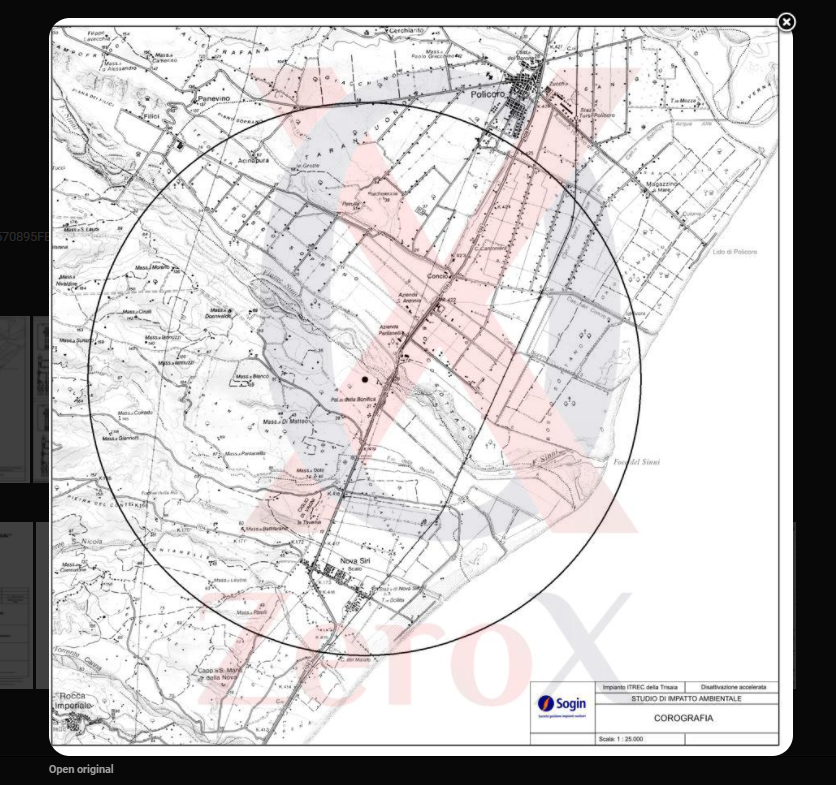

Di seguito viene mostrata una mappa cartografica relativa ad uno studio di “Impatto ambientale” effettuato dalla Sogin.

Oltre ad ulteriori immagini di altre planimetrie o informazioni su progetti ed impianti.

A parte il personale addetto alla Threat intelligence italiano, al momento non è presente alcuna notizia ne sulle testate giornalistiche di largo consumo, ne tantomeno un comunicato stampa da parte dell’azienda Sogin.

Infatti al momento, accedendo sul sito della Sogin, non è presente nessuna news nella sezione dedicata, accessibile al seguente indirizzo web.

Sicuramente se tutto questo verrà confermato, si tratta di una violazione altamente critica che deve far riflettere, soprattutto visti le intenzioni inerenti la rivalutazione del nucleare in Italia.

Purtroppo, rispetto a quanto era risultato prevedibile, l’azienda Sogin ieri, 13 dicembre ha confermato l’attacco informatico in un comunicato stampa riportando quanto segue:

“Sogin comunica che ieri ha avuto evidenza di un attacco hacker al suo sistema informatico. La Società ha immediatamente informato le Autorità competenti con le quali sono state messe in atto le procedure per porre rimedio all’accaduto e verificare l’eventuale violazione di profili collegati alla privacy e alla sicurezza dei dati. Sogin rappresenta che la sicurezza sia nucleare che convenzionale degli impianti e la loro operatività è sempre stata garantita.”

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…