Molta della tecnologia Cinese contro il COVID-19 si sta adottando in Italia.

Ne parlammo circa un mese e mezzo fa su #redhotcyber di come la #Cina attraverao la sua tecnologia sia riuscita a limitare i danni del coronavirus.

E proprio a Roma, al #campus #Biomedico che si sta utilizzando la tecnologia di #AI, sviluppata dal colosso cinese #Alibaba che abbinata alla #TAC riesce a disgnosticare con un errore dell’1,5% l’infezione da coronavirus in soli 20 secondi.

La tecnologia è già stato utilizzata negli ospedali di #Wuhan ed è stata testata con pieno successo dai medici #radiologi del Campus.

La nuova tecnologia è messa a disposizione di tutte le strutture #laziali e #nazionali e consente in maniera veloce ed efficace di diagnosticare il covid-19, cosa che ad oggi richiede non meno di mezza giornata, oltre al trasporto verso i laboratori di ricerca, provette, cartelle cliniche e difficoltà varie.

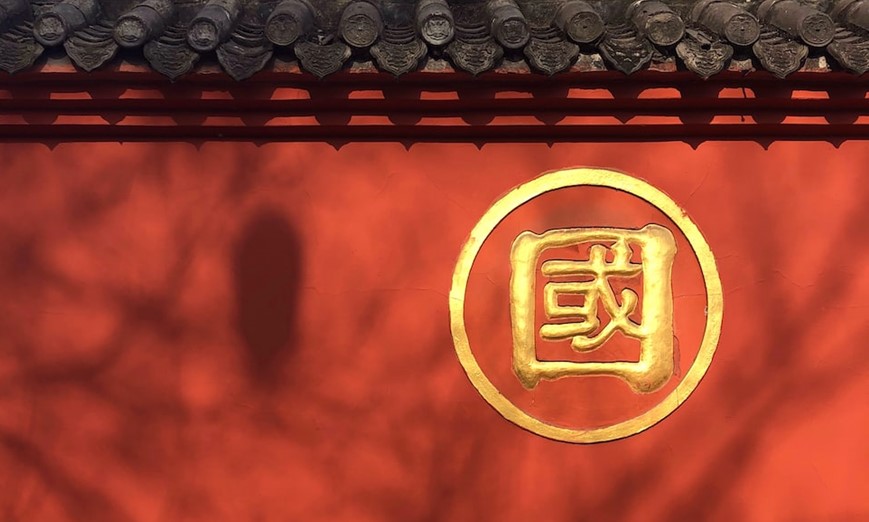

Insomma, la Cina, disprezzata da tanti, oggi per l’Italia sta facendo molto. Questione di interesse? Probabilmente, sicuramente dai fratelli europei tutti si aspettavano molto di più.

#redhotcyber #cina #technology #artificialintelligence #deeplearning #geopolitica

http://www.rainews.it/dl/rainews/articoli/coronavirus-roma-campus-bio-medico-intelligenza-artificale-disgnosi-cina-2081f8ff-815c-4bac-a03f-0b1b9abfcf67.html?refresh_ce

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.