Akamai ha sventato un attacco DDoS da record per conto di uno dei suoi clienti.

La vittima è stata colpita da un fiume di traffico diversi mesi fa poiché i criminali informatici stanno ora adottando un approccio più distribuito per tentare di paralizzare l’infrastruttura target.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

La rete di distribuzione dei contenuti ha affermato che il nuovo attacco è stato il peggiore mai registrato in Europa, con un picco di traffico di 704,8 Mpps e obiettivi più diffusi rispetto all’attacco precedente.

Un attacco DDoS (Distributed Denial of Service) si verifica quando più sistemi “zombie” o bot sovraccaricano la larghezza di banda o le risorse di un sistema di destinazione e sfruttano più di un indirizzo IP, spesso da migliaia di host, infettati da software dannoso. Guardate il video sul nostro canale YouTube per comprendere meglio il funzionamento di un attacco DDoS.

Il nuovo attacco sembra provenire dallo stesso attore di minacce, ha detto Akamai, il quale ha “bombardato” la stessa compagnia dell’Europa orientale che ha subito un attacco da 659,6 Mpps a luglio.

Il nuovo flusso di traffico Internet alterato è stato del sette percento superiore rispetto al precedente attacco record.

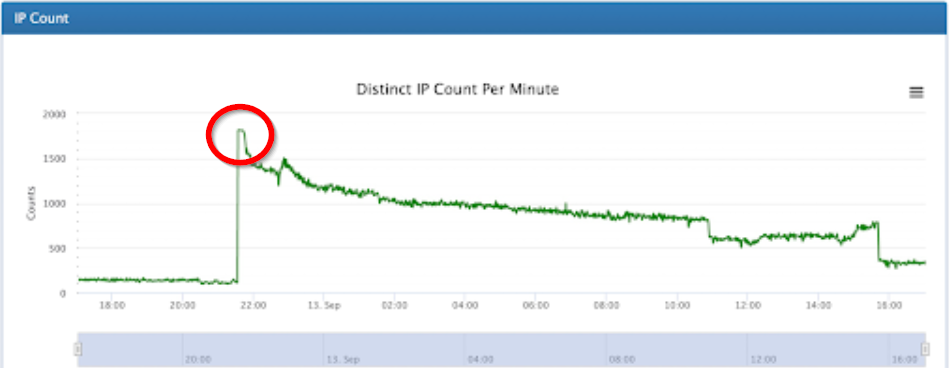

Gli aggressori hanno preso di mira sei diversi data center in Europa e Nord America. Anche il numero di IP univoci utilizzati come bot è aumentato da 512 a 1.813 in 201 diversi attacchi cumulativi.

| Attacco di luglio | Attacco di settembre | |

| Picco pp | 659,6 Mpps | 704,8 Mpps |

| Attacchi cumulativi | 75 | 201 |

| IP mirati | 512 | 1813 |

| Vettore | UDP | UDP |

| Distribuzione | 1 posizione | 6 posizioni |

| Data dell’attacco | 21 luglio 2022 | 12 settembre 2022 |

| Le migliori posizioni di lavaggio | HKG, LON, TYO | HKG, TYO, LONDRA |

“Il sistema di comando e controllo degli aggressori non ha tardato ad attivare l’attacco multi-destinazione”

ha spiegato Akamai, passando da 100 a 1.813 IP attivi al minuto in soli 60 secondi. I principali obiettivi dell’attacco erano Hong Kong, Londra e Tokyo.

Dopo l’incidente di luglio, tuttavia, il cliente era pronto a difendersi: Akamai ha affermato che il 99,8% dell’attacco è stato mitigato grazie alle contromisure proattive del cliente implementate dall’Akamai Security Operations Command Center (SOCC).

Akamai sottolinea inoltre la necessità di applicare le stesse misure proattive per proteggere i data center e i server cloud dalle minacce Internet sempre più sofisticate.

“Un attacco così altamente distribuito potrebbe affogare un team di sicurezza mal preparato”, ha affermato la società “rendendo difficile valutare la gravità e la portata dell’intrusione, per non parlare di combattere l’attacco stesso”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.