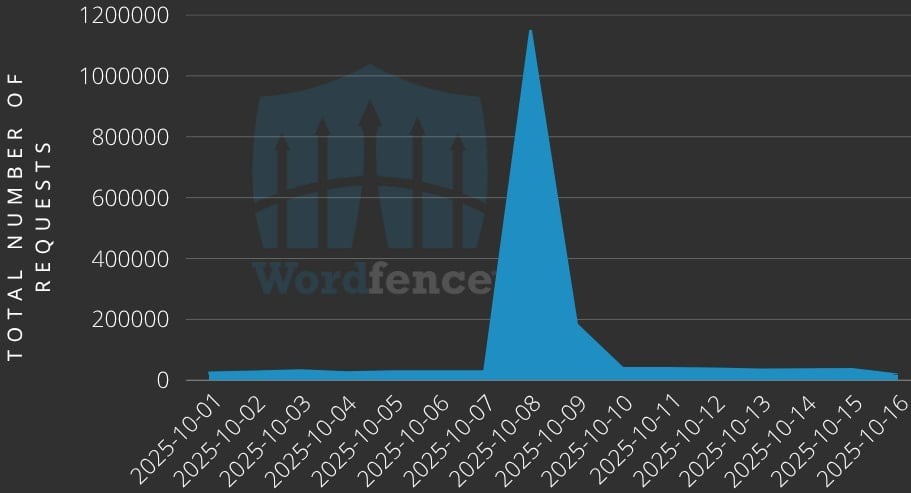

Wordfence lancia l’allarme su una campagna malware su larga scala in cui gli aggressori stanno sfruttando vulnerabilità critiche nei popolari plugin di WordPress GutenKit e Hunk Companion. L’azienda ha bloccato 8,7 milioni di tentativi di attacco di questo tipo contro i suoi clienti in soli due giorni.

Gli hacker stanno sfruttando tre vulnerabilità critiche (9,8 sulla scala CVSS): CVE-2024-9234, CVE-2024-9707 e CVE-2024-11972.

Tutte queste vulnerabilità consentono l’esecuzione di codice remoto su siti web vulnerabili.

La vulnerabilità CVE-2024-9234 riguarda il plugin GutenKit, che conta 40.000 installazioni attive. La vulnerabilità è correlata a un endpoint REST non autenticato e consente l’installazione di plugin arbitrari senza autenticazione. Il problema riguarda le versioni 2.1.0 e precedenti di GutenKit.

Le vulnerabilità CVE-2024-9707 e CVE-2024-11972 sono correlate alla mancanza di autorizzazione nell’endpoint REST themehunk-import del plugin Hunk Companion, installato circa 8.000 volte.

Queste vulnerabilità aprono anche la strada all’installazione di plugin arbitrari. La prima vulnerabilità riguarda le versioni 1.8.4 e precedenti del plugin, mentre la seconda riguarda la 1.8.5 e tutte le release precedenti.

Secondo quanto riferito, gli aggressori stanno sfruttando queste vulnerabilità per iniettare un altro plugin vulnerabile nei siti web, che consentirebbe loro di eseguire codice in remoto.

Le patch per tutti e tre i problemi sono disponibili da quasi un anno: GutenKit 2.1.1 è stato rilasciato nell’ottobre 2024 e Hunk Companion è stato aggiornato alla versione 1.9.0 nel dicembre dello stesso anno. Tuttavia, molti siti web utilizzano ancora versioni vulnerabili dei plugin, rendendoli facili bersagli.

Secondo Wordfence, gli aggressori ospitano un plugin dannoso su GitHub in un archivio ZIP denominato “up”. L’archivio contiene script offuscati per caricare, scaricare ed eliminare file, nonché per modificare i permessi di accesso. Uno degli script, protetto da password e camuffato da componente del plugin All in One SEO, effettua automaticamente l’accesso dell’aggressore come amministratore.

Questi strumenti danno agli aggressori il controllo completo: possono mantenere una presenza sul server, rubare o scaricare file, eseguire comandi e intercettare dati privati.

Se il percorso diretto tramite un plugin installato non funziona, gli aggressori spesso iniettano nei siti web un altro plugin vulnerabile, wp-query-console, che consente l’esecuzione del codice senza autenticazione.

Wordfence ha incluso nel suo rapporto un elenco di indirizzi IP che generano grandi volumi di richieste dannose. Inoltre, si consiglia di cercare nei log richieste sospette verso /wp-json/gutenkit/v1/install-active-plugine /wp-json/hc/v1/themehunk-import.

Vale anche la pena controllare le directory /up, /background-image-cropper, /ultra-seo-processor-wpe per individuare file sospetti /oke. /wp-query-console

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…