Spesso parliamo di “Malware”. Ma ancora oggi molte persone non comprendono bene il reale significato di questa parola. Con questo articolo, vogliamo spiegarvi con precisione cosa sono i malware, i principali tipi e le loro differenze, in modo da non confonderli più e di conoscerli con maggiore precisione.

La parola malware, deriva dalla lingua inglese, dall’unione di due parole ovvero “MALicious” e “softWARE” che sta a significare “software maligno”, ovvero un codice capace di arrecare un danno, o garantire un vantaggio al suo creatore.

Ma per comprendere bene a fondo l’evoluzione dei “malware”; occorre tornare indietro nel tempo, quando nel 1949, il matematico John von Neumann, teorizzò la possibilità di costruire programmi per computer che si auto replicassero in maniera autonoma.

Il matematico statunitense John von Neumann, che teorizzò il concetto di virus auto-replicante.

Il concetto di programma auto-replicante trovò la sua evoluzione pratica nei primi anni ’60, in un gioco ideato da un gruppo di programmatori del laboratorio Bell della AT&T chiamato “Core War”, nel quale più programmi si dovevano sconfiggere sovrascrivendosi a vicenda. Un virus informatico è infatti un programma che ricorsivamente (ed esplicitamente) copia una versione possibilmente evoluta di sé stesso, avviando quindi una infezione.

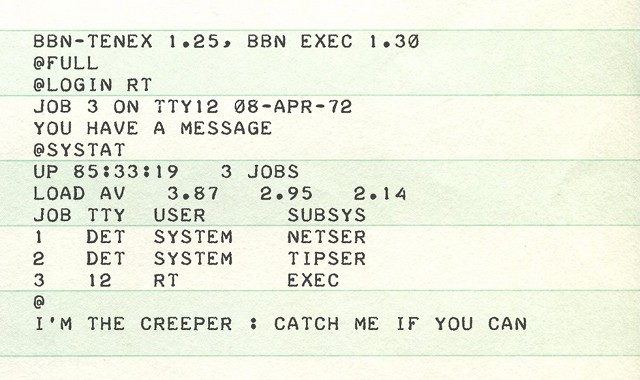

Nel 1971, Bob Thomas, un ingegnere della BBN technology, scrisse il famoso Creeper, un programma auto replicante realizzato per i terminali DEC PDP-10 che eseguivano il sistema operativo TENEX.

Creeper non era un software maligno in effetti e non era sofisticato, una volta avviato non faceva altro che scrivere sul video il messaggio «I’M THE CREEPER : CATCH ME IF YOU CAN.» per poi iniziare a stampare un file e saltare su un altro computer eseguendo le stesse precedenti operazioni. Creeper, possiamo dire che era una semplice PoC, quella che viene chiamata oggi Proof of concept, ovvero una versione “abbozzata” di una idea o di un concetto, capace di far comprendere che quanto era stato ipotizzato era realmente possibile.

File stampato da Creeper una volta in esecuzione.

Creeper non era propriamente un virus, infatti si parla di worm, analizzandolo con le terminologie moderne, perché non si replicava sulle altre macchine ma saltava materialmente da un computer ad un altro. Questo codice aveva gettato le basi di una idea che ben presto diventerà un problema di “sicurezza informatica”. Ma in quel periodo il termine virus non venne ancora associato a questi programmi.

Nel 1972 David Gerrold, uno scrittore di fantascienza, parlò della parola VIRUS, per descrivere un programma informatico che adottava medesimi comportamenti ai virus biologici, all’interno del romanzo “la macchina di DIO”.

Successivamente, nel 1973 la frase “virus per computer” era stata usata nel film Il mondo dei robot oltre che nell’albo a fumetti X-Men n. 158, pubblicato nel 1982.

Il 10 novembre 1983, Fred Cohen, uno studente dell’università Southern della California, diede uno sguardo “accademico” al futuro del digitale mostrando durante un seminario di sicurezza informatica il funzionamento di un virus informatico. Per dimostrare il suo funzionamento, Cohen avviò il suo codice all’interno di un elaboratore e dopo appena cinque minuti dall’avvio, ottenne il controllo completo del sistema.

Il programma, era riuscito ad “infettare” i computer facendo delle copie di se stesso diffondendosi da una macchina all’altra nascondendosi in un programma più grande e legittimo, che veniva caricato in un computer attraverso un dischetto.

Cohen descrisse questo comportamento come “virus informatico auto replicante”, di fatto coniando questo termine per la prima volta nel mondo accademico, anche se nella lingua parlata era già abbastanza diffuso.

Ma il malware di Cohen non era il primo del suo genere.

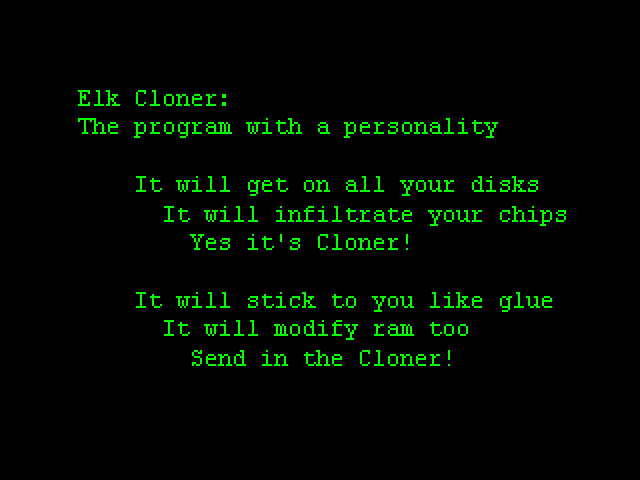

Rich Skrenta, un ragazzo di 15 anni della Pennsylvania, batté Cohen di appena un anno. Skrenta aveva un debole per fare gli scherzi ai suoi amici e aggiunse ai programmi di gioco del famosissimo Apple II, un codice che avrebbe spento il loro computer o fatto altre cose fastidiose e bizzarre.

Era il 1982, quando sviluppò Il programma che venne chiamato Elk Cloner, accreditato come il primo virus informatico apparso al mondo.

Il programma girava sul DOS 3.3 della Apple e l’infezione veniva propagata attraverso lo scambio di floppy disk.

Il virus era presente in un floppy disk nel quale erano presenti dei giochi. Dopo la cinquantesima volta che tale floppy disk veniva avviato, il programma veniva copiato nel master boot del computer, in modo tale che ogni volta che si avviava riportava la scritta “Sono Elk Cloner, un programma con una personalità”

Da li in poi, la storia risulta abbastanza conosciuta in quanto tutti abbiamo avuto a che fare con i virus informatici e con gli antivirus.

Con il passare del tempo, la parola virus venne sempre più specializzata, anche in considerazione all’evoluzione del sicurezza informatica e delle minacce.

Ecco quindi che il virus divenne ben presto worm, per poi divenire trojan, rootkit, ransomware, adware e molto e molto altro ancora.

Molte di queste “specializzazioni” vengono ancora oggi confuse da tante persone, ma con questo articolo analizzeremo le forme maggiormente diffuse, in modo da comprenderne bene le differenze e conoscerne la genesi e loro natura.

La classe dei trojan, prende il nome dal modo in cui il programma penetra in un sistema, presentandosi come un software utile e apparentemente innocuo (cavallo di Troia).

L’utente lo esegue di sua spontanea volontà, avviando al momento stesso anche le funzionalità del malware. I trojan vengono anche chiamati RAT, acronimo di Remote Administration Tool/Trojan, i quali sono composti generalmente da 2 componenti, una server e l’altra client per consentire di controllare da remoto il computer infetto ed inviare quindi le istruzioni da eseguire.

Esistono moltissime varianti di trojan, che permettono differenti modi di controllo capaci di ogni tipo di compromissioni.

Il primo trojan della storia fu Gotcha, apparso nel 1985 che fu in grado di creare molti danni. Il programma si presentava come un visualizzatore grafico di file, mentre il suo intento era quello di eliminare tutti i dati presenti sul disco.

La classe dei virus, spesso può essere confusa con altri tipi di malware, ma la discriminante è il modello di propagazione.

Infatti una volta eseguito, il virus informatico, questo infetta gli altri file in modo da fare copie di se stesso, generalmente senza farsi rilevare dall’utente. Normalmente un virus viene distribuito all’interno di un eseguibile e si diffonde una volta avviato infettando un altro eseguibile, senza che l’utente ne sia a conoscenza.

Il virus accreditato come il primo della storia, come abbiamo visto in precedenza è Elk Cloner, che spesso viene confuso con il worm Creeper, (che non è il mostro del videogioco Minecraft). Importante sottolineare che la differenza la fa il metodo di propagazione che ne discrimina la tipologia, il primo auto-replicante, il secondo, auto-propagante, ovvero che eseguiva una copia di sé stesso in modo autonomo, senza utilizzare un altro eseguibile come vettore di infezione.

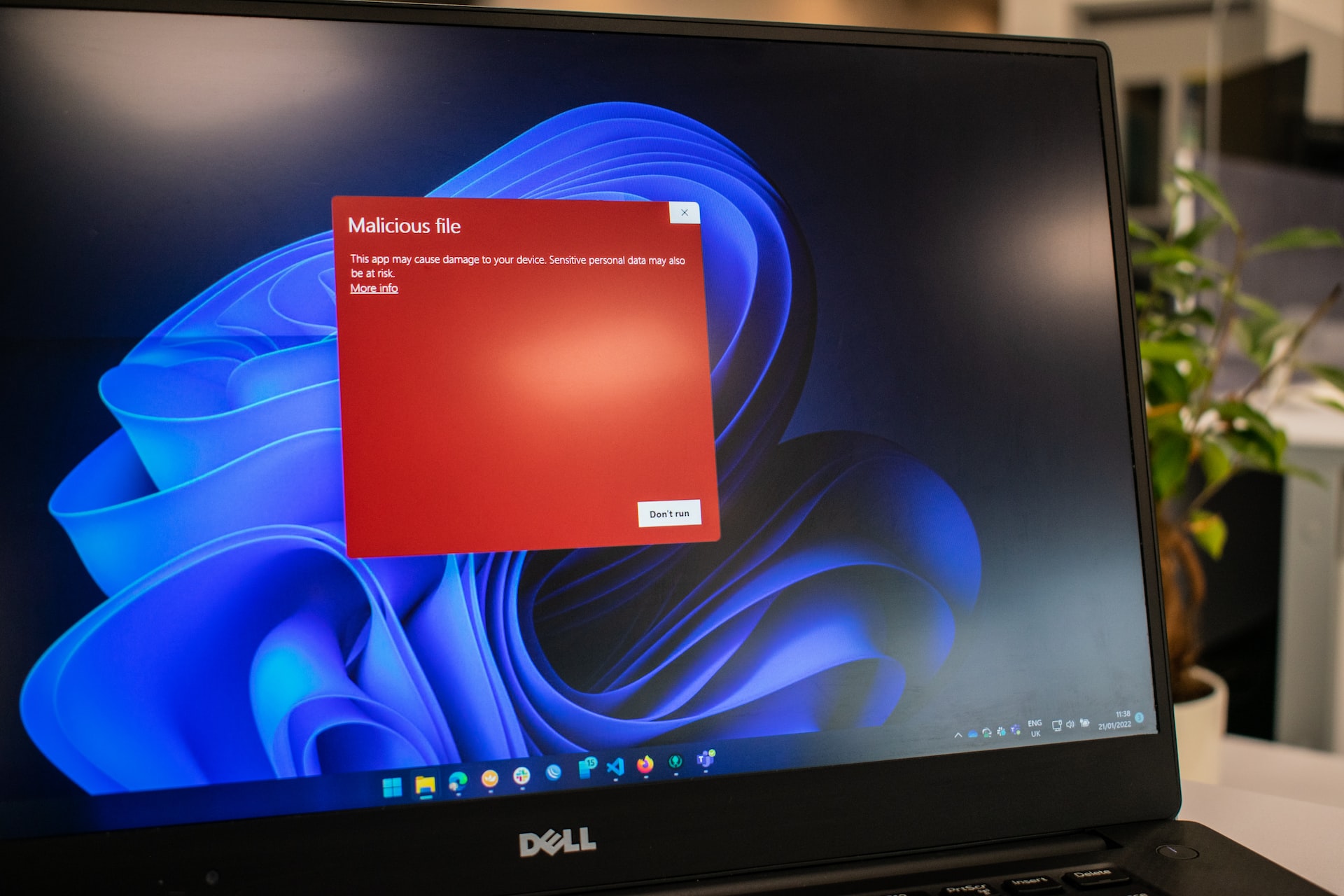

Per Ransomware si intende quella classe di malware che limita l’accesso al dispositivo che infetta, richiedendo un riscatto da pagare per rimuovere tale limitazione.

I ransomware di oggi bloccano il sistema e per evitare che l’utente possa in qualche modo agire per ripristinare l’accesso, cifra i dati e chiede un riscatto per il ripristino e la decifratura dei dati.

Inoltre, da diverso tempo il cybercrime si è organizzato in RaaS (Ransomware as a Service), ispirandosi ai servizi cloud. Questi Ransmoware sono utilizzabili anche da chi non ha competenze in malware ed in hacking. Questi operatori che lavorano nelle darknet (come ad esempio Maze, Revil, Darkside), esfiltrano anche i dati dai server compromessi in modo che se non viene pagato il riscatto, hanno sempre un ulteriore forma di ricatto verso la vittima per la pubblicazione i dati e la proprietà intellettuale trafugati dalle loro infrastrutture.

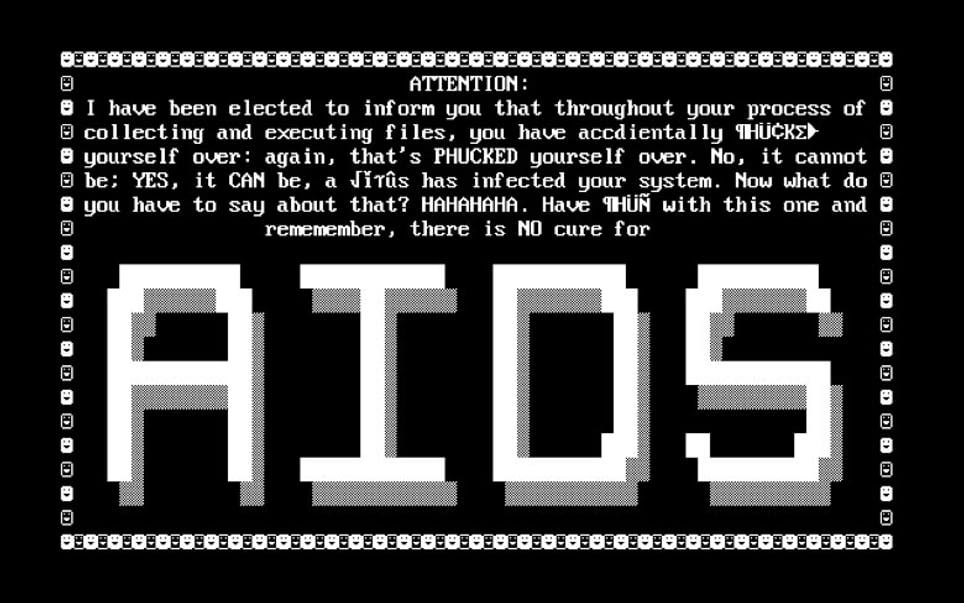

Schermata una volta eseguito il ransomware Trojan AIDS.

Il primo ransomware fu il trojan AIDS, noto anche come “PC Cyborg”, scritto nel 1989 dal biologo Joseph Popp, che eseguiva un payload il quale mostrava all’utente un messaggio che una licenza di un software installato era scaduta. Subito dopo criptava i file dell’hard disk e obbligava l’utente a pagare 189 dollari alla “PC Cyborg Corporation” per sbloccare il sistema.

I ransomware vengono spesso utilizzati alla fine di una attacco, spesso iniziato utilizzando dei RAT per la compromissione iniziale delle infrastrutture, oppure una volta acquisita la persistenza attraverso l’utilizzo dei broker di accesso. Se vuoi comprendere meglio il funzionamento della RaaS, leggi gli articoli su questo argomento to su RedHotCyber.

La classe dei Worms, (letteralmente verme in lingua inglese) rappresenta quell’insieme di malware che possono auto-replicarsi in modo autonomo. Fate attenzione che spesso si confondono con i virus. Infatti, i virus si auto replicano, ma lo fanno infettando altri file. Il mezzo più comune impiegato dai worm per diffondersi è la posta elettronica, come molti altre malware.

Infatti il worm ricerca gli indirizzi e-mail memorizzati nel computer ospite ed invia una copia di sé stesso come file allegato (attachment) a tutti o parte degli indirizzi che è riuscito a raccogliere.

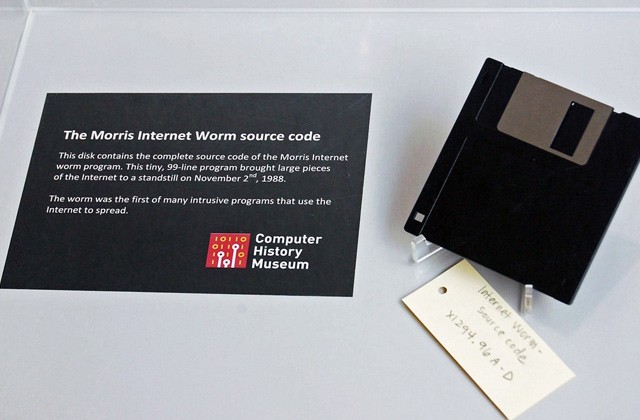

Il dischetto che contiene il worm “morris”, il primo della storia su internet.

Il primo worm della storia, venne scritto da Tappan Morris, nel 1988, uno studente della Cornell University, Robert Purcell ed è stato lanciato il 2 novembre 1988 dal laboratorio del MIT. Morris scrisse il worm perché voleva calcolare la grandezza della rete ARPANet. Dopo quindici ore dall’avvio, infettò 6000 server unix su 60.000 totali attestati sulla rete ARPANet. Morris passò alla storia sia per aver creato il primo worm, ma anche per aver portato il suo creatore alla prima condanna per pirateria informatica negli Stati Uniti d’America.

In informatica, uno spyware, è un tipo di software che raccoglie informazioni riguardanti l’attività online di un utente, senza che questo ne abbia dato un esplicito consenso.

Gli spyware, nati nell’era di Windows XP e di Internet Explorer, sono presenti generalmente all’interno di altri software, all’interno delle APP Mobile o progettati (nei casi più sofisticati) per essere messi a disposizione delle intelligence e dei governi delle nazioni, come abbiamo già visto in un video sul canale youtube “zeroday tra broker e spionaggio”.

Questi programmi consentono di intercettare i messaggi, consentire di accedere alle informazioni del telefono, alla rubrica, alle gallerie fotografiche, dove alcuni possono avere accesso al microfono e alla telecamera. Insomma, sono davvero pericolosi.

Gli spyware, a differenza dei virus e dei worm, non possono diffondersi autonomamente, quindi richiedono generalmente l’intervento dell’utente, di fatto molto simili ai trojan che utilizzando ad esempio, tecniche di ingegneria sociale oppure vulnerabilità di sicurezza note, e anche non note, come i famosi zeroday.

La parola spyware è apparsa per la prima volta nel 1995 su usenet, un forum di discussione informatico, a seguito di una discussione sul modello di business di microsoft per poi essere ripresa nel 1999 dalla Gibson Research.

Oltre ad infiniti scandali, anche l’italia ha avuto il suo scandalo sugli spyware per smartphone con Exodus, prodotto dalla società calabrese eSurv nel 2018 per poi essere utilizzato su 1000 utenti dalla polizia di stato all’interno di una serie di indagini giudiziarie.

Purtroppo gli spyware sono oggi la piaga di internet, spesso abbiamo citato il grande Bruche Shneier e la sua famosa frase “il modello di business di internet è la sorveglianza” e come dargli torto?

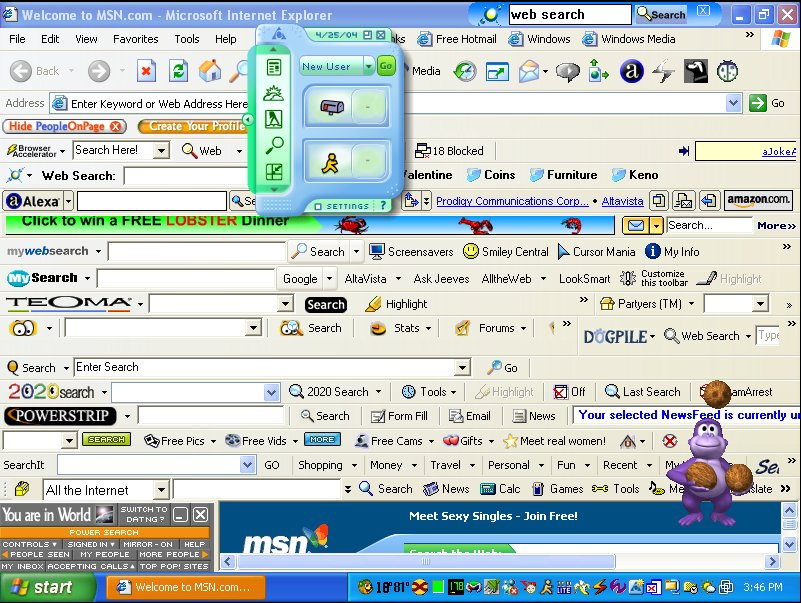

Quante volte vi è successo che navigando con il vostro browser preferito, una serie di finestre in maniera incontrollata si sono aperte e sebbene voi provavate a chiuderle, le finestre non stentavano a scomparire?

Internet Explorer infestato da Adware.

Questo è un Adware, ovvero un malware progettato per fare pubblicità, che garantisce la visualizzazione delle inserzioni pubblicitarie esposte di proposito all’utente, con finalità commerciali.

Ne esistono dei più disparati tipi, da quelli progettati per modificare l’HTML all’interno del Browser, a quelli residenti dentro le estensioni dei browser, a quelli contenuti all’interno delle APP Mobile, insomma una vera e propria jungla.

Sicuramente una lentezza nella navigazione, banner pubblicati su siti web sui quali non li avevate mai visti prima, la homepage cambiata rispetto quella impostata e finestre popup aperte di continuo, sono tutti buoni indizi per poter pensare che il tuo computer sia stato infettato da un AdWare.

Di AdWare ne esistono di moltissime tipologie, ma possiamo citarne alcuni di famosi come Fireball, DollarRevenue, Gator, DeskAd,

Per rootkit, si intende un programma progettato per consentire al criminale informatico di amministrare un sistema avendolo installato in precedenza, senza che l’utente ne sia stato consapevole.

Generalmente l’installazione di un rootkit avviene in modo automatico, oppure un attaccante può essere in grado di istallarlo una volta ottenuti i permessi di root o l’accesso come amministratore al sistema.

Ottenere questo tipo di accesso può avvenire in modo diretto verso il sistema, oppure utilizzando vulnerabilità di Privilege Escalation che rappresentano un innalzamento di privilegi rispetto ad un utente non amministrativo.

Per modo diretto invece si intende dopo aver carpito la password, attraverso attività di cracking, bruteforcing o ingegneria sociale dell’account di amministratore.

Questi malware sono apparsi per la prima volta negli anni ’90, i rootkit inizialmente prendevano di mira i sistemi Linux, infatti si parla di “root”, ovvero la superuser UNIX che per impostazione predefinita, ha accesso a tutti i file e comandi su un sistema.

IL malware viene abbinato alla parola “Kit”, che di fatto è il software che ne garantisce la persistenza e l’accesso.

Le backdoor (dall’inglese porta di servizio o porta sul retro) è un software che permette di aggirare la normale autenticazione in un sistema informatico.

Le backdoor possono nascondersi dentro qualsiasi programma e generalmente sono progettate per non essere rilevabili dai firewall, ma consentono di fatto di accedere alle funzionalità del sistema in modo silente e nascosto.

Possono essere installate su un sistema oppure sviluppate al suo interno, per consentire attività di manutenzione del software stesso fino ad arrivare ad attività di spionaggio industriale o utilizzate dalle intelligence e dai governi dei paesi.

Ma attenzione, il termine Backdoor non indica un modello di distribuzione, in quanto possono essere trasportate da RootKit, da Trojan oppure da Virus.

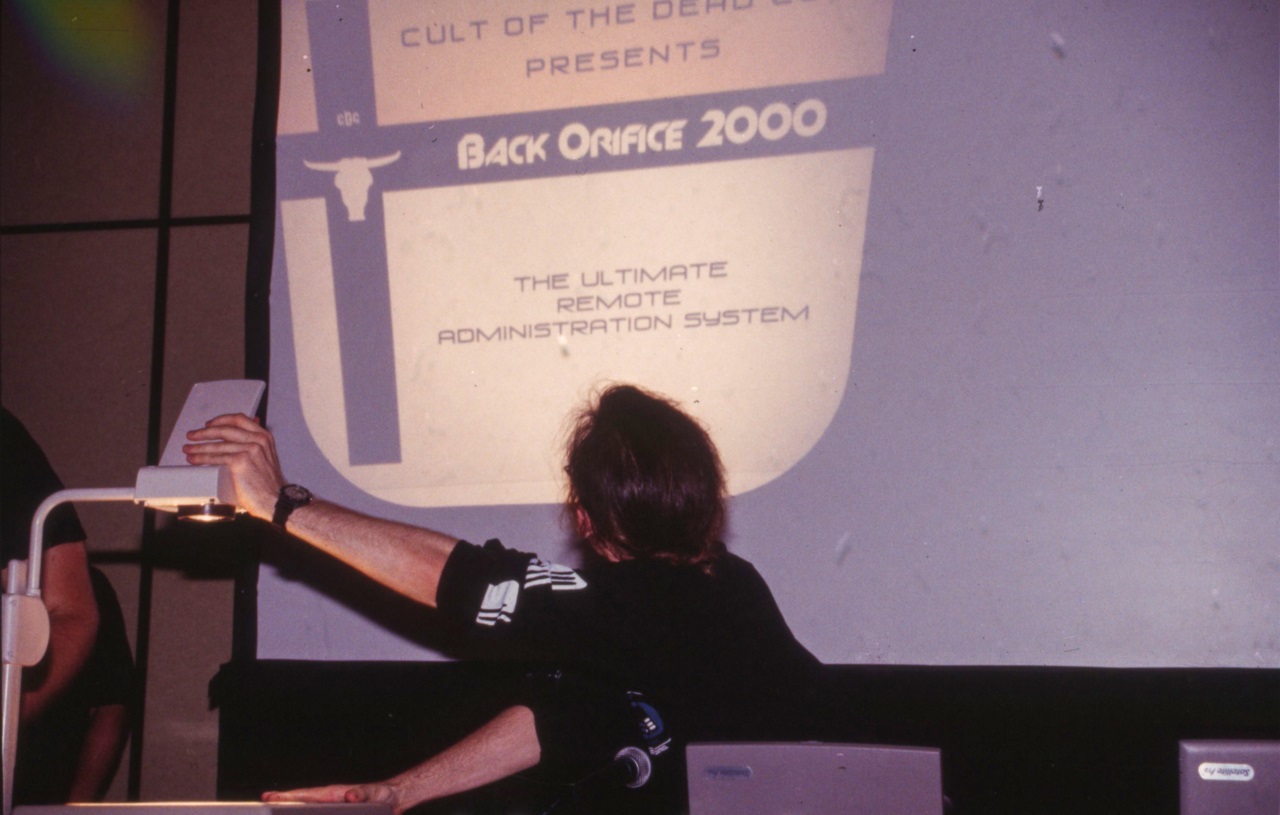

Il gruppo hacker Cult of the Dead Cow, che inventò il termine Hacktivismo e partecipò alla realizzazione del software TOR, creò nel 1998 il celebre Back Orifice, uno strumento di amministrazione remota che consentì di controllare remotamente i computer Windows su una rete.

Presentazione di Backorifice alla manifestazione Hacker del 2000.

Tale nome faceva il verso, diciamolo come si dice ora, “trollava” la nota suite di quel periodo di casa Microsoft, appunto Microsoft BackOffice.

In questo articolo, abbiamo analizzato 8 classi di malware, tra quelle maggiormente conosciute, ma esistono molti altri tipi di Malware che non tratteremo come i grayware, i rabbit e molti altri vecchi e nuovi che con il tempo prenderanno forma dalla fantasia degli hacker.

L’arma migliore per difendersi dai malware è diffidare sempre da qualsiasi software offerto gratuitamente su Internet, dagli allegati inviati tramite mail da persone sconosciute e questo tenetelo sempre bene in mente.

Ma è possibile anche proteggersi dai malware attraverso soluzioni software che sono appunto gli antivirus, pertanto sceglietene uno, meglio a pagamento, per poter avere una buona protezione e tenetelo sempre aggiornato.

Ma visto che il rischio zero non esiste, attenzione ragazzi, tenete sempre gli occhi aperti!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…