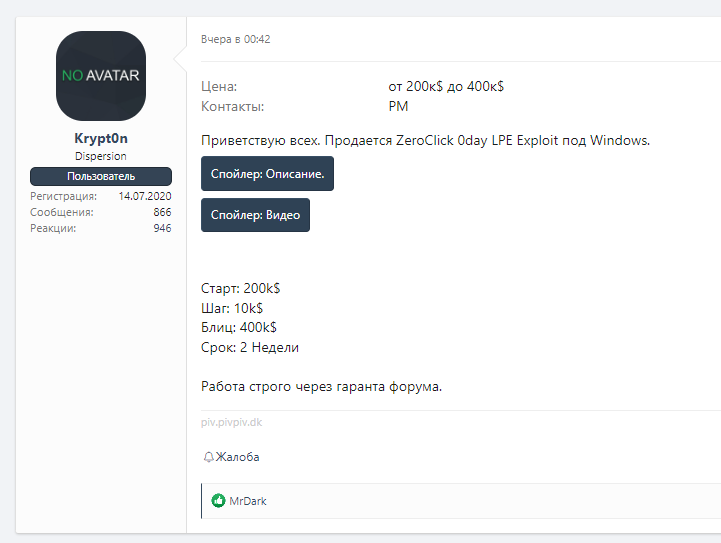

Nella attività di ricognizione delle underground svolte da DarkLab, il gruppo specializzato in Cyber Threat Intelligence (CTI) di Red Hot Cyber, abbiamo rilevato che nella giornata di ieri è apparso su un forum underground russo un annuncio allarmante: un exploit zero-click 0day per Windows, di tipo Local Privilege Escalation (LPE), è in vendita.

Questo tipo di exploit, caratterizzato da un accesso senza alcuna interazione da parte dell’utente, rappresenta una minaccia significativa, in quanto permette a un attaccante di ottenere il controllo di un sistema target semplicemente sfruttando la vulnerabilità, senza che la vittima compia alcuna azione avendo avuto accesso alla macchina con utenze con bassi privilegi.

Gli exploit zero-click, soprattutto se basati su vulnerabilità di escalation dei privilegi, sono tra i più ricercati dagli hacker. Questo perché consentono attacchi invisibili, complicando notevolmente le capacità di rilevamento e risposta delle difese di sicurezza. Se questo exploit venisse utilizzato in attacchi reali, potrebbe compromettere migliaia di dispositivi Windows in modo rapido e senza che l’utente se ne accorga.

Il fatto che l’offerta avvenga su un forum chiuso con accesso a pagamento e con la presenza di un video dimostrativo indica un certo livello di fiducia e professionalità, suggerendo che l’exploit potrebbe essere realmente funzionante. Questo genere di exploit rappresentano una minaccia critica per aziende, enti governativi e organizzazioni che utilizzano Windows.

Il prezzo iniziale di 200.000 dollari è elevato, ma non insolito per un exploit zero-day LPE mentre il prezzo di “blitz” a 400.000 dollari conferma che si tratta di un exploit altamente sofisticato e potenzialmente critico. La possibilità di acquistare tramite un garante del forum offre una certa sicurezza agli acquirenti, garantendo una transazione protetta.

Mentre Microsoft lavora costantemente per identificare e correggere le vulnerabilità, gli utenti dovrebbero seguire alcune best practices per ridurre il rischio di attacchi:

La comparsa di questo exploit zero-click 0day per Windows in vendita su un forum underground rappresenta un grave rischio per la sicurezza. La comunità globale di cybersecurity dovrà monitorare attentamente la situazione, mentre i team di sicurezza di Microsoft e delle principali organizzazioni sono impegnati a garantire contromisure adeguate.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…