Sembra che i problemi non siano finiti in questa spinosa situazione nella quale è finita la Regione Lazio. Probabilmente, gli esperti di crisis management dell’azienda, dovevano essere più cauti, per evitare di dire “la faccenda è finita”, in quanto con i crimini informatici di rilievo, le cose non finiscono così presto.

I criminali informatici che tengono sotto ostaggio i file dicono che non occorre avvertire la Polizia e che possono dare la prova di essere in grado di decifrare un file crittografato. Questo quasi tutti i RaaS lo permettono prima del pagamento del riscatto, ovvero ottenere un campione decifrato.

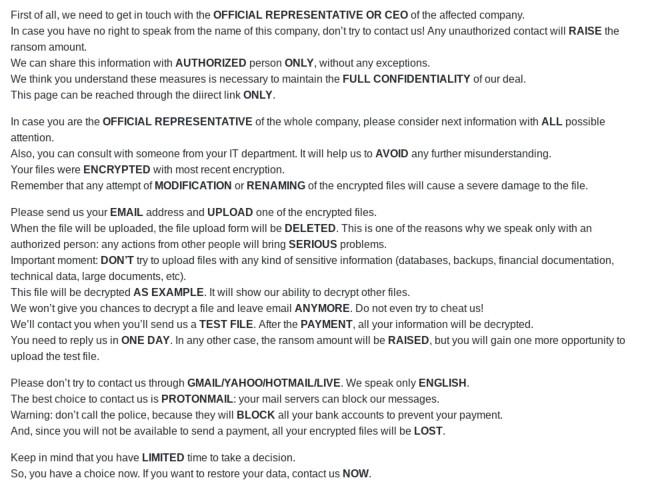

Il problema è che dopo gli annunci riportati sui social e sui giornali di aver trovato un backup, capace di ricostruire i dati al 30 di luglio, ecco che la cyber-gang, si fa viva, con un messaggio in inglese:

“Prima di tutto, dobbiamo metterci in contatto con il RAPPRESENTANTE UFFICIALE o IL CEO dell’azienda interessata”

Il messaggio continua dicendo

“Se non hai il diritto di parlare dal nome di questa azienda, non provare a contattarci! Qualsiasi contatto non autorizzato AUMENTA l’importo del riscatto. Possiamo condividere queste informazioni SOLO con persone AUTORIZZATE, senza eccezioni. Riteniamo che tu capisca che queste misure sono necessarie per mantenere la PIENA RISERVATEZZA del nostro accordo. Questa pagina è raggiungibile SOLO tramite il link diretto”.

“Nel caso in cui lei sia il RAPPRESENTANTE UFFICIALE dell’intera azienda, si prega di considerare le seguenti informazioni con TUTTA l’attenzione possibile. Inoltre, puoi consultare qualcuno del tuo dipartimento IT. Ci aiuterà a EVITARE ulteriori malintesi. I tuoi file sono stati CRIPTATI con la crittografia più recente. Ricorda che qualsiasi tentativo di MODIFICA o RINOMINA dei file crittografati causerà un grave danno al file. Inviaci il tuo indirizzo EMAIL e CARICA uno dei file crittografati. Quando il file verrà caricato, il modulo di caricamento del file verrà ELIMINATO. Questo è uno dei motivi per cui parliamo solo con una persona autorizzata: qualsiasi azione di altre persone porterà GRAVI problemi”.

Inoltre il messaggio riporta:

“Punto importante – avvisano gli incursori -: NON cercare di caricare file con qualsiasi tipo di informazione sensibile (banche dati, backup, documentazione finanziaria, dati tecnici, documenti di grandi dimensioni, ecc.). Questo file verrà decifrato COME ESEMPIO. Mostrerà la nostra capacità di decifrare altri file. Non ti daremo la possibilità di decifrare un file e lasciare più email. Non provare nemmeno a imbrogliarci! Ti contatteremo quando ci invierai un FILE DI PROVA. Dopo il PAGAMENTO, tutte le tue informazioni verranno decifrate. Devi risponderci in UN GIORNO. In ogni altro caso, l’importo del riscatto verrà AUMENTATO, ma avrai un’opportunità in più per caricare il file di prova. Parliamo solo INGLESE. Attenzione: non chiamate la polizia, perché BLOCCANO tutti i vostri conti bancari per impedire il vostro pagamento. E, poiché non sarai disponibile per inviare un pagamento, tutti i tuoi file crittografati andranno PERSI. Tieni presente che hai un tempo LIMITATO per prendere una decisione. Quindi, hai una scelta ora. Se vuoi ripristinare i tuoi dati, contattaci ORA”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.