Negli ultimi mesi, il panorama dell’hacktivismo cibernetico ha visto un’intensificazione degli scontri tra gruppi di hacktivisti con orientamenti geopolitici opposti. In particolare, Anonymous Italia e il collettivo filorusso NoName057(16) si sono impegnati in una serie di attacchi informatici reciproci, utilizzando tecniche diverse per colpire i rispettivi obiettivi.

Nel panorama dell’hacktivismo cibernetico, le tecniche di attacco utilizzate dai gruppi hacker variano in base agli obiettivi e alle strategie adottate. Due delle metodologie più diffuse sono il defacement e gli attacchi Distributed Denial-of-Service (DDoS), strumenti con finalità differenti ma entrambi capaci di generare impatti significativi sulle infrastrutture digitali. Mentre il defacement mira a modificare il contenuto di un sito web per trasmettere un messaggio politico o ideologico, il DDoS ha lo scopo di sovraccaricare un servizio online fino a renderlo inaccessibile.

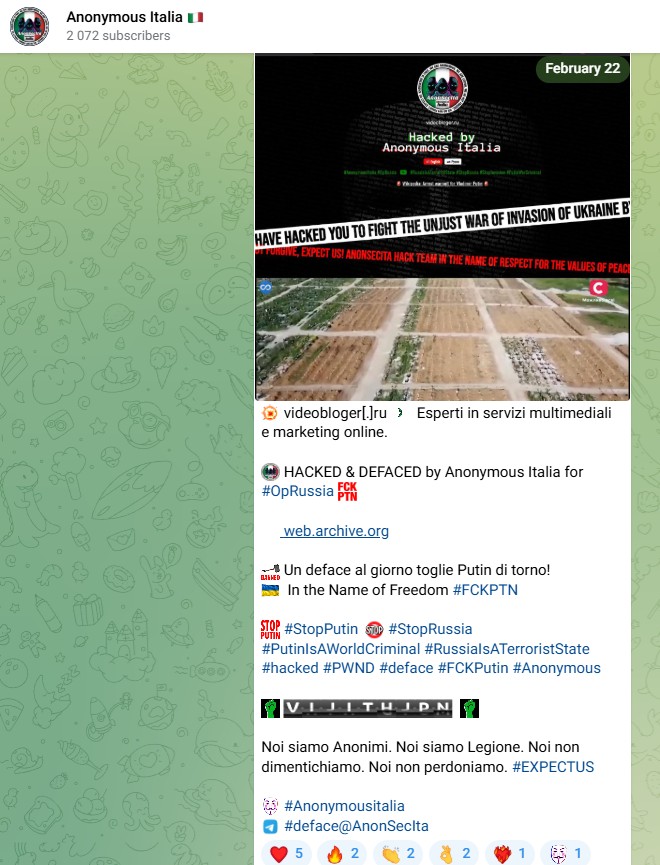

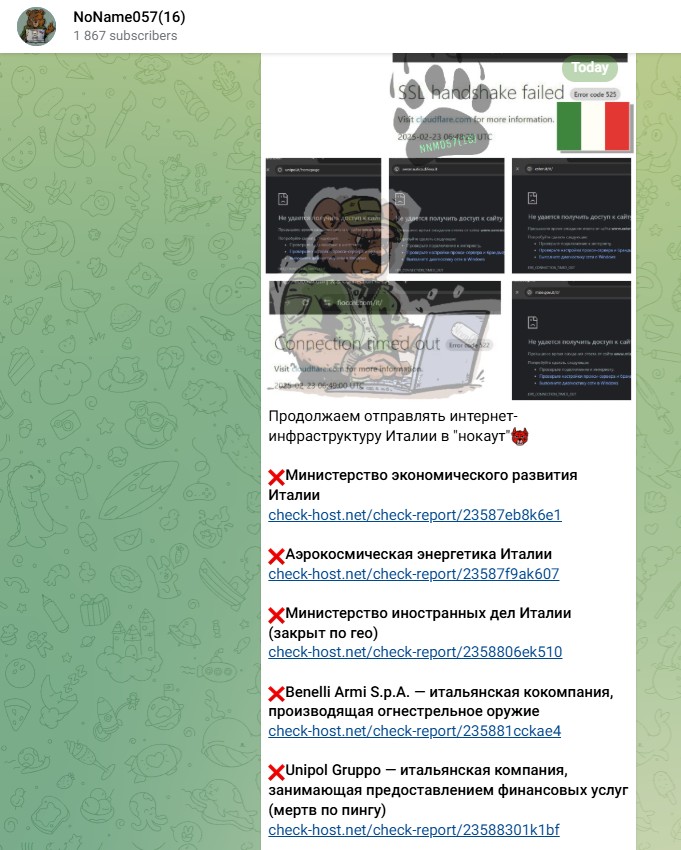

Negli scontri tra Anonymous Italia e NoName057(16), queste due tecniche sono state ampiamente utilizzate per colpire obiettivi avversari. Anonymous Italia ha preferito il defacement, alterando siti russi per diffondere contenuti contrari alla propaganda del Cremlino. Dall’altra parte, NoName057(16), noto per il suo orientamento filorusso, ha adottato il DDoS per colpire siti governativi e infrastrutture critiche italiane, causando disservizi temporanei. Questa contrapposizione tecnologica non è solo una questione tecnica, ma riflette anche le divergenze ideologiche tra i due schieramenti

Il defacement è una tecnica di attacco informatico in cui un aggressore modifica il contenuto di un sito web senza autorizzazione, sostituendo le pagine originali con messaggi politici, propaganda o semplici segni distintivi della propria attività. Questo tipo di attacco viene spesso utilizzato da gruppi hacktivisti per diffondere messaggi ideologici o da cyber criminali per danneggiare la reputazione di un’organizzazione.

Tuttavia, il defacement non è solo una questione di immagine: per poter alterare il contenuto di un sito, l’attaccante deve prima comprometterne la sicurezza. Questo avviene generalmente attraverso due metodi principali:

Il defacement non è solo una modifica visiva del sito, ma un segnale d’allarme di una compromissione più profonda. Questo tipo di attacco compromette tutti e tre i pilastri fondamentali della sicurezza informatica, noti come RID (Riservatezza, Integrità e Disponibilità):

Quando un sito subisce un defacement, è fondamentale non limitarsi a ripristinare il contenuto originale, ma avviare un’operazione di Incident Response per comprendere l’entità dell’attacco. L’attaccante potrebbe aver effettuato movimenti laterali all’interno della rete, compromettendo altri sistemi collegati. Per questo motivo, dopo un defacement è necessario:

Un attacco di defacement, quindi, non è solo un fastidio estetico, ma una potenziale violazione critica della sicurezza che può avere conseguenze gravi sia in termini di dati rubati che di danni alla reputazione.

Un attacco di Distributed Denial of Service (DDoS) è una tecnica informatica molto vecchia, come anche il defacement, che mira a rendere inaccessibile un sito web o un servizio online, sovraccaricandolo con un volume eccessivo di richieste. A differenza del defacement, che compromette tutta la RID di un sistema, il DDoS colpisce esclusivamente la disponibilità del servizio, impedendo agli utenti legittimi di accedervi.

L’obiettivo di questo tipo di attacco è quello di intasare le risorse del server, facendolo collassare sotto il peso delle richieste non lecite. Per comprendere meglio il concetto, si può pensare a un’autostrada: se il traffico è normale, le auto possono circolare senza problemi. Tuttavia, se improvvisamente migliaia di auto si riversano sulla strada nello stesso momento, si crea un ingorgo che blocca la viabilità, impedendo a chiunque di procedere. Un attacco DDoS funziona nello stesso modo: un numero enorme di richieste viene inviato a un sito web, impedendogli di rispondere a quelle legittime.

Esistono diverse modalità con cui un attacco DDoS può essere orchestrato, alcune delle quali facilmente accessibili anche a cybercriminali non esperti grazie alla proliferazione di servizi illeciti sul dark web. Tra i metodi più diffusi troviamo:

Un attacco DDoS può avere impatti significativi, specialmente su siti istituzionali, piattaforme di e-commerce o infrastrutture critiche. A seconda della durata e dell’intensità dell’attacco, le conseguenze possono includere:

A differenza di un attacco di defacement, che richiede una compromissione attiva del sito, un DDoS non viola direttamente il server, ma ne sfrutta le risorse fino a esaurirle. Tuttavia, può essere utilizzato come tecnica diversiva per coprire anche altre intrusioni più profonde, come attacchi informatici più sofisticati volti al furto di dati.

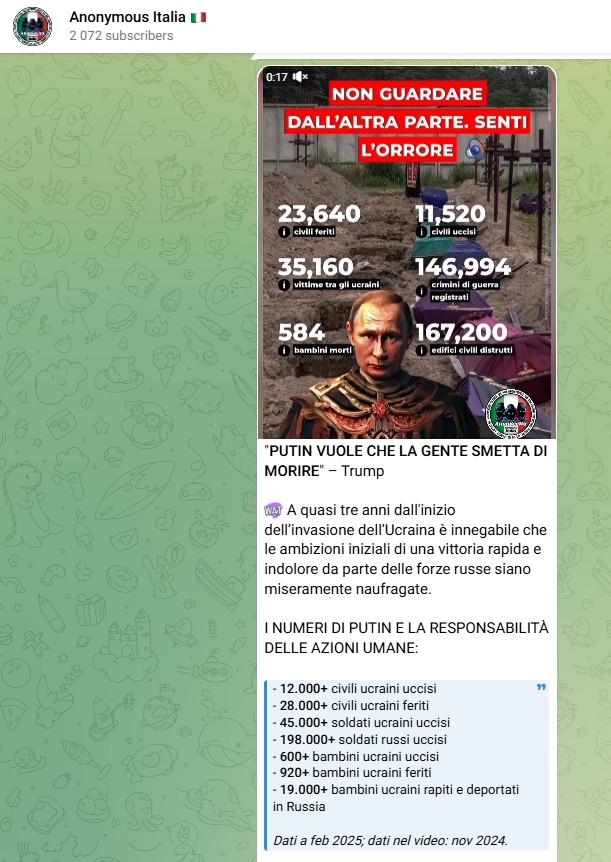

L’hacktivismo cibernetico combina l’attivismo politico con l’hacking informatico, utilizzando attacchi digitali per promuovere cause politiche o sociali. Nel caso di Anonymous Italia e NoName057(16), le loro azioni sono guidate da convinzioni ideologiche opposte, con l’obiettivo di influenzare l’opinione pubblica e danneggiare l’infrastruttura digitale dell’avversario.

Questi attacchi sollevano questioni importanti riguardo alla sicurezza nazionale e alla protezione delle infrastrutture critiche. Le autorità sono chiamate a rafforzare le difese cibernetiche e a sviluppare strategie efficaci per contrastare tali minacce, garantendo la resilienza dei servizi essenziali e la tutela dei dati sensibili.

In conclusione, la “guerra” tra Anonymous Italia e NoName057(16) evidenzia come il cyberspazio sia diventato un nuovo campo di battaglia per conflitti geopolitici e ideologici, dove anche i singoli possono prendere parte utilizzando diverse tecniche di attacco per raggiungere obiettivi strategici e propagandistici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…