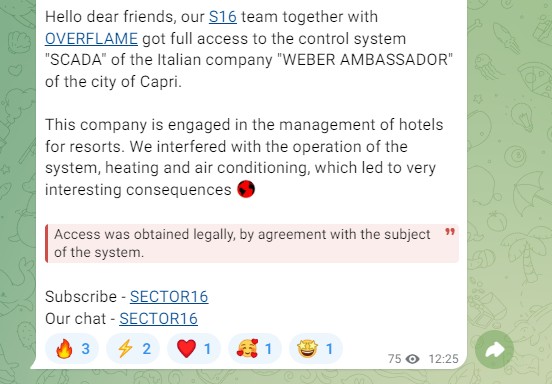

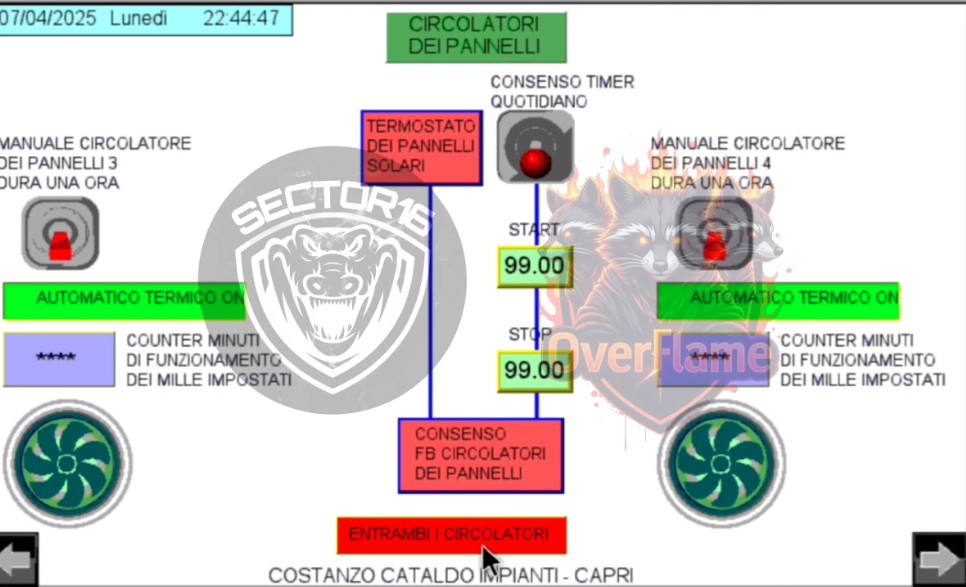

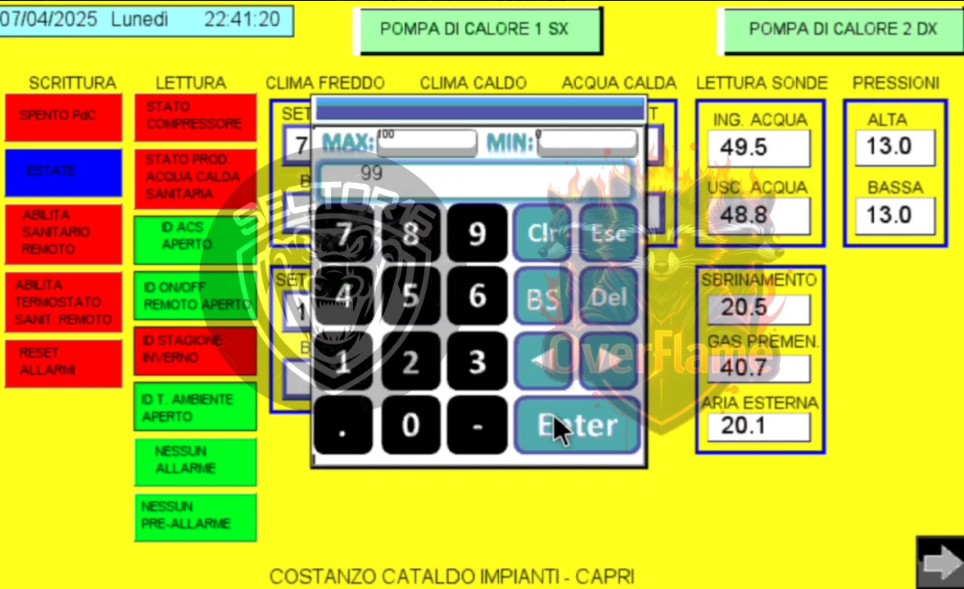

Il gruppo OverFlame, in collaborazione con il team Sector16, ha recentemente annunciato di aver ottenuto il pieno accesso al sistema di gestione SCADA di una azienda italiana, situata nella celebre isola di Capri. Attraverso il sistema compromesso, i gruppi sono riusciti a interferire con il funzionamento di riscaldamento e condizionamento degli ambienti.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

Supporta Red Hot Cyber

È importante sottolineare che, come dichiarato dagli stessi attori, l’accesso al sistema è avvenuto legalmente, tramite un accordo diretto con il soggetto proprietario della rete. Questo fa pensare a un’attività di red teaming o di pen test autorizzato, piuttosto che a un’azione malevola.

Gli ambienti SCADA, tradizionalmente utilizzati in ambito industriale, trovano applicazione anche nella gestione delle infrastrutture alberghiere di alto livello. La sicurezza di questi sistemi, spesso trascurata, rappresenta una falla critica che può impattare direttamente sul comfort degli ospiti, sulla reputazione e sui costi operativi.

Questo articolo è stato redatto attraverso l’utilizzo della piattaforma Recorded Future, partner strategico di Red Hot Cyber e leader nell’intelligence sulle minacce informatiche, che fornisce analisi avanzate per identificare e contrastare le attività malevole nel cyberspazio.

Questo evento sottolinea ancora una volta quanto i sistemi SCADA e di building management siano spesso esposti a vulnerabilità critiche, specialmente in settori come l’ospitalità di lusso.

Anche quando l’accesso avviene in modo concordato, resta evidente l’importanza di investire nella protezione delle infrastrutture digitali, adottando strategie di cybersecurity proattive e programmi di monitoraggio continuo.

Gli hotel e i resort, in particolare, devono comprendere che una violazione non si traduce solo in problemi tecnici, ma può anche avere gravi ripercussioni sull’immagine e sulla fiducia dei clienti.

Affidarsi a team di esperti per condurre test di penetrazione regolari può fare la differenza tra una vulnerabilità gestita in sicurezza e un disastro pubblico.

Come nostra consuetudine, lasciamo spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda e saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.