Sembrerebbe che in questo momento un attacco informatico su vasta scala si stia imbattendo sui siti governativi italiani, iniziato quasi al termine della conferenza CyberTech Europe 2022, dove ospiti d’eccezione si sono passati il testimone in una “Maratona cyber” all’insegna della sicurezza nazionale.

Si tratta per il momento di un Denial-of-Service Attacks (DDoS), che potrebbe essere anche interpretato come un preludio o un avvertimento a qualcosa di più grande che si sta dispiegando verso alcuni paesi della NATO da un gruppo/gruppi hacker che già in precedenza si erano schierati a favore della Federazione Russa.

La notizia è balzata da Telegram ai Social, riportata dal ricercatore di sicurezza Marco Govoni in un post su Linkedin. Infatti un gruppo di cybercriminali ha avviato un pesante attacco DDoS verso una serie di obiettivi, tra questi anche molti siti italiani.

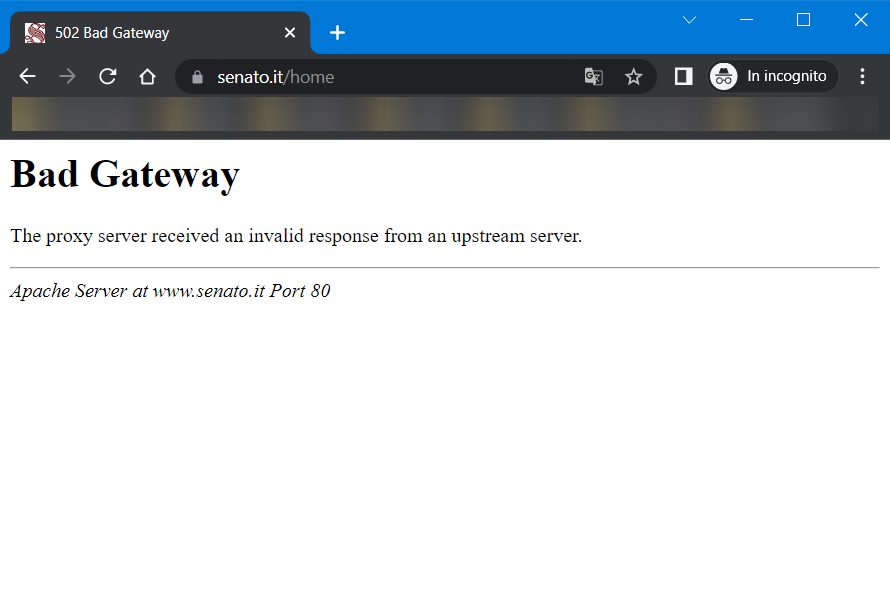

Tra questi obiettivi c’è il ministero della difesa e il senato, che al momento risulta irraggiungibile.

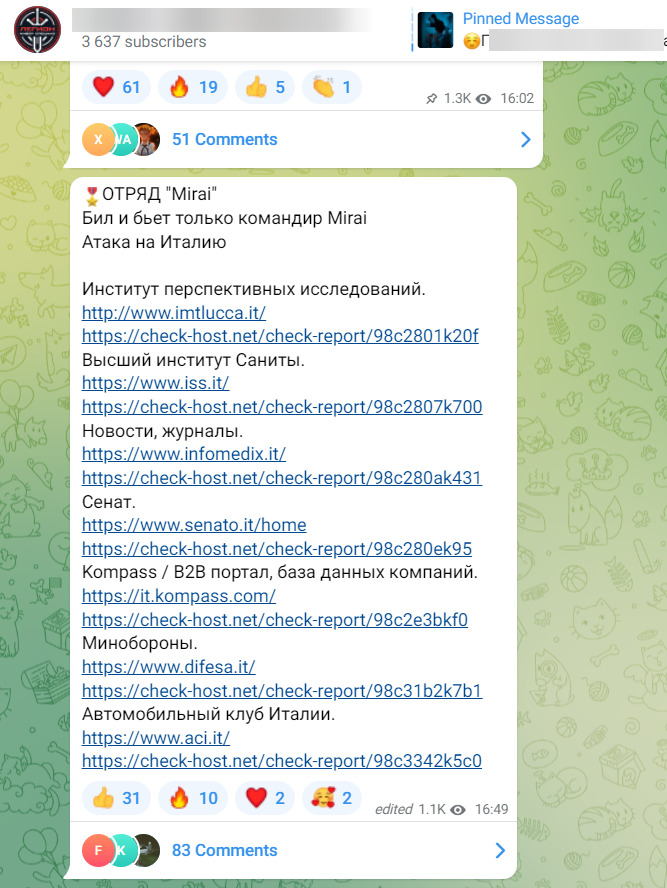

Dalle analisi svolte da RHC, accedendo all’interno del canale telegram della cybergang, si tratta del gruppo di hacker Killnet e Legion che si stanno organizzando in modo molto simile al gruppo Telegram creato dall’Ucraina per aggregare un battaglione di hacker hacktivisti capaci di prendere in gestione dei compiti e abbattere siti obiettivo per i Russi.

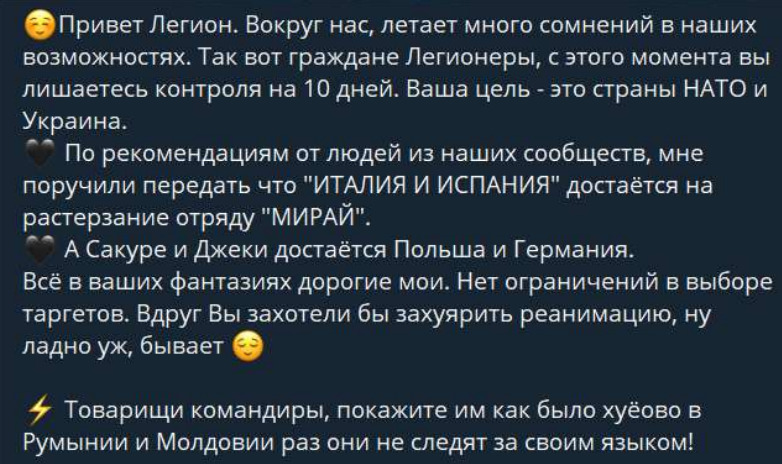

All’interno del canale telegram, un messaggio preliminare riportava quanto segue:

Ciao Legione. Intorno a noi, ci sono molti dubbi sulle nostre capacità. Quindi, cittadini e Legionari, d'ora in poi perdete il controllo per 10 giorni. Il vostro obiettivo sono i paesi della NATO e l'Ucraina.

🖤 Sulla base delle raccomandazioni delle persone delle nostre comunità, mi è stato ordinato di trasmettere che "ITALIA E SPAGNA" viene fatta a pezzi dal distaccamento "MIRAI".

🖤 Sakura e Jackie ottengono Polonia e Germania.

Tutto è nelle tue fantasie, mio caro. Non ci sono restrizioni nella scelta degli obiettivi. 😌

⚡️ Compagni comandanti, mostra loro quanto è stato brutto in Romania e in Moldova dato che non guardano la loro lingua!

Tra le vittime designate ci sono diversi siti web di appartenenza governo e aziende private. Tra di loro ci sono il Ministero della Difesa, il Senato, l’Istituto Superiore di Sanità, l’Automobile Club d’Italia, la Scuola IMT di Studi Superiori Lucca, Infomedix International e Kompass.

Questo gruppo ha attaccato i siti con un attacco DDoS, sovraccaricando i server e mettendoli offline.

Oltre all’Italia, sul sito telegram, sono presenti altri obiettivi tra i quali dei siti della Polonia e della Germania che sono al momento irraggiungibili.

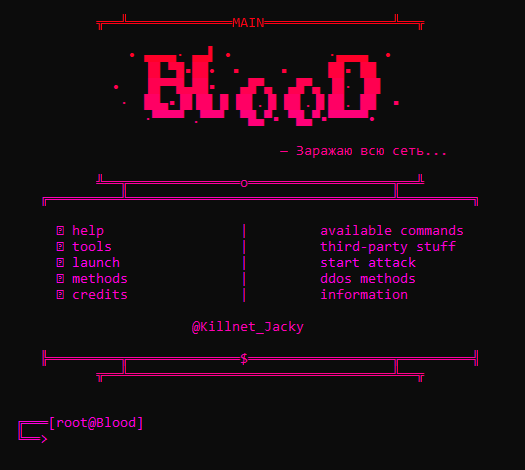

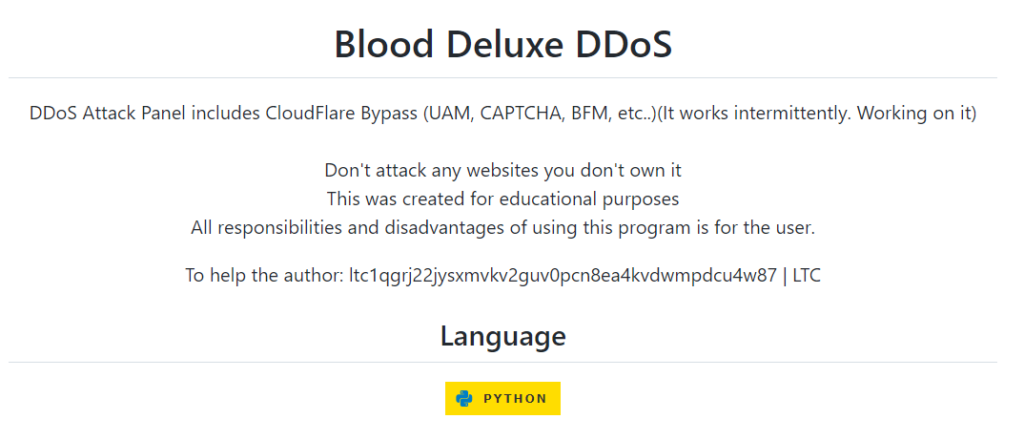

il tool utilizzato dalle cybergang si chiama Blood, e si tratta di una variante della nota botnet Mirai, che utilizza dispositivi di varia natura per sferrare ed amplificare attacchi DDoS.

All’interno del sito GitHub dove è presente il codice sorgente di BlooD, viene riportato il seguente avvertimento:

“Non attaccare siti Web di cui non sei proprietario, Questo è stato creato per scopi didattici. Tutte le responsabilità e gli svantaggi dell’utilizzo questo programma sono a carico dell’utente”

Ma come sappiamo oggi non esiste più nessun limite ed uno stress tool si trasforma facilmente in un sistema per generare disservizi a dei siti governativi, sia in Russia che nella NATO.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…