Purtroppo le parole della politica alle volte non aiutano quando si tratta di hacktivismo o di attacchi sponsorizzati. Lo abbiamo compreso già nella guerra tra Russia e Ucraina con gli attacchi all’italia condotti dal gruppo filorusso Killnet.

In questo caso invece, gli hacktivisti di NoName, dopo aver colpito ieri il Ministero della Difesa e oggi il sito dei Carabinieri, mettono offline anche il sito del della Banca Carige che è divenuto BPER Banca.

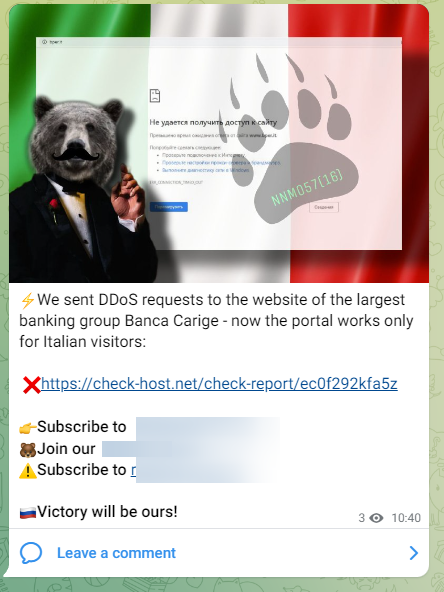

Gli hacktivisti filorussi hanno pubblicato poco fa un messaggio sul loro canale Telegram che riporta quanto segue:

Abbiamo inviato richieste DDoS al sito web del più grande gruppo bancario Banca Carige - ora il portale funziona solo per i visitatori italiani:Dal messaggio si riesce ad intuire che la banda criminale ha capito che la Banca sta applicando una serie di regole di blocco (filtering), evitando il raggiungimento del sito da parte di IP stranieri afferenti alla botnet.

Questa mitigazione è possibile attivarla nel caso in cui il soggetto fosse in grado di richiedere un intervento al suo Internet Service Provider (ISP). Si tratta quindi del blocco del traffico proveniente da una subnet o da un AS accettando, quindi, di fare a meno di tutto il traffico (sia malevolo che lecito) proveniente dal segmento di rete identificato.

Questa operazione è critica; gli IP sorgenti potrebbero essere stati arbitrariamente scelti dall’attaccante proprio allo scopo di indurre il soggetto target ad impostare una regola di blocco per quel preciso IP/subnet provocando, di conseguenza, disservizi a partire da una specifica area geografica o subnet.

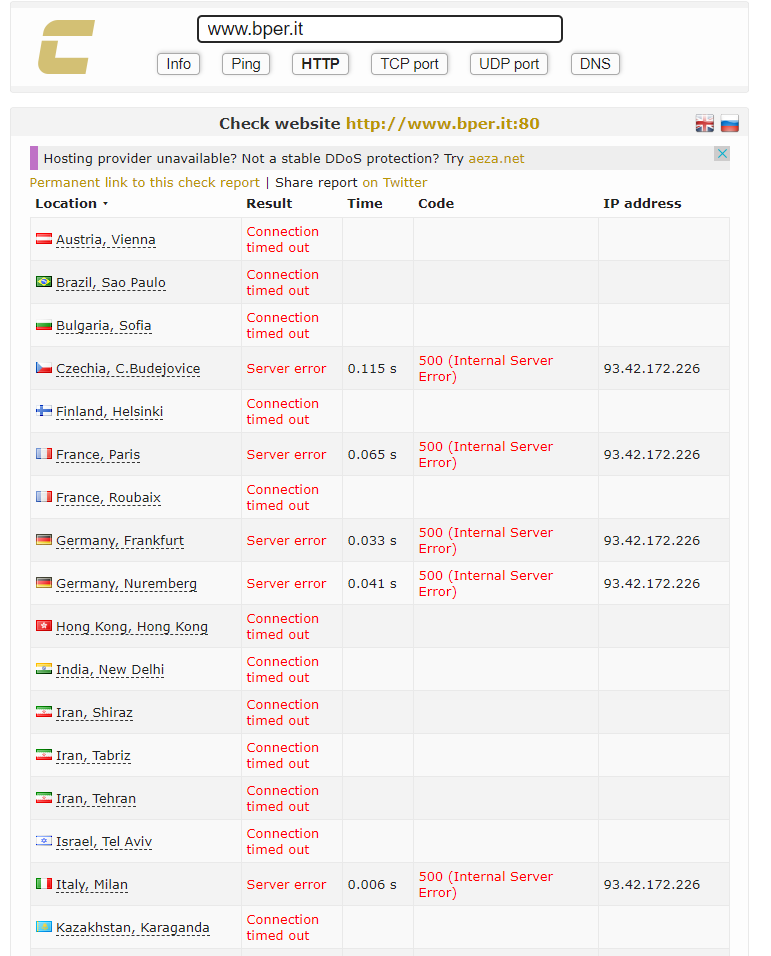

Di seguito il CheckHost che riporta la raggiungibilità del dominio dove si può vedere che risulta non accessibile da varie parti del mondo.

Nel momento in cui scriviamo l’articolo, alle 11:25 del 22/02/2023, il sito www.bper.it risulta irragiungibile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…