Come abbiamo riportato poco fa, l’attacco all’agenzia delle entrate effettuato da LockBit, presenta dei punti poco chiari che probabilmente verranno chiariti nei prossimi giorni o nelle prossime ore.

Infatti i dati fatti trapelare da LokBit, non sembrano riportare a dei dati interni dell’Agenzia delle Entrate, infatti da fonti anonime pervenute a Red Hot Cyber, sembrerebbe che a parte la rivendicazione sul sito di LockBit, all’interno dell’Agenzia non ci siano segni di violazione o richieste di riscatto.

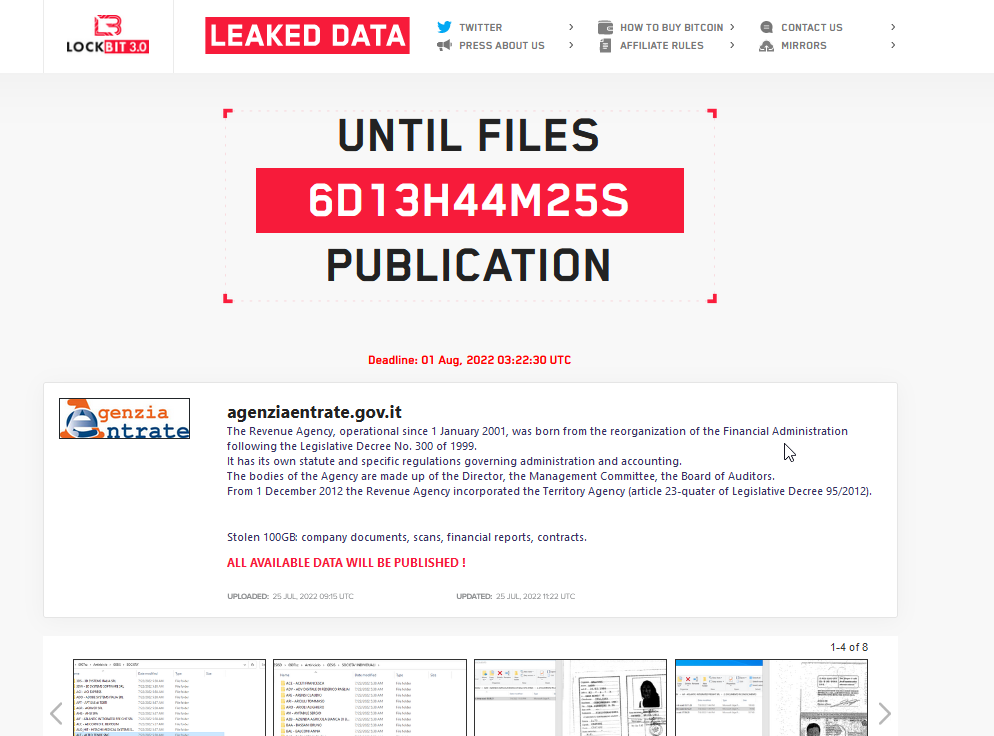

Nel mentre LockBit oltre a pubblicare i samples, aggiunge anche un giorno in più al suo countdown fissandolo a 6 giorni, con scadenza prevista per il 01 Agosto 2022.

Ricordiamo che non è la prima volta che LockBit ha riportato nel suo data leak site (DLS) una azienda quando invece si trattava di un’altra.

Questo lo abbiamo appurato anche noi di Red Hot Cyber, quando abbiamo lavorato sul caso della Farmacia Statuto, che era stata riportata come vittima di Lockbit sul suo DLS, ma si trattava di tutt’altra azienda.

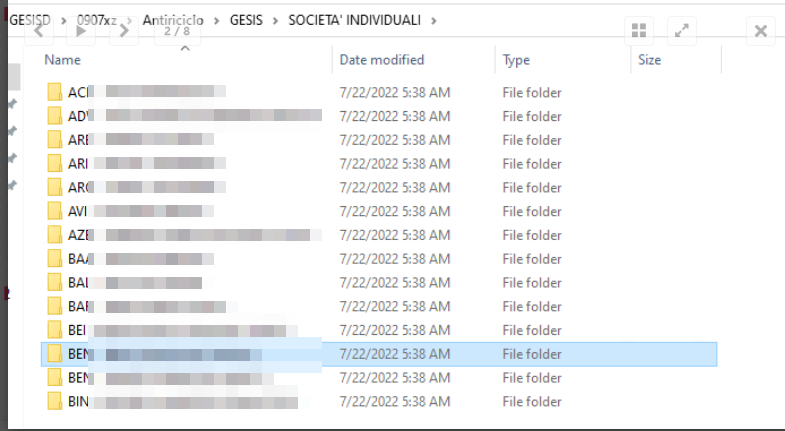

A livello di indizi, nei samples riportati da LockBit, troviamo informazioni all’interno di cartelle con il nome GESIS e potrebbero essere riconducibili ad una azienda che lavora per la Pubblica Amministrazione. Inoltre dei 4 documenti di identità pubblicati, 3 sono di cittadini stranieri.

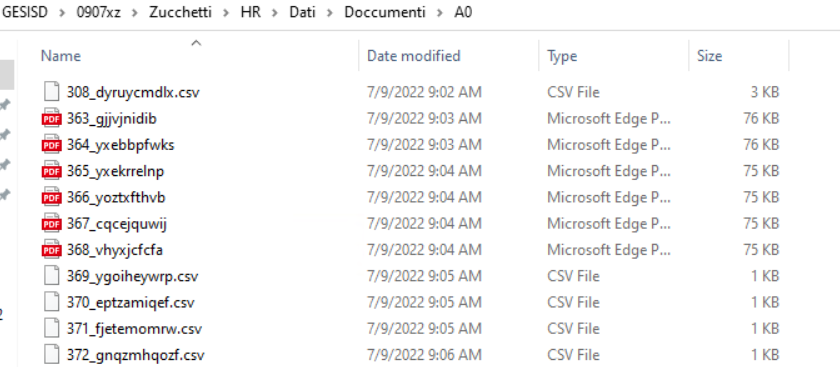

Inoltre, c’è una cartella con il nome “Zucchetti”, che potrebbe far pensare che l’azienda in questione utilizzi un prodotto della nota azienda italiana che produce software.

Infatti i samples pubblicati, mostrano informazioni organizzate che sembrano essere afferenti ad altre organizzazioni che hanno a che fare con l’Agenzia, ma non l’agenzia stessa.

Inoltre, alcuni dati personali riportati non sono neanche di persone italiane

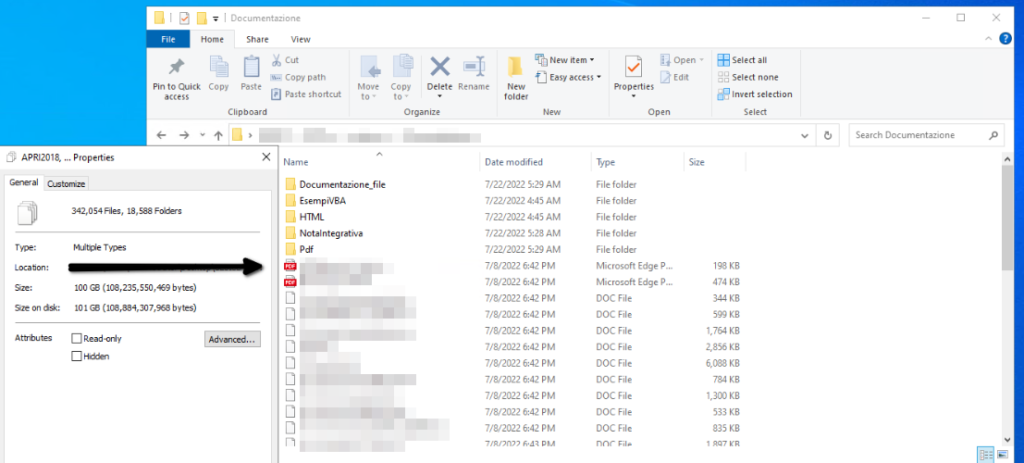

Sicuramente i dati sono tanti e dalle schermate dei samples, si parla di 100GB di dati esfiltrati.

Ora occorre comprendere di chi realmente siano e potrebbe non essere una cosa facile.

Abbiamo chiesto a Lokbit di darci spiegazioni sull’accaduto. Stiamo attendendo una risposta in merito.

Ciao LockBit.

Abbiamo visto che avete aggredito l'Agenzia delle Entrate.

Ma avete attaccato direttamente l'Agenzia oppure avete percorso altre strade?

Mi dicono che la situazione non è chiara. Potete darci se possibile qualche indicazione?

Grazie!Nel mentre l’Agenzia delle Entrate ha emesso il primo comunicato stampa sulla situazione che riporta quanto segue:

In riferimento alla notizia apparsa sui social e ripresa da alcuni organi di stampa circa il presunto furto di dati dal sistema informativo della fiscalità, l’Agenzia delle Entrate precisa di aver immediatamente chiesto un riscontro e dei chiarimenti a SOGEI SPA, società pubblica interamente partecipata dal Ministero dell’Economia e delle Finanze, che gestisce le infrastrutture tecnologiche dell’amministrazione finanziaria e che sta effettuando tutte le necessarie verifiche.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.