La JSC Moscollector è un’azienda russa che si occupa della gestione e manutenzione di Condutture per la comunicazione. Fondata il 14 ottobre 2020, ha sede a Mosca e opera sotto la forma giuridica di società per azioni non pubbliche. La società non figura in alcuna lista internazionale di sanzioni, ma è stata segnalata come entità di interesse.

Tra le sue attività, la JSC Moscollector si occupa di fornire servizi per l’installazione e la manutenzione di cavi, compresi quelli in fibra ottica, nelle condutture di comunicazione. Offre anche servizi di progettazione e costruzione per la posa e la rimozione di linee cavi. Inoltre, la società ha stretto contratti pubblici con varie istituzioni governative russe, tra cui il Servizio di Comunicazione Speciale e Informazione del Servizio Federale di Guardia della Federazione Russa e il Ministero della Giustizia della Federazione Russa.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

L’obiettivo dell’attacco informatico era il cosiddetto Supervisory Control and Data Acquisition (SCADA), un sistema di gestione e supervisione dei processi industriali a distanza, che permette di controllare e regolare i parametri delle centrali elettriche, delle reti idriche, dei gasdotti e degli impianti chimici. Lo SCADA è una componente cruciale per la sicurezza nazionale e la continuità dei servizi, e richiede protocolli di protezione elevati per prevenire intrusioni e sabotaggi. Tuttavia, gli hacker criminali sono riusciti a superare le difese del sistema e a causare il collasso di una parte importante dell’infrastruttura russa.

Ironia della sorte, Moscollector era stata recentemente certificata dal Servizio Federale di Sicurezza (FSB) come “sicura e affidabile”, dopo aver superato un rigoroso audit delle sue misure di sicurezza informatica. La società aveva affermato di aver implementato gli ultimi standard e tecnologie per proteggere i suoi sistemi da minacce esterne, e di aver formato il suo personale su come prevenire e rispondere agli attacchi informatici. Tuttavia, queste rassicurazioni si sono rivelate false, poiché gli aggressori hanno sfruttato una vulnerabilità nel software SCADA e hanno ottenuto l’accesso alla rete. Il FSB ha avviato un’indagine per identificare gli autori e le loro motivazioni, e per valutare l’entità del danno causato dall’attacco.

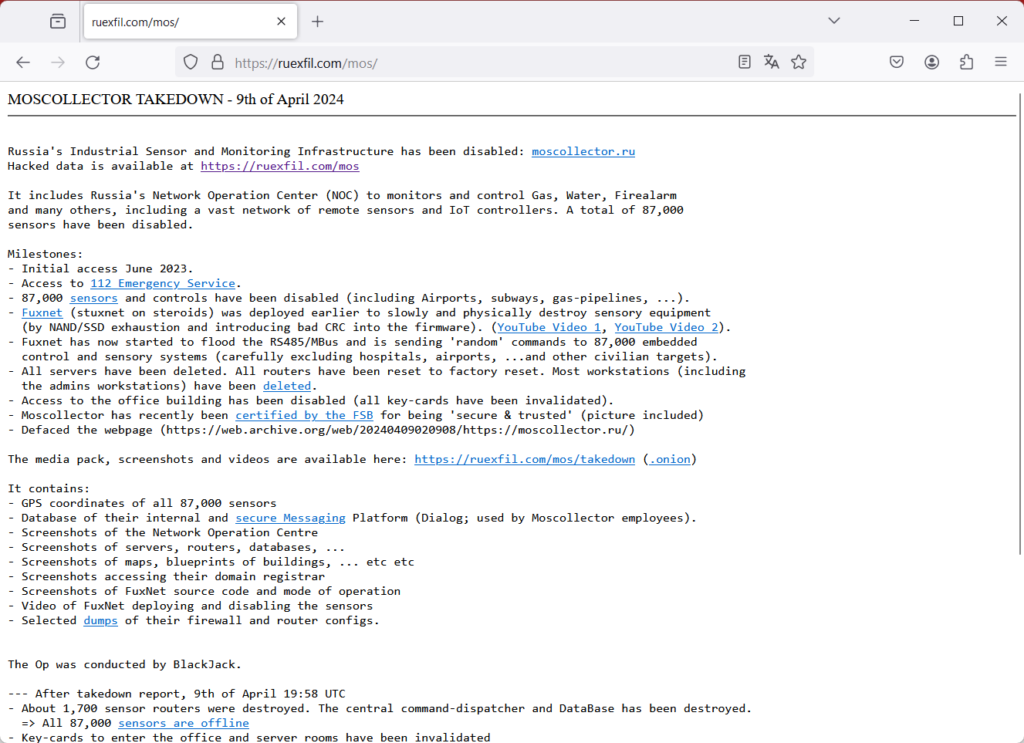

Un attacco informatico di vasta portata ha messo fuori uso l’infrastruttura di sensori e monitoraggio industriale della Russia, compromettendo la sicurezza e il funzionamento di servizi essenziali come gas, acqua, allarmi antincendio e altri. Gli attaccanti hanno reso disponibili informazioni rubate su un vasto sistema che comprende il Network Operation Center (NOC) russo per monitorare e controllare gas, acqua e allarmi antincendio e molti altri, inclusa una vasta rete di sensori remoti e controller IoT. Complessivamente, sono stati disabilitati 87000 sensori, causando danni e disagi in diverse aree del paese.

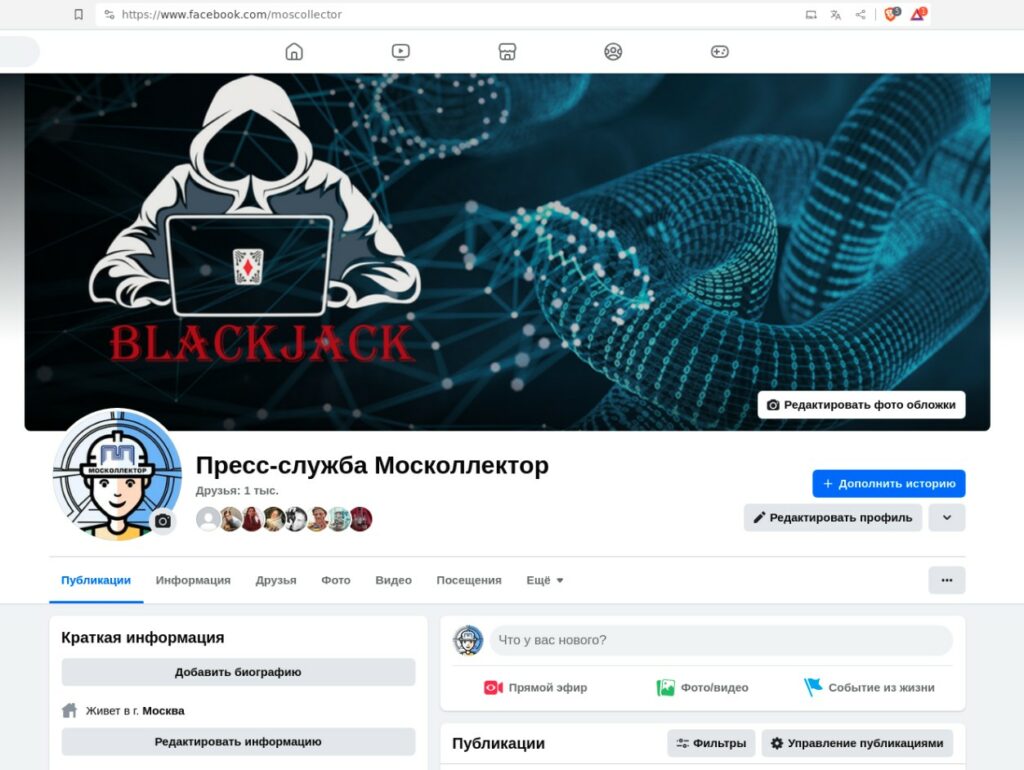

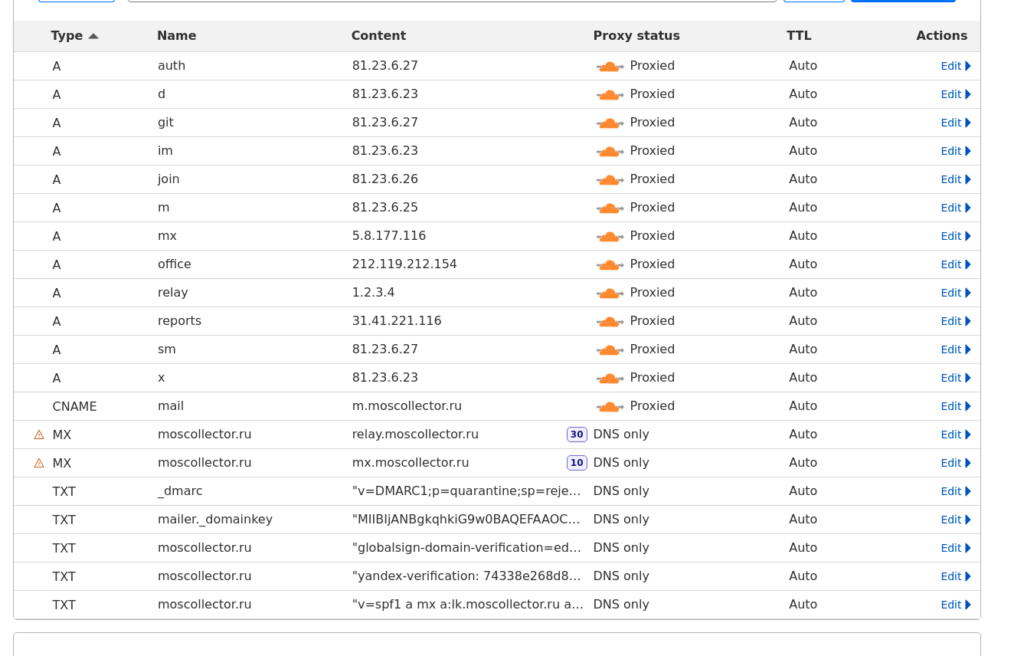

Il gruppo BlackJack oltre a compromettere l’infrastruttura, da quanto viene riportato, ha avuto accesso anche al domino e alle pagine faceBook dell’azienda, oltre che ai server, telefoni, telecamere, router, SIM, ecc ecc…

Gli hacker di BlackJack sono un gruppo associato all’agenzia di spionaggio principale dell’Ucraina, il SBU (Servizio di Sicurezza dell’Ucraina). Il gruppo si ispira alla figura del gioco d’azzardo, che simboleggia il rischio, la sfida e la fortuna. Hanno recentemente effettuato un attacco Cyber contro un provider di servizi internet di Mosca, M9 Telecom, come rappresaglia per l’attacco subito da Kyivstar il mese scorso. Secondo le fonti, il gruppo ha cancellato 20 terabyte di dati, lasciando alcuni residenti di Mosca senza internet. L’attacco è stato descritto come un “riscaldamento” prima di un attacco più significativo in risposta all’attacco a Kyivstar.

Il gruppo si definisce come un collettivo di attivisti digitali, che agisce per difendere la libertà, la giustizia e la verità, e che usa le sue abilità informatiche come arma contro il potere.

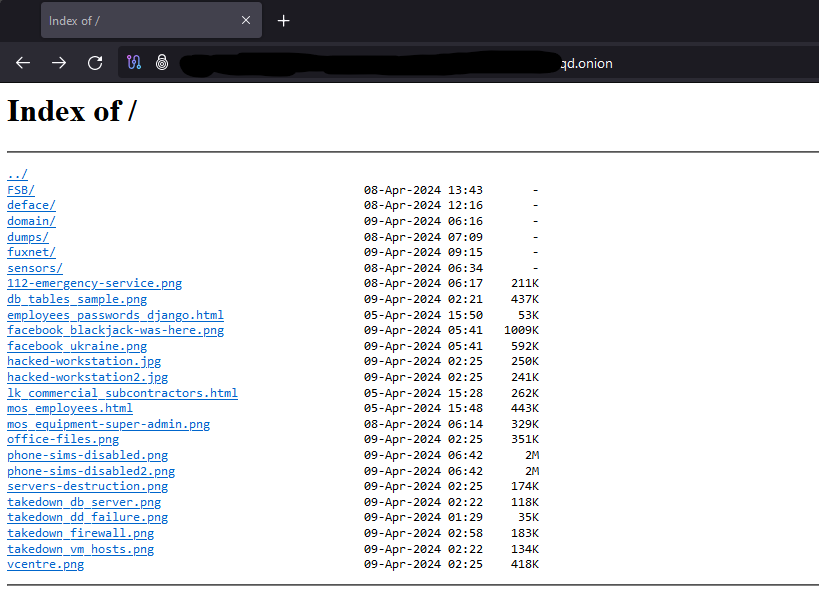

Le origini e la struttura di BlackJack sono avvolte nel mistero, e non si conosce il numero, l’identità o la posizione dei suoi membri. Tuttavia, le autorità hanno individuato alcuni indizi e tracce che potrebbero portare alla loro scoperta. Tra questi, ci sono il logo del gruppo, una carta da gioco nera con un asso e un jack, che compare spesso nei siti web e nei dispositivi hackerati, il codice di FuxNet, che contiene alcune firme e riferimenti dei programmatori, e i media pack, che potrebbero essere analizzati per estrarre informazioni sui metodi e sui tempi dell’attacco. Le indagini sono in corso, e si spera di poter individuare e fermare i responsabili di questo e di altri attacchi informatici.

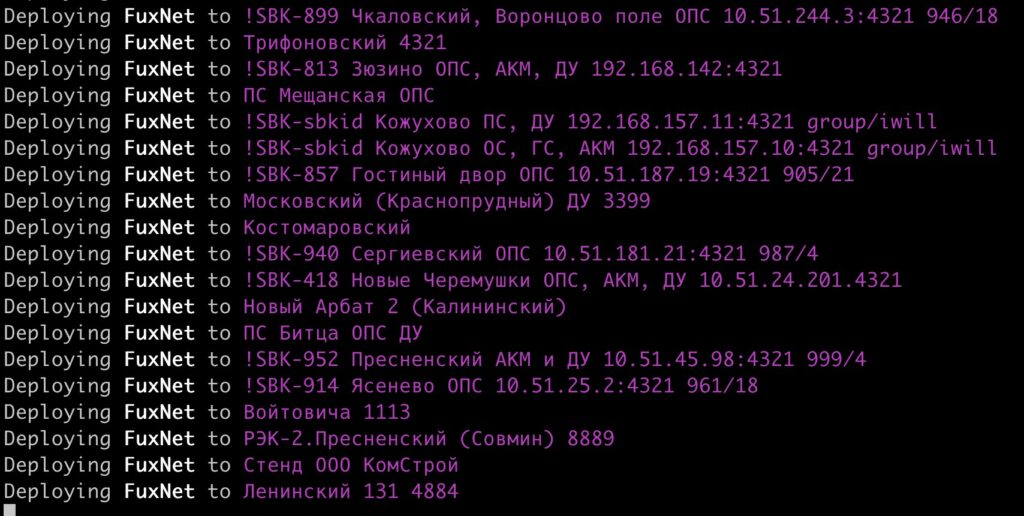

Il codice è basato su Stuxnet, un famoso virus informatico creato dagli Stati Uniti e Israele per sabotare il programma nucleare iraniano nel 2010.

Gli hacker di BlackJack hanno modificato e migliorato il codice originale, aggiungendo nuove funzionalità e capacità. Il codice di FuxNet è composto da diversi moduli, che svolgono diverse funzioni, tra cui:

L’attacco ha avuto diverse fasi chiave, secondo quanto riportato dagli hacker che hanno rivendicato la responsabilità dell’operazione.

Queste le fasi:

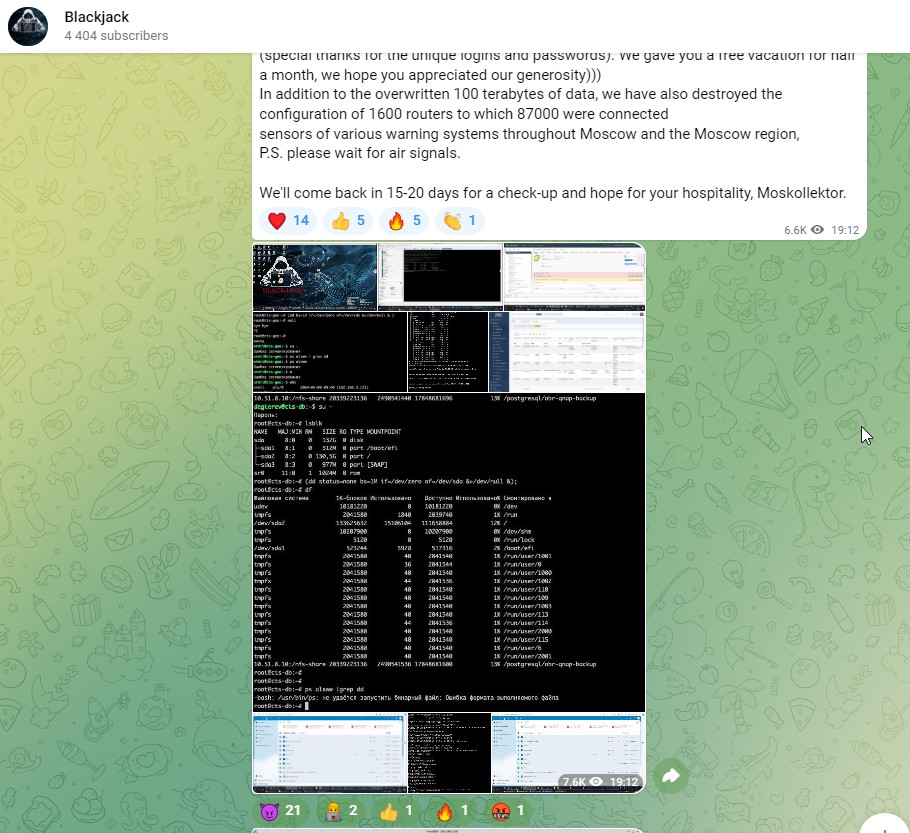

Dopo il takedown, avvenuto il 9 aprile alle 19:58 UTC, è emerso che circa 1600 router sono stati distrutti e il sistema di comando e controllo centrale è stato danneggiato, lasciando offline tutti gli 87000 sensori. Le schede chiave per accedere agli uffici e alle sale server sono state invalidate, così come tutti i database e le email sono stati cancellati.

Un totale di 30TB di dati è stato cancellato, insieme ai backup. Inoltre, è stata esaurita la carta di credito aziendale e il controllo del dominio “moscollector.ru” è stato preso.

L’attacco è stato condotto da BlackJack, un gruppo di hacker noto per le sue azioni contro i governi e le multinazionali, e ha lasciato una scia di distruzione nell’infrastruttura di monitoraggio industriale della Russia, mettendo in evidenza le vulnerabilità dei sistemi di sicurezza informatica. Il governo russo ha dichiarato lo stato di emergenza e ha avviato un’indagine per identificare e arrestare i responsabili.

L’attacco non si è limitato a sabotare l’infrastruttura russa, ma ha anche esposto al pubblico informazioni sensibili e riservate, che potrebbero avere ripercussioni sulla sicurezza nazionale e internazionale.

Gli hacker hanno infatti pubblicato su di un sito web russo noto per le sue attività di attivismo digitale, una serie di media pack, screenshot e video dell’attacco, che includono:

L’attacco informatico alla Russia ha dimostrato quanto sia fragile e vulnerabile l’infrastruttura di monitoraggio industriale, che è essenziale per il funzionamento di molti servizi e attività. Questo tipo di attacco potrebbe avere conseguenze devastanti se fosse diretto contro altre istituzioni internazionali, come l’ONU, l’UE, la NATO, o altri organismi di cooperazione e sicurezza. Inoltre, potrebbe innescare una spirale di sospetti e conflitti tra le nazioni, minando la stabilità geopolitica e la pace mondiale.

Per prevenire e contrastare questo tipo di minacce, è necessario rafforzare le misure di sicurezza informatica, adottando standard elevati e aggiornati, effettuando controlli e audit regolari, formando e sensibilizzando il personale, e cooperando con le autorità e gli esperti del settore. Inoltre, è opportuno sviluppare una cultura della trasparenza e della responsabilità, che incoraggi la segnalazione e la denuncia di eventuali anomalie o violazioni, e che punisca severamente i responsabili e i complici di attacchi informatici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.