Negli ultimi giorni, diversi Centri di Assistenza Fiscale (CAF) italiani — tra cui CAF CIA, CAF UIL e CAF CISL — stanno segnalando un’ondata di messaggi SMS sospetti inviati direttamente ai loro clienti. A riportarlo a Red Hot Cyber è stata una segnalazione da parte di Massimo Tenaglia del CED Nazionale, Caf Cia srl.

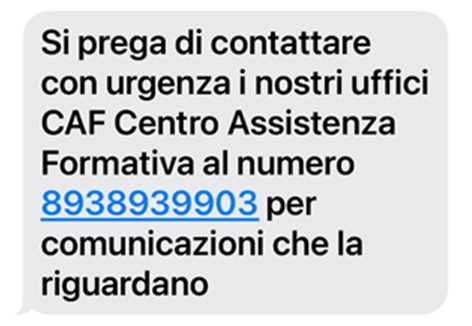

Il testo del messaggio, come mostrato anche nell’immagine di copertina, invita l’utente a contattare urgentemente un presunto “CAF Centro Assistenza Formativa” a un numero a pagamento che inizia con 893, prefisso noto per i servizi a sovrapprezzo.

«Si prega di contattare con urgenza i nostri uffici CAF Centro Assistenza Formativa al numero 8938939903 per comunicazioni che la riguardano»

La modalità del tentativo di frode è chiara: sfruttare la fiducia che i contribuenti ripongono nei CAF per indurre la vittima a chiamare un numero a pagamento, generando così guadagni illeciti per i truffatori.

Ciò che rende questa vicenda particolarmente preoccupante è che i numeri destinatari degli SMS risultano essere effettivamente clienti reali dei CAF coinvolti, persone che hanno usufruito di servizi fiscali come 730, ISEE o dichiarazioni dei redditi. Questo dettaglio fa sorgere il sospetto che non si tratti di un’azione casuale, ma che dietro ci possa essere una vera e propria esfiltrazione di dati: qualcuno potrebbe aver avuto accesso ai database dei CAF o, più probabilmente, a quelli delle software house che forniscono le piattaforme informatiche utilizzate dai centri di assistenza fiscale per la gestione delle pratiche.

Un operatore del settore ci ha scritto in modo informale per condividere queste preoccupazioni:

“La cosa strana che abbiamo riscontrato è che i numeri di telefono destinatari di questi SMS sono proprio dei clienti dei relativi CAF a cui sono stati svolti questi servizi. Siccome ci siamo informati presso i nostri fornitori di servizi a livello informatico e sembra non ci sia nessuna violazione di dati, voi che siete sempre attenti a scovare questi attacchi con tentativi di esfiltrazione di dati, siete al corrente di attività criminale magari nei confronti di software house che lavorano per i CAF?”

Se davvero ci fosse stata una compromissione, non è detto che i CAF siano stati direttamente violati: molto più probabile che i dati siano stati sottratti da fornitori terzi che possono gestire:

Questa modalità rispecchia quanto già accaduto in altri settori, dove i cybercriminali hanno colpito i fornitori tecnologici per ottenere dati sensibili su larga scala.

Inoltre, va ricordato che nel mondo cybercriminale combo di dati (cioè elenchi aggregati di numeri di telefono, email e altre informazioni) sono costantemente in vendita su forum e marketplace underground a prezzi bassissimi.

Un attacco mirato ai clienti di CAF potrebbe quindi essere alimentato anche da dati aggregati provenienti da precedenti data breach o sottratti tramite malware come gli infostealer, che raccolgono informazioni direttamente dai dispositivi compromessi degli utenti.

Non è quindi semplice risalire all’origine dell’esfiltrazione: i dati potrebbero aver fatto diversi “giri” nel tempo, passando attraverso rivendite, scambi o correlazioni con altre compromissioni passate.

Questo rende ancora più difficile individuare con certezza il momento e il luogo in cui le informazioni siano state sottratte, aumentando il rischio per gli utenti finali.

Questa campagna di phishing via SMS sarebbe l’ennesima dimostrazione di come i dati personali possano diventare un’arma nelle mani dei cybercriminali. È importante che i CAF, i fornitori di software e le autorità collaborino per accertare l’origine del problema e proteggere la privacy dei cittadini.

La sicurezza informatica, però, non è fatta solo di tecnologie e controlli: sta diventando giorno dopo giorno una vera e propria cultura, e così deve essere trattata.

Perché anche disponendo dei migliori strumenti di difesa, il social engineering e l’interazione umana resteranno sempre un passo avanti: il bersaglio finale siamo sempre noi, persone che ogni giorno usano il digitale per lavoro o nella vita privata.

Per questo motivo, la consapevolezza del rischio rimane l’arma più potente, e il prodotto migliore su cui investire davvero.

Formazione, sensibilizzazione e attenzione quotidiana possono fare la differenza tra cadere vittima di un attacco e saperlo riconoscere in tempo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…