Tra schermaglie nei termini utilizzati quali “supremazia quantistica” o “vantaggio quantistico” e notizie di nuove pietre miliari nel calcolo quantistico, #Google ed #IBM hanno visto alternare sulle prime pagine dei giornali news che informano l’opinione pubblica su quello che sarà il domani dell’#elaborazione.

IBM a differenza di BigG, sta cercando di effettuare ricerca mentre parallelamente sviluppa il suo #business, spiega il capo della divisione ricerca Dario Gil, composta da 4.000 persone.

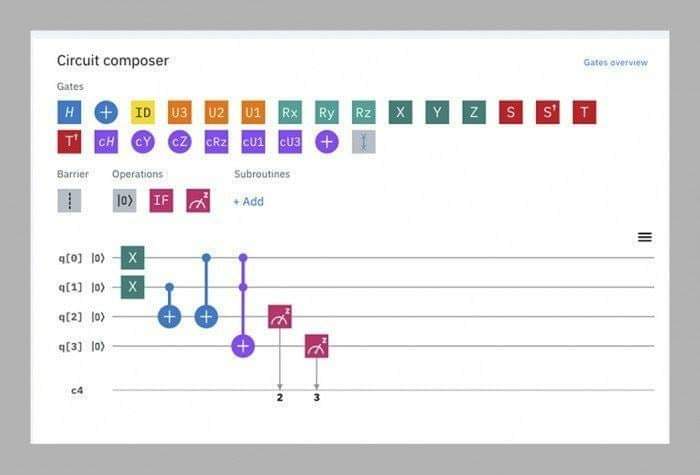

Quasi non appena disponeva di #computer #quantistici funzionanti, IBM ha iniziato a renderli accessibili ad estranei mettendoli nel #cloud, dove possono essere programmati per mezzo di una semplice interfaccia drag-and-drop che funziona in un #browser web.

La “IBM Q Experience”, lanciata nel 2016, è ora composta da 15 computer quantistici disponibili al pubblico con dimensioni comprese tra 5 e 53 qubit.

Li utilizzano circa 12.000 persone al mese, dai #ricercatori #accademici ai ragazzi delle scuole. Il tempo sulle macchine più piccole è gratuito; IBM dice che ha già più di 100 clienti che pagano (non dirà quanto) per utilizzare quelli più grandi.

Per quanto riguarda la supremazia quantistica, sarà un momento importante nella storia, ma ciò non significa che sarà decisivo.

Dopotutto, tutti sanno del primo volo dei fratelli Wright, ma qualcuno riesce a ricordare cosa fecero dopo?

#redhotcyber #cybersecurity #quantumcomputing #mit

https://www-technologyreview-com.cdn.ampproject.org/c/s/www.technologyreview.com/2020/02/26/916744/quantum-computer-race-ibm-google/amp/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.