Il mondo della cybersecurity è costantemente sotto assedio da parte di attori malintenzionati che cercano di sfruttare vulnerabilità per ottenere accessi non autorizzati a sistemi sensibili.

Recentemente, un Initial Access Broker (IAB) ha pubblicato un annuncio preoccupante su un forum noto per la vendita di dati e accessi compromessi. Sta vendendo l’accesso alla rete interna di una società di cybersecurity europea.

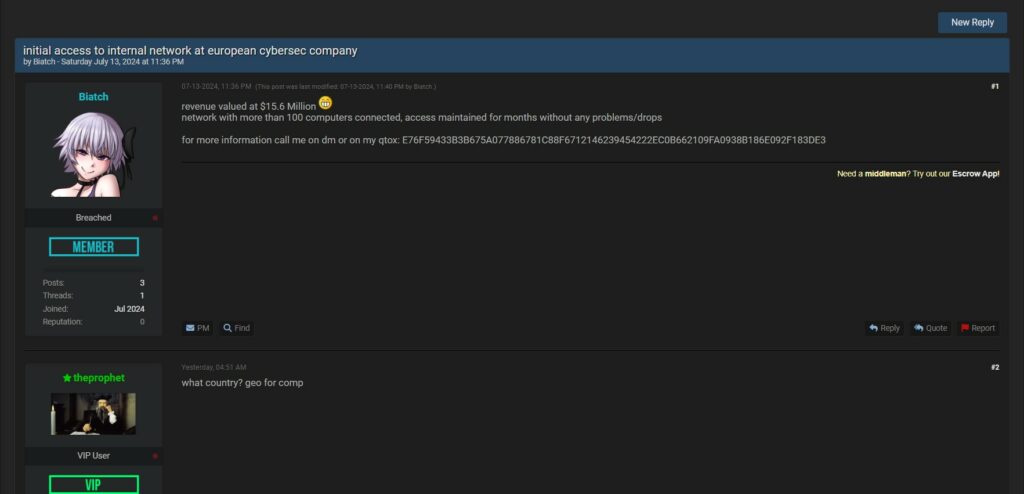

L’annuncio, comparso su BreachForum, è stato postato da un utente con il nome “Biatch” il 13 luglio 2024. Nel messaggio, l’utente dichiara di possedere l’accesso alla rete interna di una società di cybersecurity non identificata con sede in Europa. Secondo quanto riportato, la rete compromessa comprende più di 100 computer collegati e il valore dell’accesso è stimato in 15,6 milioni di dollari.

Una delle affermazioni più preoccupanti dell’annuncio è che l’accesso alla rete è stato mantenuto per mesi senza alcun problema o interruzione. Questo implica una potenziale falla di sicurezza di lunga durata all’interno della società colpita, che potrebbe aver esposto dati sensibili e compromesso la sicurezza delle operazioni aziendali.

Per ulteriori informazioni, l’utente ha invitato gli interessati a contattarlo tramite un canale di comunicazione crittografato (qtox), indicando un lungo codice di contatto. Questo tipo di comunicazione è tipica negli ambienti underground per mantenere l’anonimato e la sicurezza delle interazioni tra venditori e acquirenti.

Le implicazioni di un accesso non autorizzato così esteso sono molteplici. In primo luogo, la fiducia dei clienti della società di cybersecurity potrebbe essere gravemente compromessa. Inoltre, se l’accesso viene venduto a gruppi criminali o a stati-nazione, potrebbe essere utilizzato per attacchi ulteriormente sofisticati o per lo spionaggio industriale.

Un utente del forum, “theprophet”, ha chiesto ulteriori dettagli riguardo il paese di origine della società di cybersecurity, dimostrando un interesse significativo nella specifica geo-localizzazione dell’azienda colpita.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…